渗透测试

投稿文章:记一次打HTB靶机过程

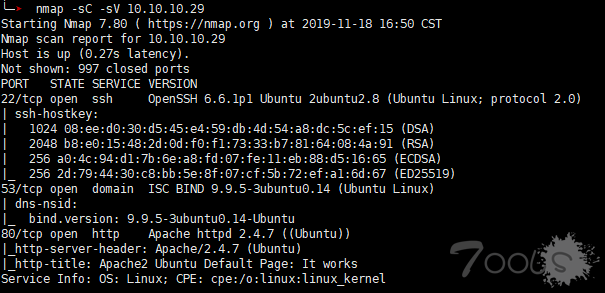

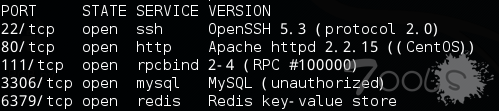

# Bank-10.10.10.29Datetime:2019/12/29Author:Beauty致力于开新坑**涉及知识**DNS域传送Linux文件权限与属性之 SUID## 1.信息收集nmap常规跑```nmap -sC -sV 10.10.10.2922端口:openSSH Ubuntu53端口:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS服务在NT系

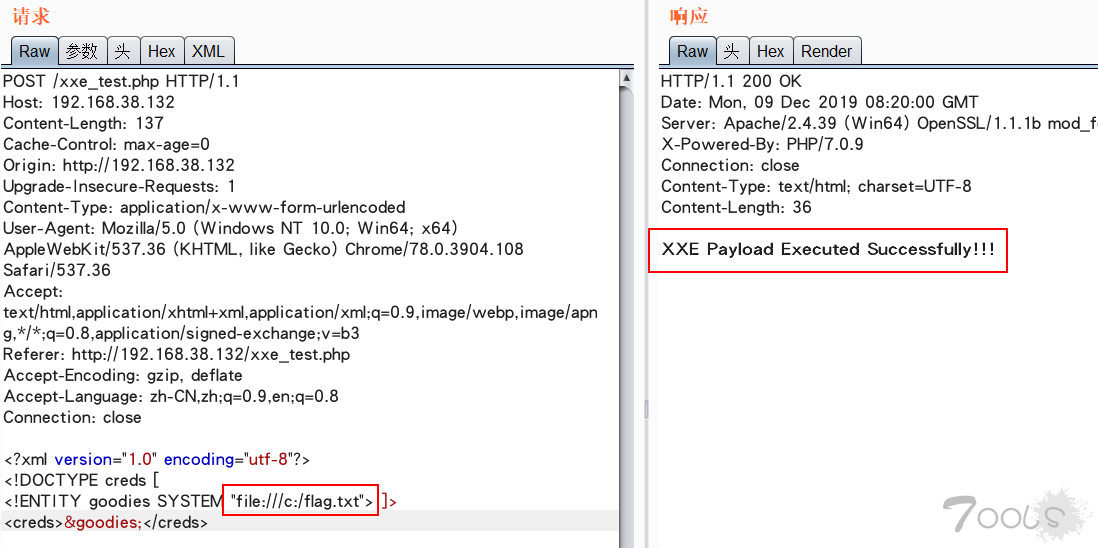

投稿文章:深入浅出学习复现XXE

声明:文中所使用的环境均为内网环境,本文仅用于学习交流目的,严禁将本文中的技术用于违法犯罪目的。# 0x00 关于XXE## 0、XML是什么XXE(XML External Entity Injection)全称为 XML 外部实体注入,XXE的第二个字母 "X" 取自单词 "External" 的第二个字母,很好奇为什么不叫XEE(手动狗头)话不多说

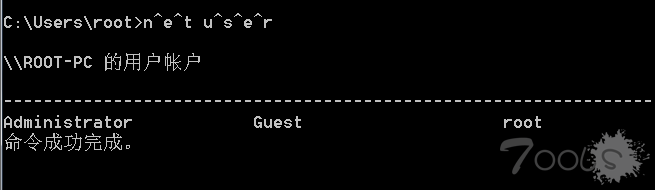

CMD命令混淆浅析

0x00 简介混淆技术,已经有很长的历史了:包括恶意有效载荷的加密和字符串的混淆,到JavaScript混淆。命令行混淆不是一个新问题 - 只是混淆的目标(Windows命令处理器 cmd.exe)相对较新。命令行解释器是一个单独的软件程序,它可以在用户和操作系统之间提供直接的通讯。非图形命令行解释器用户界面提供

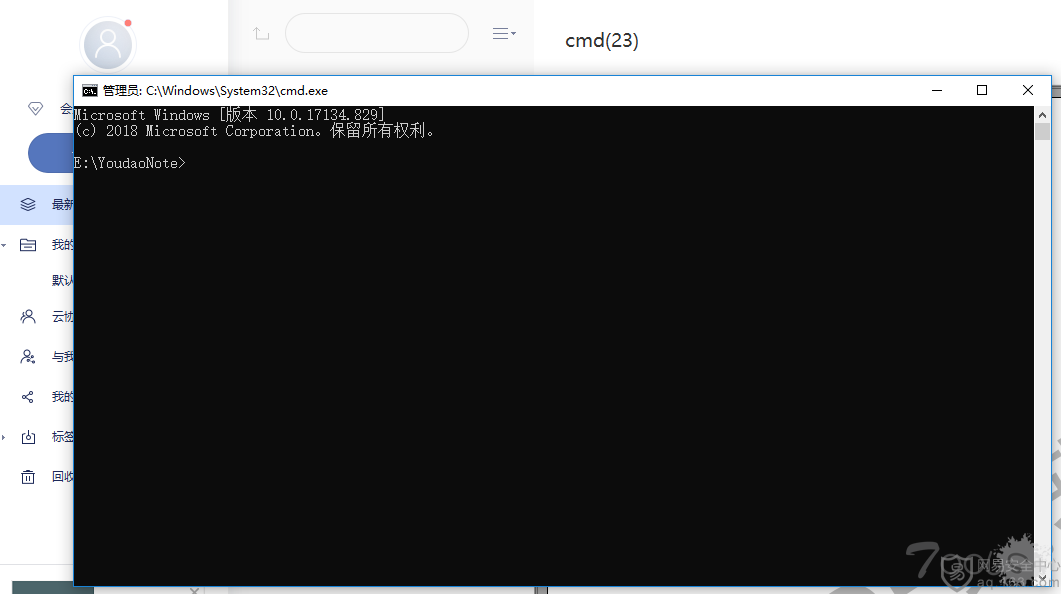

有道云笔记/印象笔记windows客户端代码执行&本地文件读取

几个月前的洞,已修复,遂发出,勿举报,怕被抓漏洞详情: 构造一个pdf,UF处是执行的地方,输入iexplore表示打开ie 在客户端上传就会触发: 打开cmd: 用到的pdf: 改/UF (iexplore)即可: /F(cmd)不用理会,这个是我测试的时候乱插的具体技术详情不说了,感兴趣的搜索关键字“pdf漏洞“”pdf脚本执

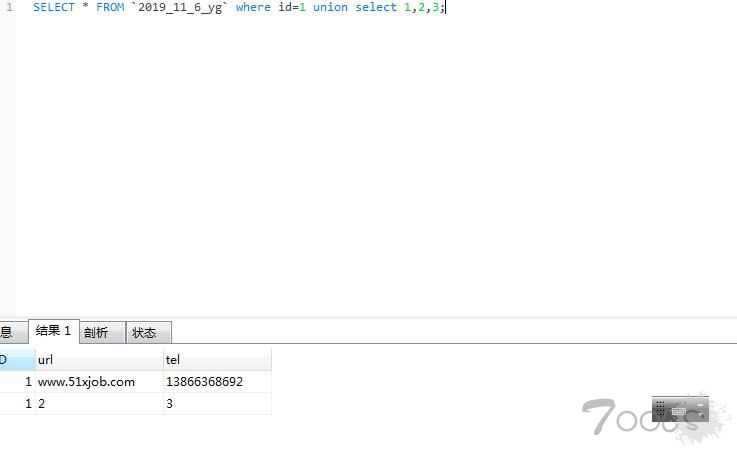

投稿文章:sql注入篇简单技术

继《我的wafbypass之道(注入篇之sql)》之后Author:二狗子看见大佬:tr3jer_conprong写的《wafbypass之道(注入篇之sql)》之后深有感触也经行了多方面研究,一直希望大佬一直写下去,无奈我再也没有看到作品,于是我决定写续集至于之前的我就不在一一提,如果不懂查阅《wafbypass之道(注入篇之sql

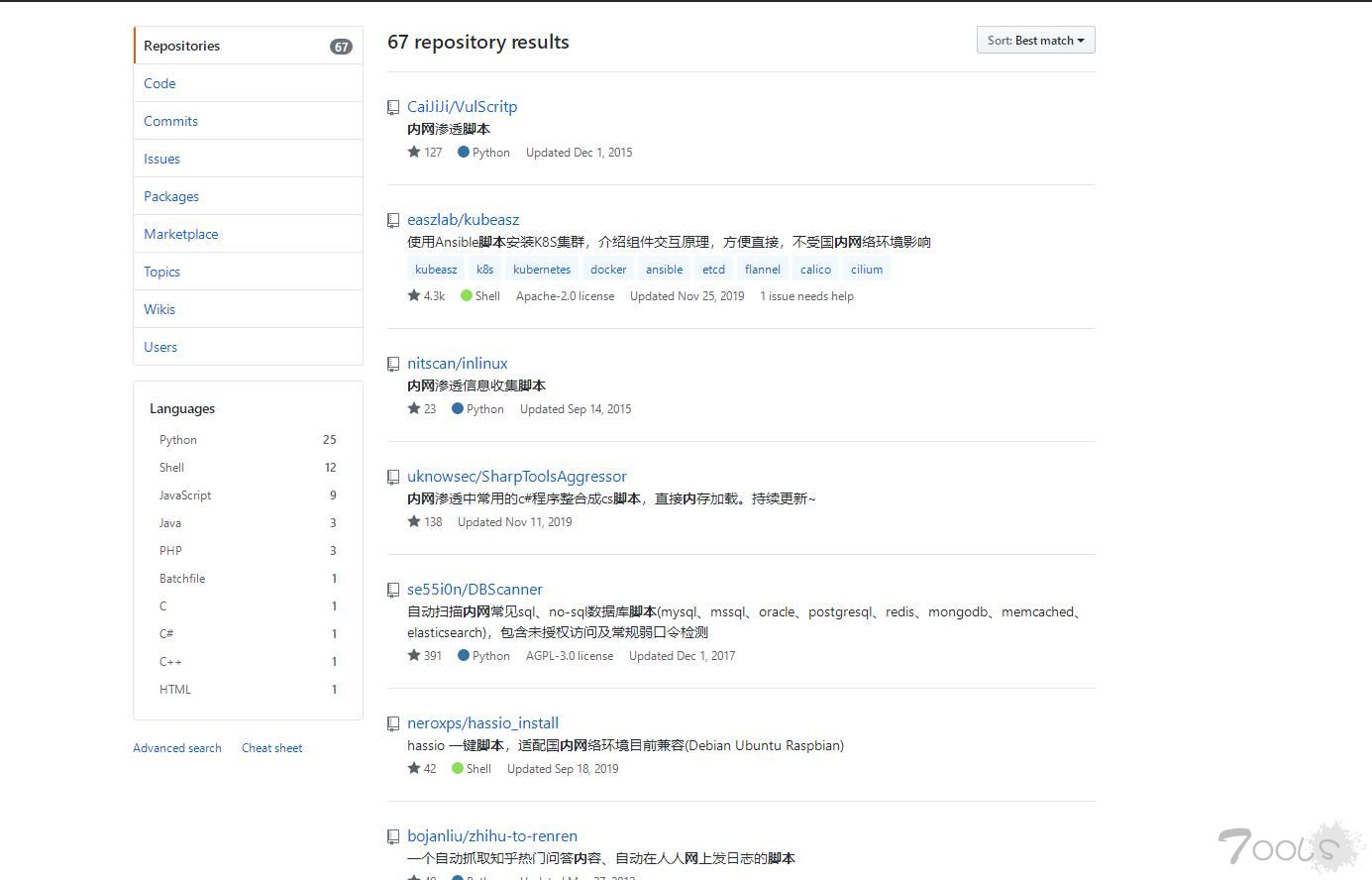

投稿文章:记一次对我校的一次授权内网渗透测试

**前言0x01:**近期,网络安全是一个大火的名词,学校里的领导也重视了起来。我刚好是一名正在接触这个行业的学生,先在读大二,在老师眼里,我对网络安全这块比较熟悉。所以,特地批给了我一个小任务——让我对学校的内网进行渗透测试。于是,便有了这篇文章的诞生。**渗透前的准备0x02:**1.好用的脚本

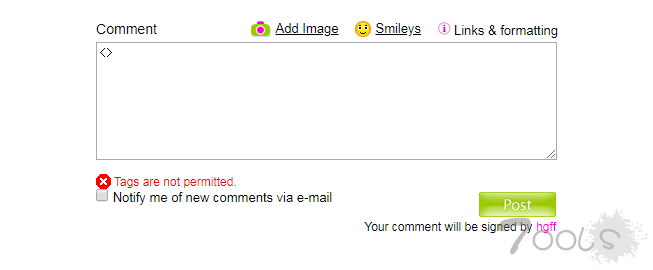

一处图片引用功能导致的XSS

# 山重水复疑无路***漏洞点:站点产品评论处***## 0x01 初步测试一开始尝试XSS,发现程序有过滤,提交均显示Tags are not permitted,最后测出来的是过滤 < ,不过滤 >因为提示速度特别快,猜测前端有一层检测。然后尝试绕过前端检测,burp拦截正常提交的内容,替换xss payload后发送,结果自动跳转回

Webshell免杀要点

# 前言大概如下四部分:1、source2、数据流3、sink4、面向人的免杀这里有的一提的是面向人的免杀,检测工具易过,但是人一看就看得出来。所以也是要免杀人的。参考论坛很多大佬的文章,感谢。# source## 直接从变量获取#### $_SERVER```phpGET /shell/xx.php HTTP/1.1Host: 127.0.0.1Content-Length: 2

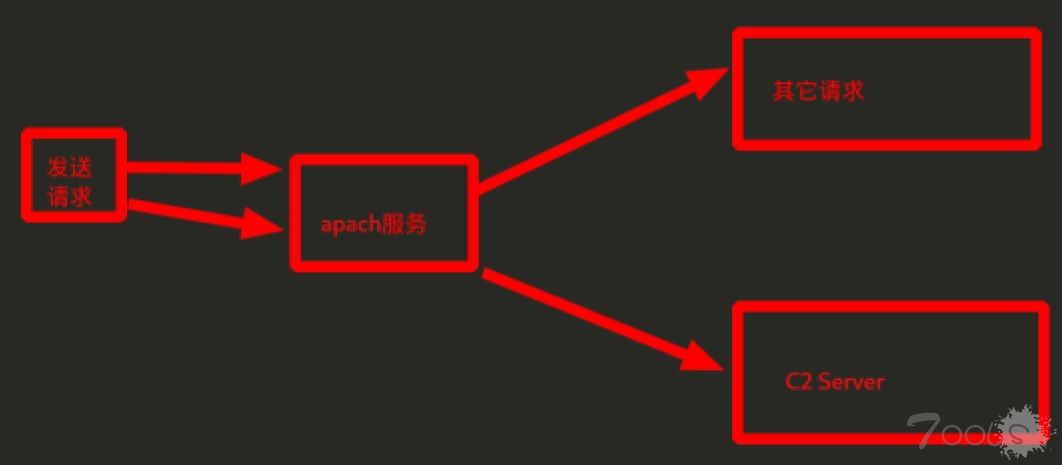

投稿文章:C2服务隐藏

##0x00 前言使用两个VPS服务器均为Ubuntu,一个作为前置安装apache来重定向流量,前 置使用域名。使用域名的好处在于,你可以绑定多个IP地址##0x01 配置 ssh 登录服务器后 先进行 apt update 安装apache2 apt install apache2 -y下面需要修改apach2配置文件 vi /etc/apache2/apache2.conf 下

投稿文章:Redis的未授权访问漏洞利用总结

上一篇文章是我太草率,就贴了几张图,不是很认真,我检讨,本来打算审阅一个wordpress网站实验,不过和blue cms也差不多,所以打算交一篇漏洞利用的,大佬们,让我过吧,我没接触过什么实战,我还只是个臭学生,啊啊啊啊!!!感谢tools里面的大佬们,我只是想多学些姿势,为以后做准备哇。望通过。##