封包检测意外发现某Chrome 扩充元件疑似被植入间谍代码

最近可能是太过神经质,常觉得Google搜寻卡卡的,三不五时不是转圈很久,就是直接无回应。

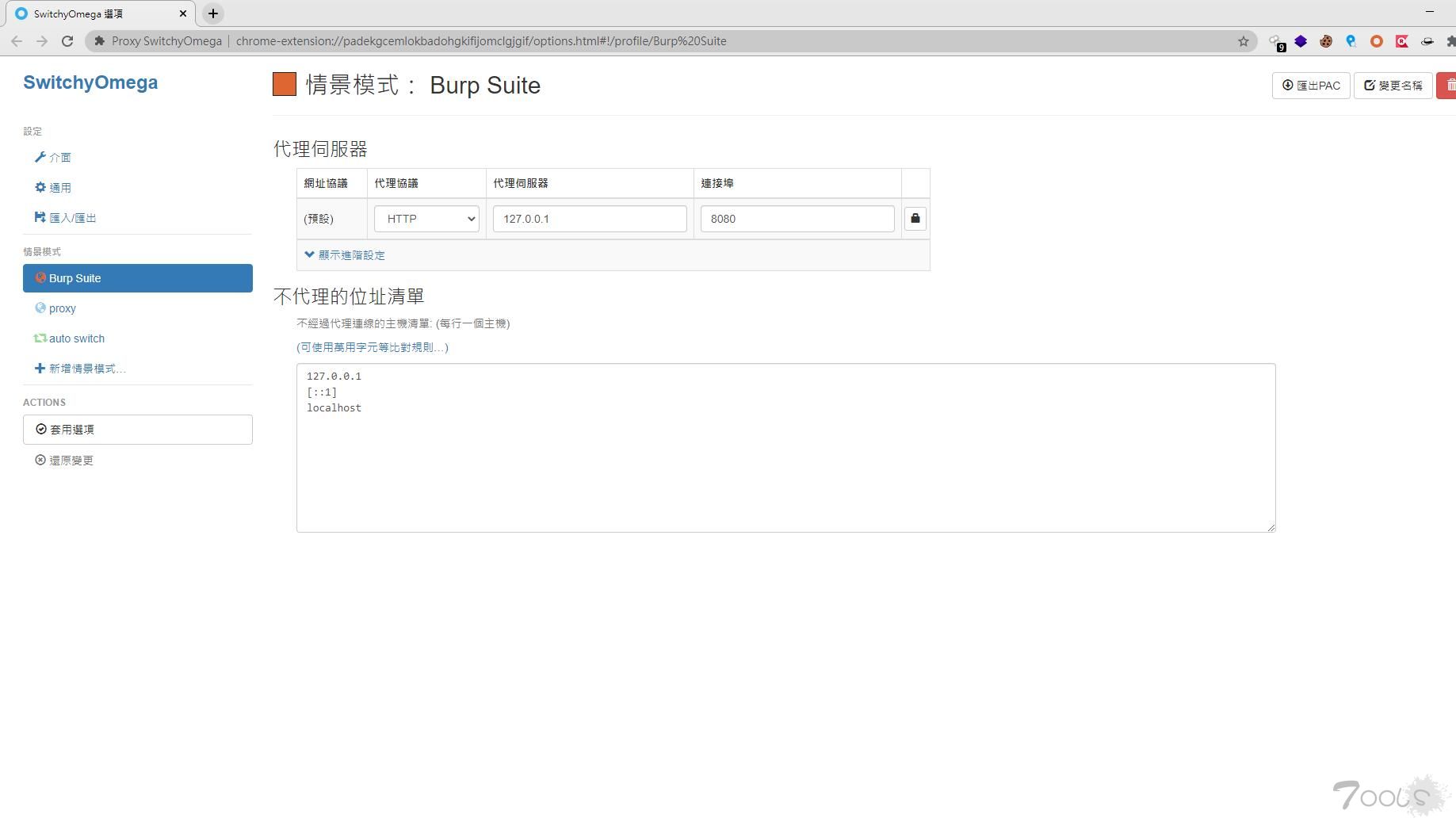

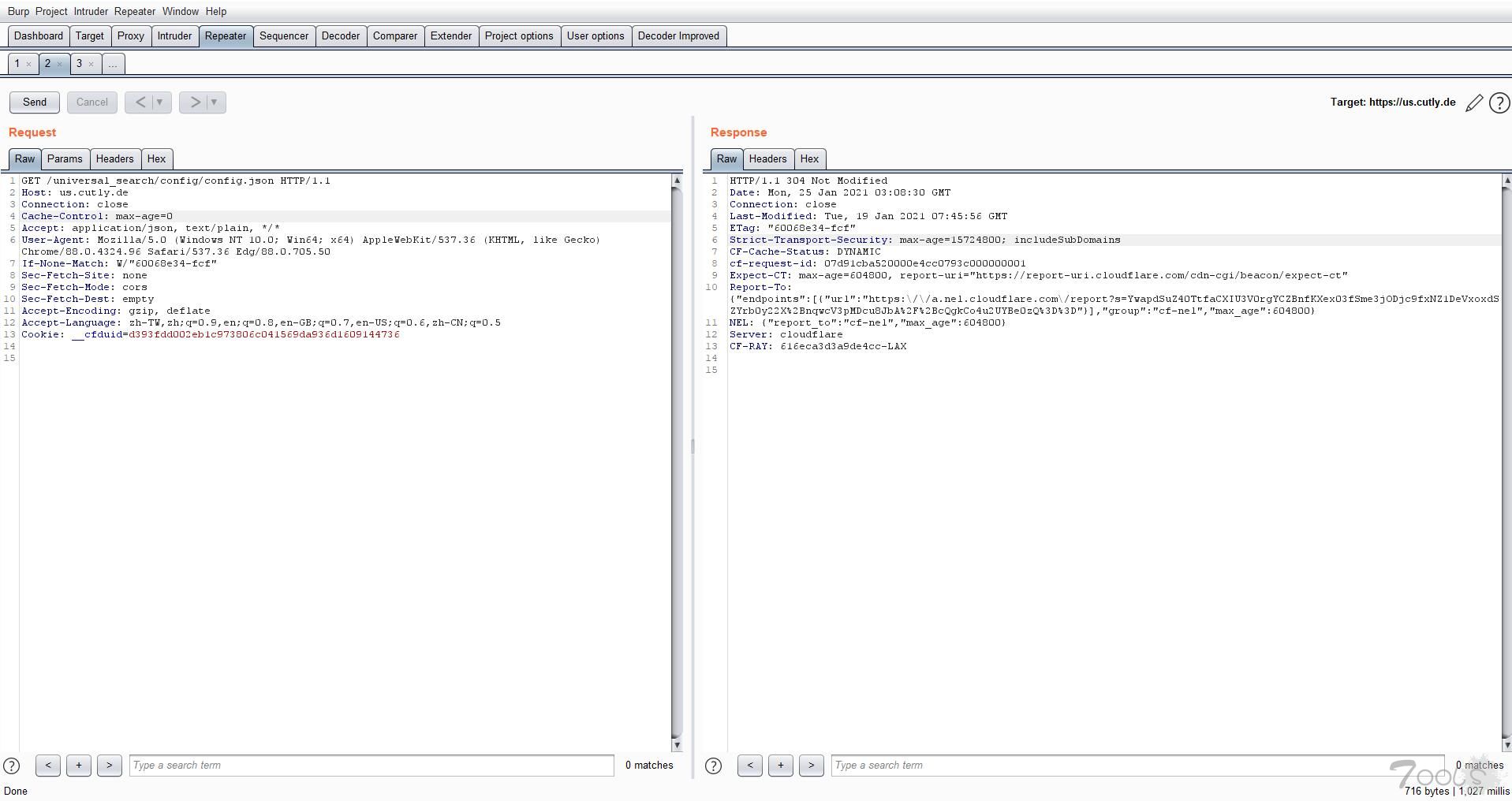

带着看看也好的精神,决定检查一下浏览器Google搜寻的所有封包看一下是不是哪个包Timeout还是其他问题,由于平常做封包检测只有把Burp Suite(使用代理做封包拦截查看的工具)的代理服务器挂在Firefox上,所以使用扩充元件Proxy SwitchyOmega让Chrome或Egde也可以走代理服务器。

挂上Burp代理就开始随便搜寻,看一下有没有哪边有异常,先用Google搜寻关键字:ABC,看一下有没有可疑的封包,一搜寻封包纪录就有40几个,包含了google搜寻本身、搜寻结果预览、扩充元件封包等等...,不得不说google对于使用者的各种搜寻纪录还蒐集的真详细..!

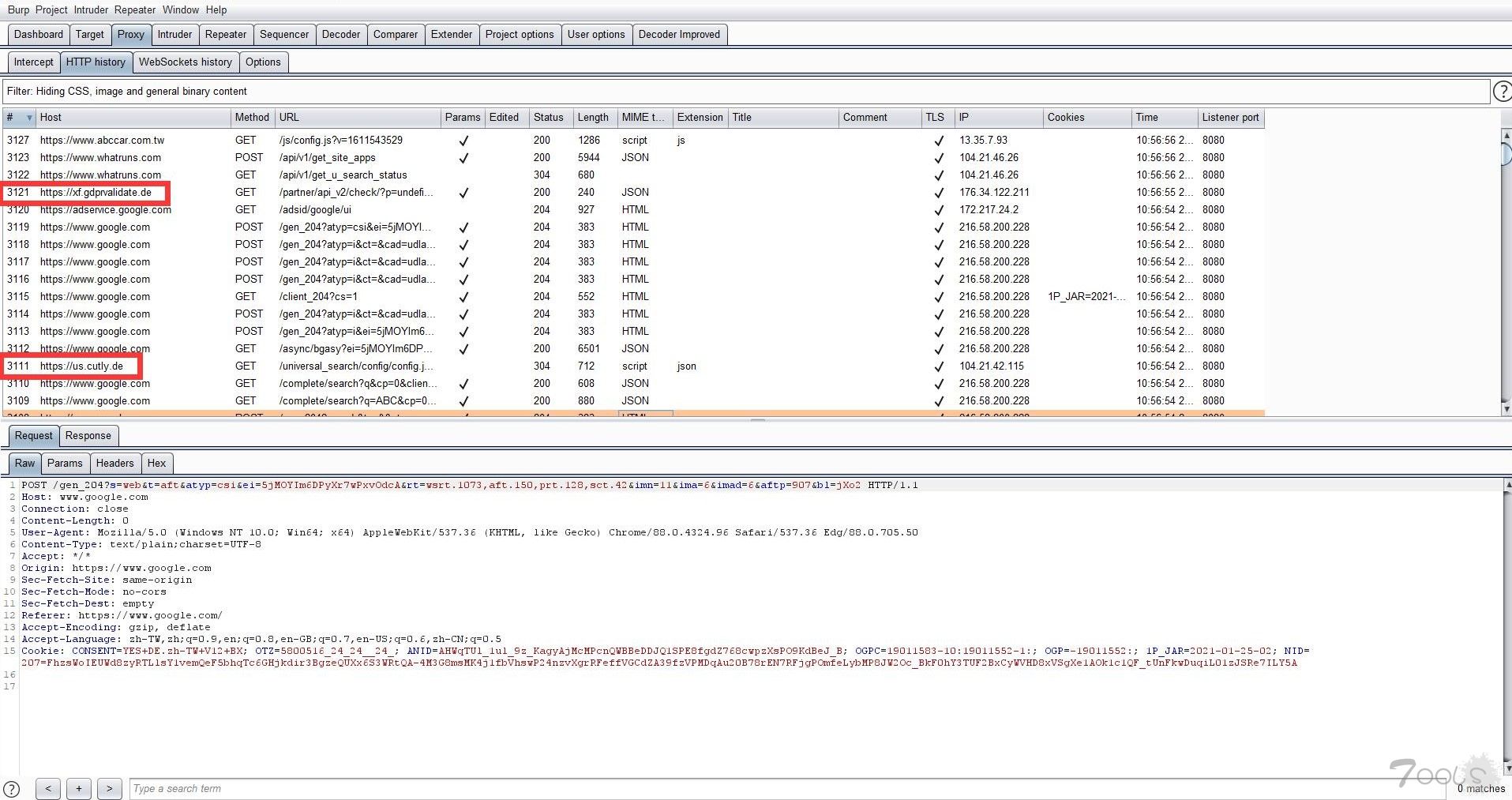

扣除了熟悉的google注册的域名,还有扩充元件产生的包,发现了两个奇怪的域名:

us.cutly.de

xf.gdprvalidate.de

内容分别是:

到这边开始觉得有点怪怪的,看起来不是很正常的域名,也不是发包给我装的扩充元件,先是发起GET请求到https://us.cutly.de/universal_search/config/config.json

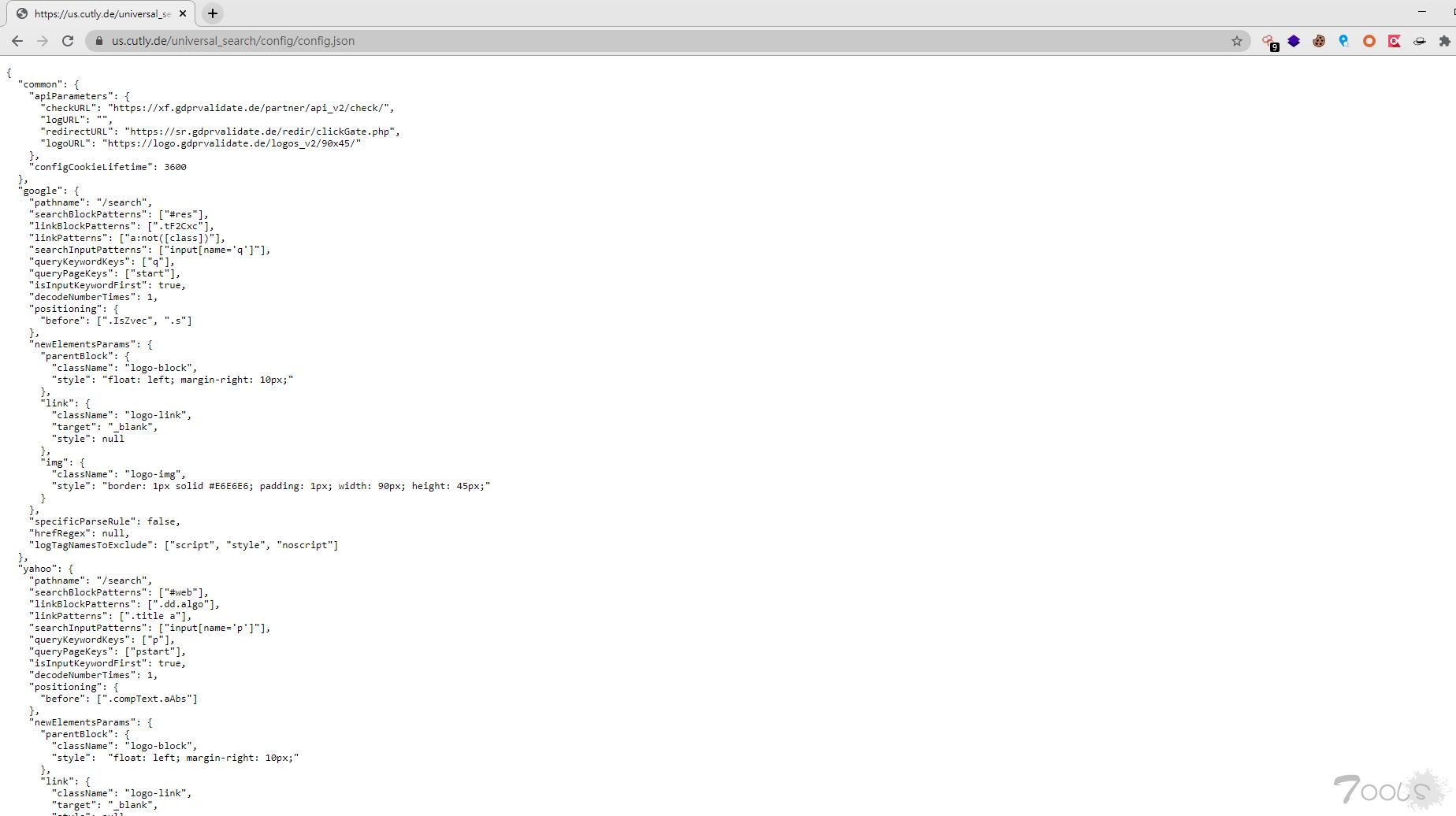

这个连结,里面会304跳转到一大包JSON资料:

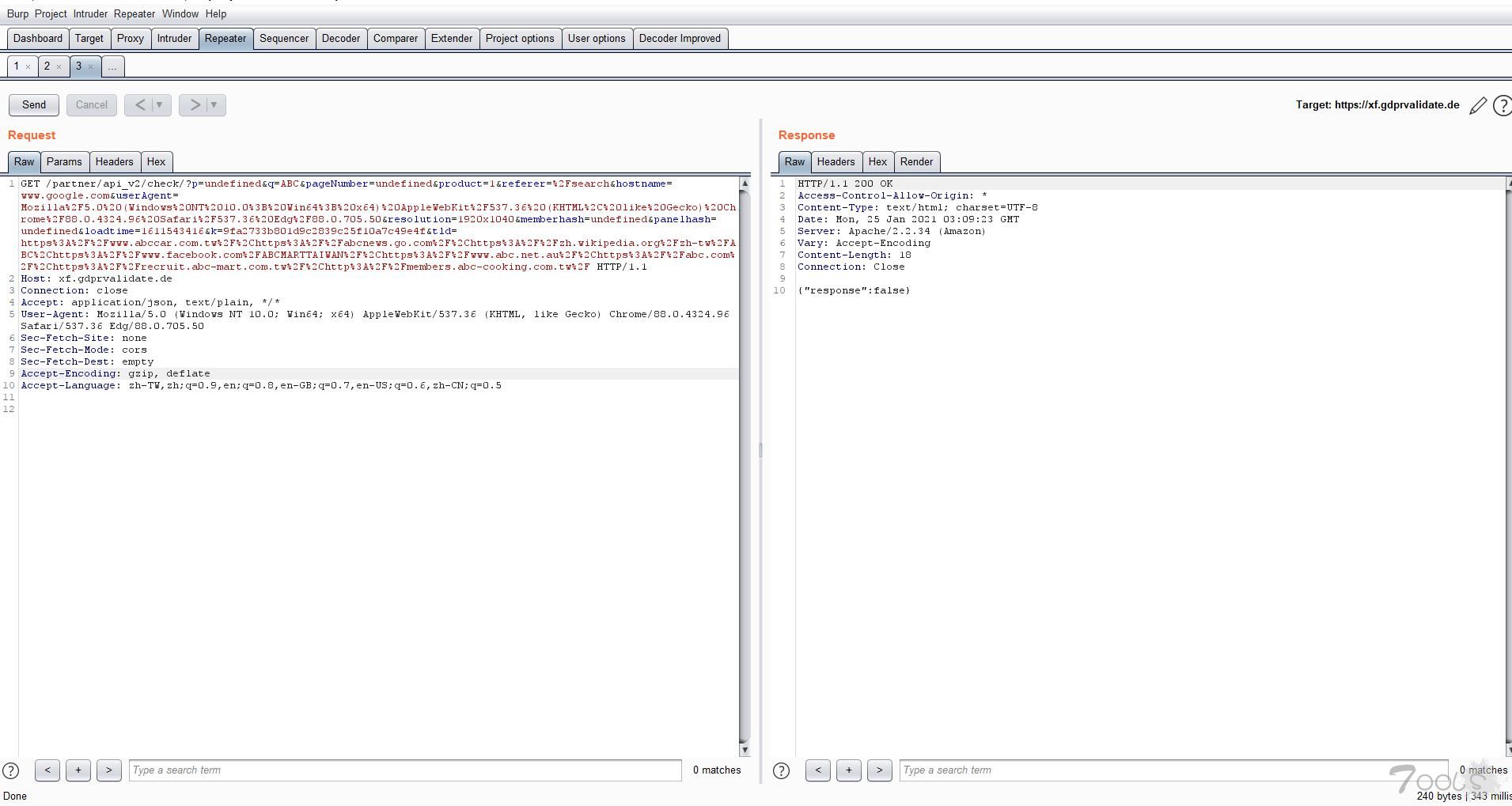

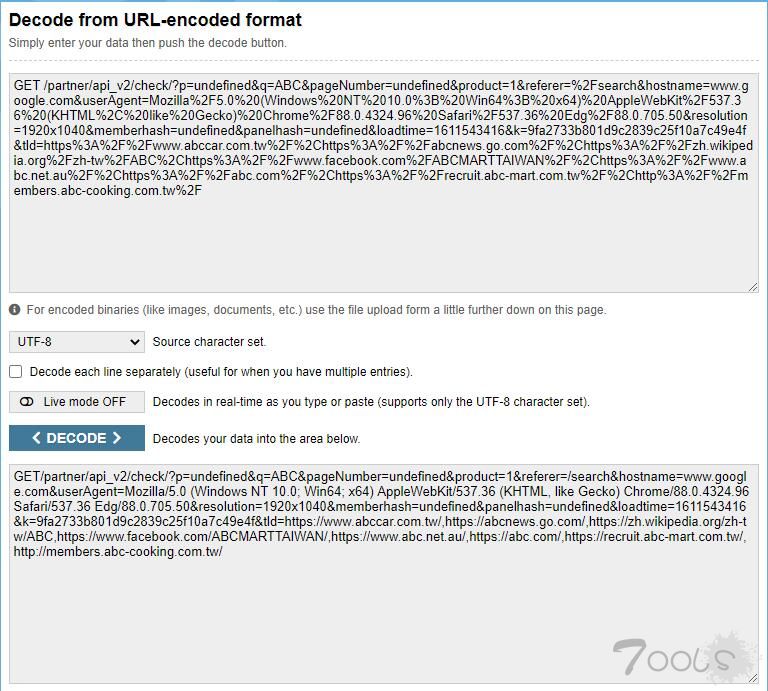

目测很明显是把google搜寻的目标跟结果透过GET请求送到xf.gdprvalidate.de这个域名,让我们把他GET请求的内容url编码回来确认看看:

这老兄怎么偷偷记录我的UA、搜寻纪录、搜寻结果、视窗分辨率,还有一些可疑参数名memberhash等等..。小弟我是不敢登入,搞不好还会记录更不该纪录的东西!

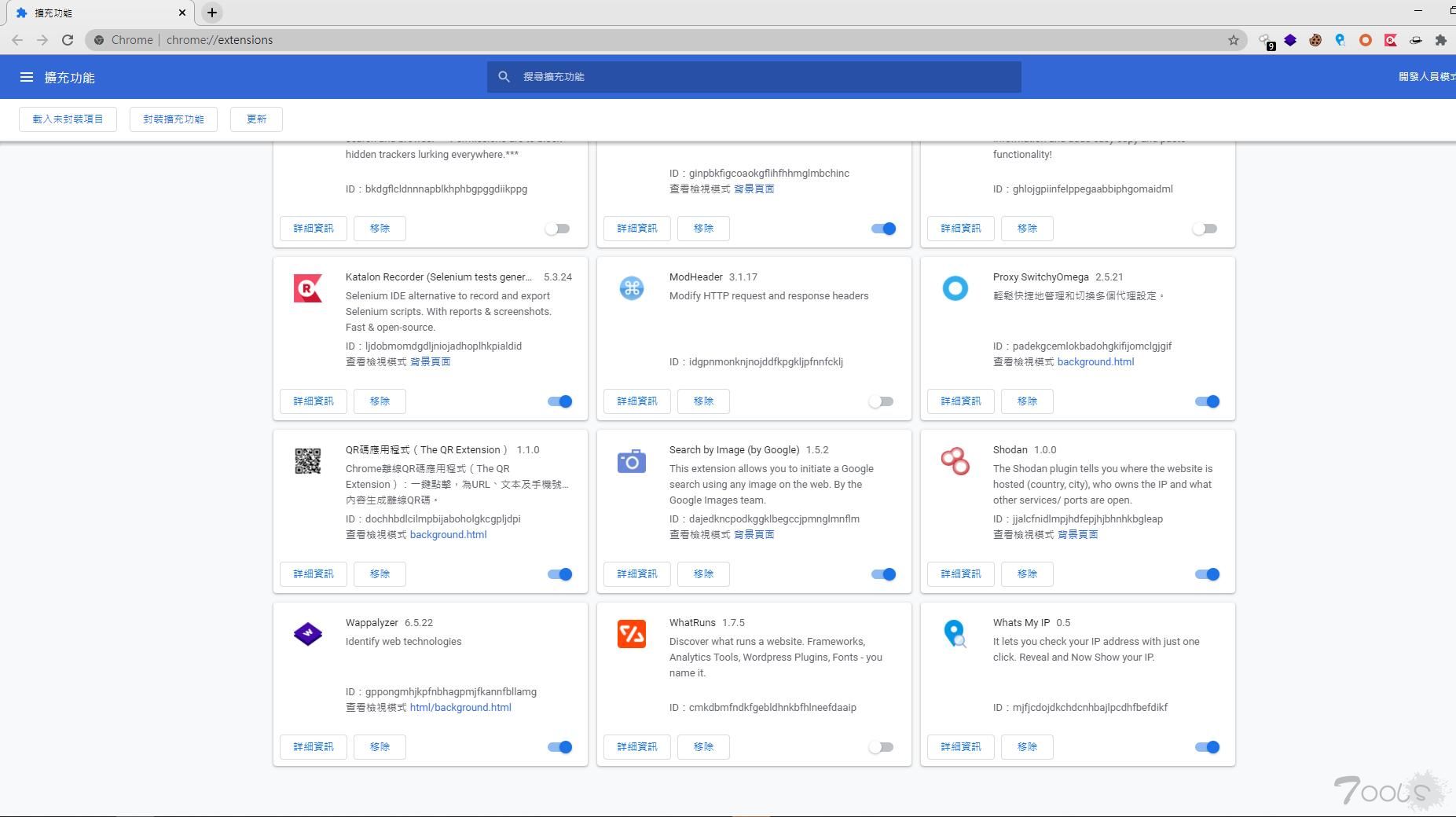

到这边判断应该是某个扩充元件搞的鬼,我们到扩充元件面板去把所有扩充关掉,再一个个打开重新执行搜寻动作查看封包看看是谁在搞鬼!

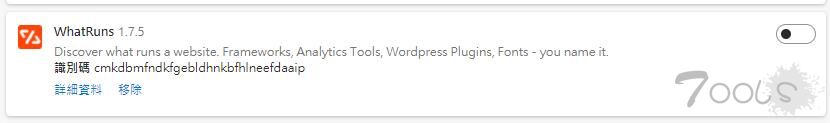

结果确认是打开WhatRuns这个扩充元件,会把google搜寻纪录额外的送到xf.gdprvalidate.de这个域名!

(WhatRuns这个扩充元件是用于开启某网站页面时,会依据特征自动分析网站前后端使用的CMS、开发语言、服务器、资料库、前后端框架、额外引入的JS包的工具,Chrome商店上显示有200000+ 位使用者,评价为4颗星以上。)

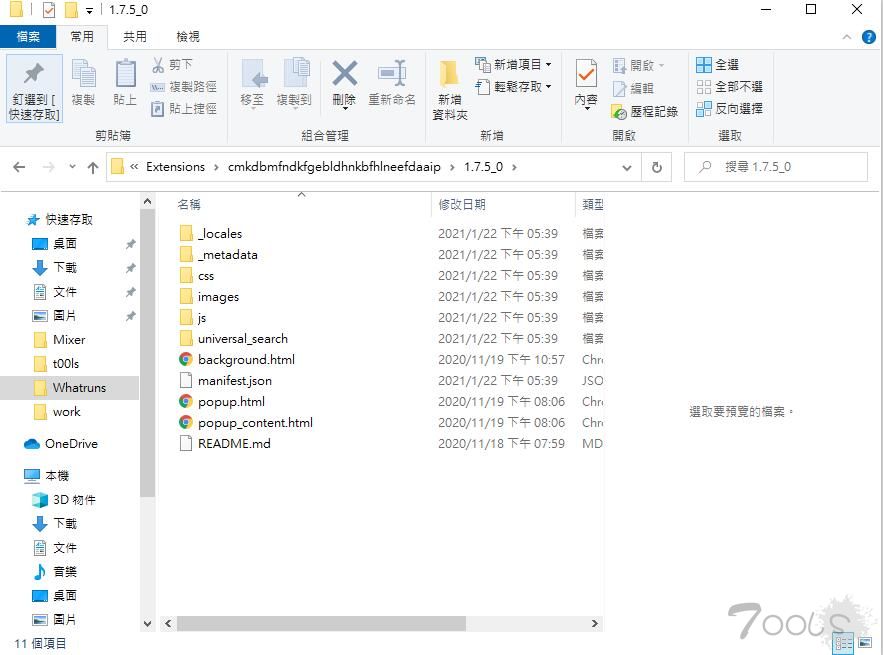

由于扩充元件都是基于Javascript开发,下载到本地资料夹,开启浏览器时再到每个页面载入,我们直接去找到该扩充元件的代码去看看到底是在做甚么事情!

路径会是在:

Micosoft Edge

C:\Users\你的使用者名称\AppData\Local\Microsoft\Edge\User Data\Default\Extensions\扩充元件识别码\版本号

Google Chrome

C:\Users\你的使用者名称\AppData\Local\Google\Chrome\User\Data\Default\Extensions\扩充元件识别码\版本号

扩充元件识别码:

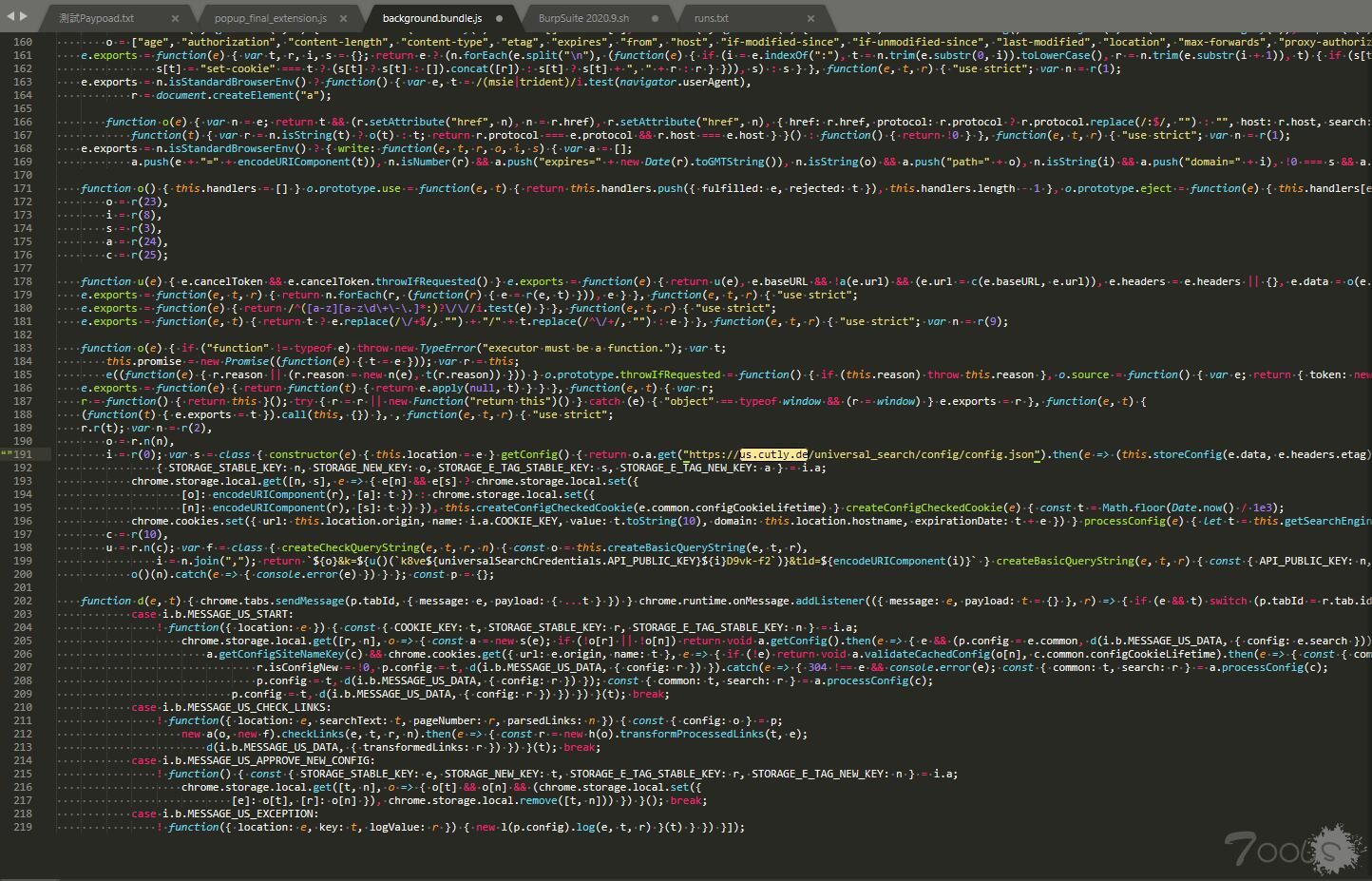

里面的js档案分别是放在js和universal_search资料夹,其中js资料夹里面的Javascript Code都很正常universal_search里面的则都有混淆过,在universal_search资料夹里面的background.bundle.js发现了发请求到us.cutly.de域名的代码:

这边其实看到混淆过的JS就觉得可能有问题了,一般来说扩充元件由于所有使用者都可以访问其原始码,基于让使用者信任很少会将其混淆让人不易审查。这边也确实让我没有办法检查的很彻底,不过目前是没有发现有更敏感的前端操作(键盘纪录、萤幕截图、偷取cookie等等..)。

接下来我们把发现的us.cutly.de和xf.gdprvalidate.de这两个域名拿去做信息蒐集,Whois 上面没有任何个人或是公司行号的资料,google结果则回报许多笔关于xf.gdprvalidate.de这个域名的资料,发现该域名已经被AVG以及AVAST两大防毒厂商列为黑名单,hybrid-analysis也有回报但是没有详细的说明:

https://forum.avast.com/index.php?topic=241187.0

https://support.avg.com/answers?id=9065p000000PlY2AAK

https://hybrid-analysis.com/sample/63ca29859bf989cdce79c7a5d3f2d26ee6e4a5d1ae1190b3c69d1ab3c468c5ad

reddit上则是有人回报说,访问别的网站会被恶意跳转至xf.gdprvalidate.de

https://www.reddit.com/r/chrome/comments/ilkblp/my_links_in_google_searches_change_when_i_click/

有多笔留言回报是在Downloader for Instagram这个扩充元件上,有发现该间谍代码,且问题的回报纪录都是在4个月以内,至于WhatRuns上则没有看到其他人回报。

调查分析工作到这边就告一段落了,笔者后来有寄E-Mail给WhatRuns的开发团队询问us.cutly.de和xf.gdprvalidate.de这两个功能变数名称是否为该团队所有,不过目前为止尚未收到任何回应。

虽然目前并没有100%确认,不过笔者怀疑是有黑帽骇客团队对使用者有一定数量的扩充元件厂商进行渗透,并加入一些侦查使用者隐私的功能,且us.cutly.de该域名的拥有者可以不透过扩充元件更新,随时新增各种恶意Javascript代码(键盘纪录、屏幕截图、偷取cookie、让20W+所有使用者发起DDOS攻击、让所有使用者进行浏览器挖矿等等..),若有使用者正在使用Downloader for Instagram或是WhatRuns这两个扩充元件,建议先行移除,等开发团队有正式的回复确认之后再考虑是否重新安装。

这篇文章就到此告一段落,谢谢各位大佬的阅读,若有谬误之处请尽管提出以利笔者进行修正,再次感谢!

自评TCV:0

评论25次

上网工作学xi的浏览器尽量别装多余插件,渗透用的浏览器装上倒是无所谓

浏览器还可以这样玩 牛皮

Wappalyzer也会收集信息上传

好好的插件就被人弄成了挖矿。举报把。另外把 这几个域名直接放到防火墙里面deny掉。

写的很好,WhatRuns和xf.gdprvalidate.de都纳入威胁情报

图片全挂