文章列表

星网锐捷(ruijie.com.cn) 某vpn存在未授权访问

星网锐捷(ruijie.com.cn) 某vpn存在未授权访问

三一(31trucklink.com) 某分站敏感信息泄露&&越权&&弱口令

三一(31trucklink.com) 某分站敏感信息泄露&&越权&&弱口令

清华同方(tongfangpc.com) 找回密码验证绕过逻辑漏洞

清华同方(tongfangpc.com) 找回密码验证绕过逻辑漏洞

墨迹天气(moji.com) 某分站sql注入

墨迹天气(moji.com) 某分站sql注入

康师傅控股(masterkong.com.cn) 某分站弱口令

康师傅控股(masterkong.com.cn) 某分站弱口令

58同城(58.com) 某分站反射型xss跨站漏洞

58同城(58.com) 某分站反射型xss跨站漏洞

地缘政治引爆欧洲风电安全!已有三家风能公司遭遇网络袭击

自俄乌冲突全面爆发以来,已有三家欧洲风能公司遭遇网络攻击,这引发了人们的警觉。欧美制裁俄罗斯能源入口使得风电行业受益,站队俄罗斯的黑客组织试图在这一行业制造混乱。遭受攻击的企业没有公开将黑客行为,归因于特定犯罪团伙或国家,俄罗斯也一直否认发动过相关网络攻击。但布鲁塞尔行业组织Wind

医疗软件公司因泄露近50万患者敏感数据被罚款150万欧元

近日,法国数据保护监管机构 (CNIL)根据欧盟《通用数据保护条例》(GDPR)相关条款,对医疗软件供应商 Dedalus Biology 处以了 150 万欧元的罚款。Dedalus Biology 在法国为数千个医学分析实验室提供服务,其因泄露了来自 28 个实验室的 491939 名患者的敏感信息而遭处罚。该数据库已在网络上传播,

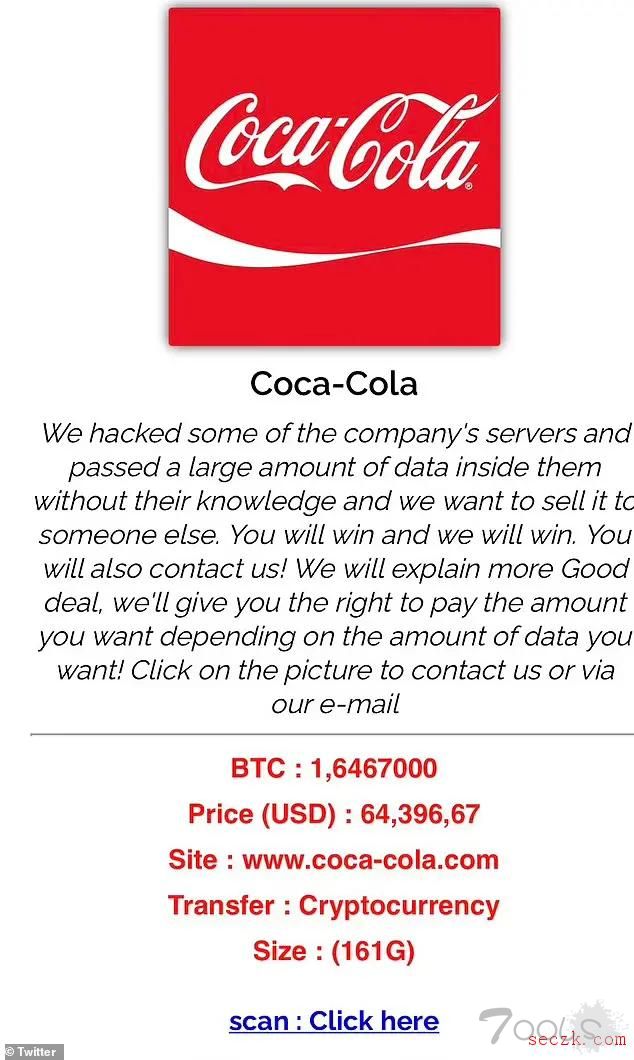

可口可乐161GB数据被盗 包括金融数据、密码和商业账户等

俄罗斯关联的黑客组织 Stormous 声称已成功入侵可口可乐公司,并公开售卖大量数据。Stormous 表示窃取了 161GB 的财务数据、密码和账户,然后以 644 万美元或 1600 万个比特币的价格出售这些数据。Stormous 在宣布成功入侵之前,曾在 Telegram 上发起投票,询问它应该针对哪家公司,而可口可乐公司获得

谷歌4月27日起强制实施安卓APP隐私保护新政

用户想知道他们的数据被收集的目的是什么,以及开发人员是否正在与第三方共享用户数据,”Android安全和隐私产品副总裁Suzanne Frey说。“此外,用户希望了解应用程序开发人员在下载应用程序后如何保护用户数据。这项透明度措施是按照苹果的“隐私营养标签”建立的,由谷歌在近一年前的2021年5月首次宣