文章列表

网络法之帮助信息网络犯罪活动罪【T00ls法律讲堂第三十七期】

参考案例:2016年,被告人关某某通过网络聊天平台与网名“网赚大神”(另案处理)联系,双方约定由被告人关某某向“网赚大神”提供实名认证的微信账户,帮助收取资金并将所收资金转至指定账户内,“网赚大神”按转款比例支付被告人关某某报酬。被告人关某某明知“网赚大神”实施网络诈骗犯罪活动,先后向

美英指责俄发动黑客攻击 俄驳斥:没有根据 毫无意义

当地时间20日,俄罗斯方面驳斥了美国和英国关于俄方针对一些国家和国际组织发动黑客攻击的说法,指出美英两国的指责没有根据且毫无意义。 俄罗斯外交部方面20日指出,俄方已经厌烦对此类习惯性指责进行评论。美英两国进行这种指责是为了在美国大选背景下营造一种反俄气氛。 此外,俄罗斯驻美国大

30行代码,让27吨发电机原地爆炸

只需要30行代码 (约140KB的文件),就能让20吨的发电机原地爆炸?这一幕确实发生在了美国爱达荷州的测试场地上。黑客模拟者将大约30行代码推进保护继电器中,不到23秒,机器就已经开始摇晃。又过了几秒钟,发电机开始冒黑烟,最后直接爆炸。从黑客攻击手段,回溯一项实验事情得从美国司法局这周起诉的

诺基亚发布威胁报告:当前 33% 的物联网设备受到感染

根据该报告,受影响最大的物联网设备是那些常规分配给公众的互联网IP地址的设备。它强调指出,由于网络扫描看不到易受攻击的设备,因此使用运营商级网络地址转换的网络看到 IoT 设备的感染率大大降低。诺基亚软件总裁兼首席数字官Bhaskar Gorti在评论报告中的发现时说:“ 5G 生态系统中正在发生的巨大

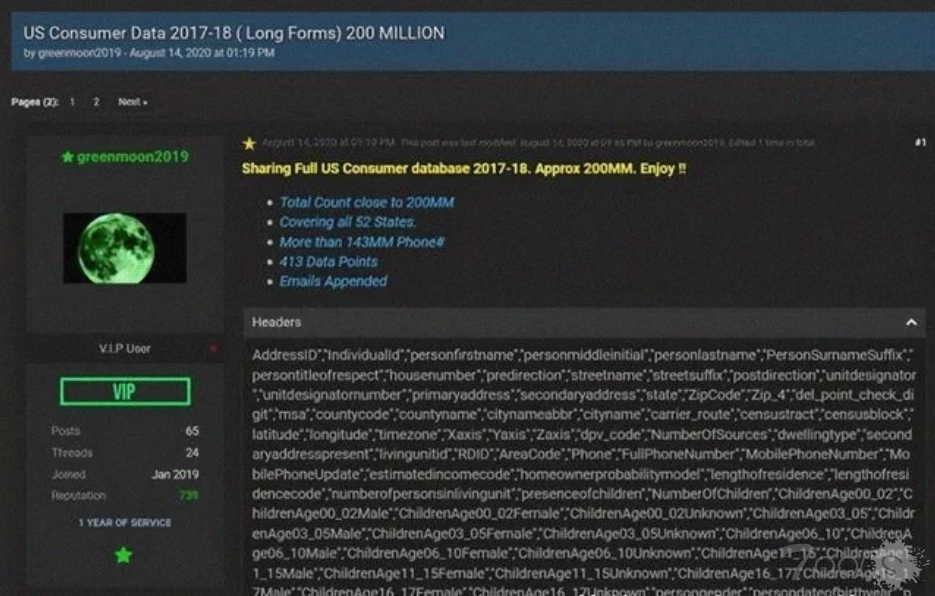

美国1.86亿选民数据在暗网被黑客出售,FBI介入调查

美国一家网络安全公司Trustwave表示,他们发现一名黑客正在出售超过2亿美国人的个人识别信息,其中包括1.86亿选民的注册数据。网络安全公司Trustwave表示,他们识别出的大部分数据都是公开可用的,并且几乎所有数据都是可供合法企业定期买卖的。但事实上,他们发现大量有关姓名、电子邮件地址、电话号

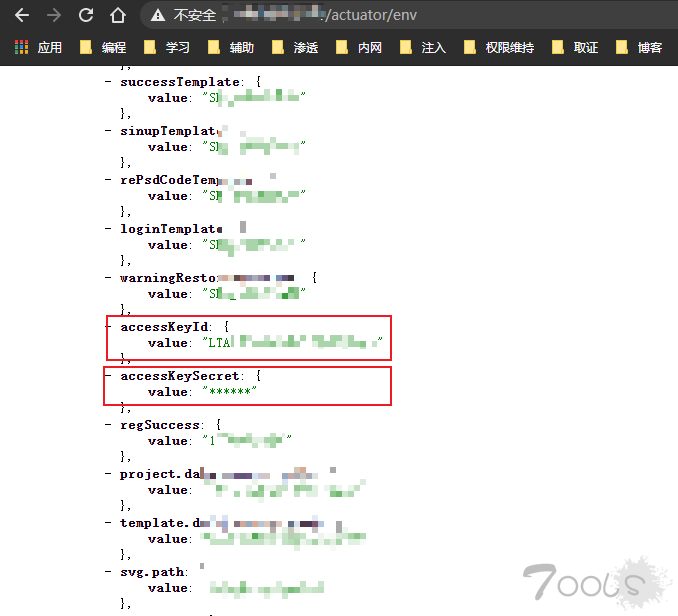

阿里云 AKSK 命令执行到谷歌验证码劫持

## 前言去年的一次任务,当时搞的挺费劲的,是一个不断踩坑填坑的快乐经历,过程过于有趣就大概记录了一下,不过由于时间挺久了,当时也没有记录太多东西导致零零散散的很不全,就将就着看个思路吧。 :)Author: R3start## Spring 敏感信息泄露前期信息收集时发现目标的一个三级子域名存在 `spring` 的

掘金技术社区(juejin.im) 可恶意注销用户账号

掘金技术社区(juejin.im) 可恶意注销用户账号

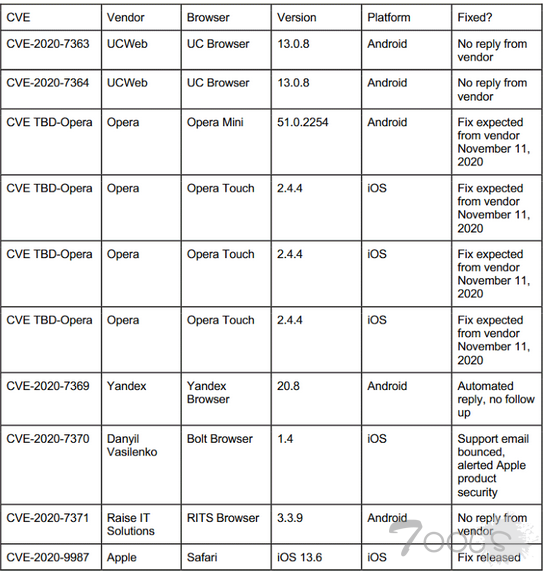

安全人员发现七款手机浏览器易遭地址栏欺骗攻击

在网络安全公司Rapid7今天发布的一份报告中,该公司表示,它与巴基斯坦安全研究人员Rafay Baloch合作,披露了七个移动浏览器应用中的十个新的地址栏欺骗漏洞。受影响的浏览器包括苹果Safari、Opera Touch和Opera Mini等大牌浏览器,也包括Bolt、RITS、UC浏览器和Yandex浏览器等小众应用。这些问题在今

黑客攻击 Cisco 设备中的 CVE-2020-3118 漏洞

Cisco警告针对CVE-2020-3118严重漏洞的攻击,该漏洞会影响多个Cisco IOS XR软件运营商级路由器的运行。该缺陷存在于Cisco IOS XR软件的Cisco Discovery Protocol中,它可能导致黑客的攻击。“该漏洞是Cisco Discovery Protocol中字段字符串输入的错误验证所致。黑客可以通过向受影响设备发送恶意Cisco

网络法之破坏计算机信息系统【T00ls法律讲堂第三十六期】

参考案例:2016年7月至8月,被告人张某非法购买大量iphone账号和密码,在确定有效的iphone账号后,到苹果(中国)官方网站通过“苹果云”将“查找我的iphone”功能设置成丢失或抹掉,远程锁定iphone手机,后将该iphone账号绑定的电子邮箱替换成新的电子邮箱,并先后共锁定23人的iphone设备。最后以“解