文章列表

被打脸!赎金2300万美元,德国IT巨头遭遇勒索软件

作为全球最大的软件公司之一,Software AG在上周末遭受了勒索软件攻击,并且该公司尚未完全从事件中恢复过来。一个名为“ Clop ”的勒索软件犯罪集团于10月3日星期六破坏了公司的内部网络,加密了文件,并要求提供超过2000万美元的解密密钥。今天早些时候,在谈判失败之后,Clop团伙在黑客在暗网(所谓

房卡棋牌的法律分析【T00ls法律讲堂第三十二期】

疫情期间,许多互联网产品爆发,如线上医疗就诊以及在线教育培训、工作会议等等,当然随之打发时间的游戏、社交等产品用户也有所增进。今天这里和大家聊一聊棋牌游戏产品中的房卡棋牌,聊聊这种商业模式下的法律风险,这也是近些年常触及刑罚的产品模式,特别是近两年某聊社交软件被抓后。房卡类棋牌的

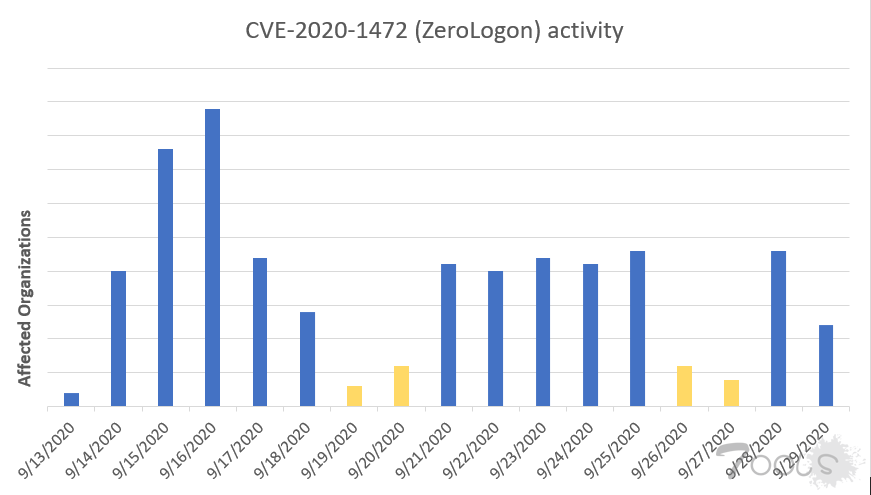

微软称伊朗黑客正在利用今年危害性最大的Zerologon漏洞

微软今天在一条简短的推文中表示,伊朗的攻击是由微软威胁情报中心(MSTIC)检测到的,已经持续了至少两周。MSTIC将这些攻击与一个伊朗黑客组织联系在一起,该公司追踪到的这个组织名为MERCURY,但他们MuddyWatter的绰号更为人所知。该组织被认为是伊朗政府的承包商,在伊朗主要情报和军事部门伊斯兰革命

黑客入侵乌干达移动支付系统 或卷走数十亿先令

日前,不明身份黑客闯入了Pegasus Technologies的系统,后者是一家整合了电信公司、银行以及其他本地、地区和国际转账服务之间的移动货币交易的公司。黑客盗取了一笔尚不清楚的金额,但据说有数十亿先令。 受影响最严重的公司是领先的电信公司,如乌干达的Airtel和MTN,以及乌干达最大的银行S

UCMS(uuu.la) 全版本存储型XSS漏洞

UCMS(uuu.la) 全版本存储型XSS漏洞

当当(dangdang.com) 某分站存在反射xss跨站漏洞

当当(dangdang.com) 某分站存在反射xss跨站漏洞

网络法之不正当竞争2【T00ls法律讲堂第三十一期】

参考案例:北京网路公司在“安全之星VRV”软件销售服务中,在客户填写电子邮件地址时会出现sohu游戏极不稳定,经常收不到本站发出的邮件,请不要使用sohu邮箱的提示。北京市高级人民法院(2005)高民终字974号规则提要:公司向自己用户发送其它公司产品不利或负面的信息,如果没有证据支持该信息的真实

263(263.net) 某分站存在mongodb未授权访问漏洞

263(263.net) 某分站存在mongodb未授权访问漏洞

东风汽车(dfmc.com.cn) 某销售管理系统存在sql注入漏洞

东风汽车(dfmc.com.cn) 某销售管理系统存在sql注入漏洞

康卡斯特电视远程黑客打开家庭窥探

在发现该漏洞后,研究人员与康卡斯特的安全团队合作,并发布了修复攻击可能出现的问题的修复措施,不过,他们在周三的一篇公开文章中强调,这一事件是一个重要的提醒,提醒人们,即便是最不可疑的物联网设备,也存在固有的安全和隐私问题。“很少有人认为他们的电视遥控器是‘连在一起的设备’,更少的