黑客可利用微软Teams漏洞操纵消息和篡改通知

微软 Teams 是一个面向全球超过 3.2 亿用户的工作场所沟通平台,其存在的严重漏洞使攻击者能够冒充高管并篡改消息而不被发现。 这些漏洞现已由微软修复,它们允许外部访客和内部人员在聊天、通知和通话中伪造身份,这可能导致欺诈、恶意软件传播和虚假信息传播。 Check Point 于 2024 年 3 月负责任地向微软披露了该问题。这些问题凸显了老练的威胁行为者如何利用人们对协作工具的信任来攻击远程办公基础设施。

微软 Teams 是一个面向全球超过 3.2 亿用户的工作场所沟通平台,其存在的严重漏洞使攻击者能够冒充高管并篡改消息而不被发现。

这些漏洞现已由微软修复,它们允许外部访客和内部人员在聊天、通知和通话中伪造身份,这可能导致欺诈、恶意软件传播和虚假信息传播。

Check Point 于 2024 年 3 月负责任地向微软披露了该问题。这些问题凸显了老练的威胁行为者如何利用人们对协作工具的信任来攻击远程办公基础设施。

Teams 于 2017 年作为Microsoft 365的一部分推出,它集成了聊天、视频通话、文件共享和应用程序,使其成为从初创公司到财富 500 强企业等各类企业不可或缺的工具。

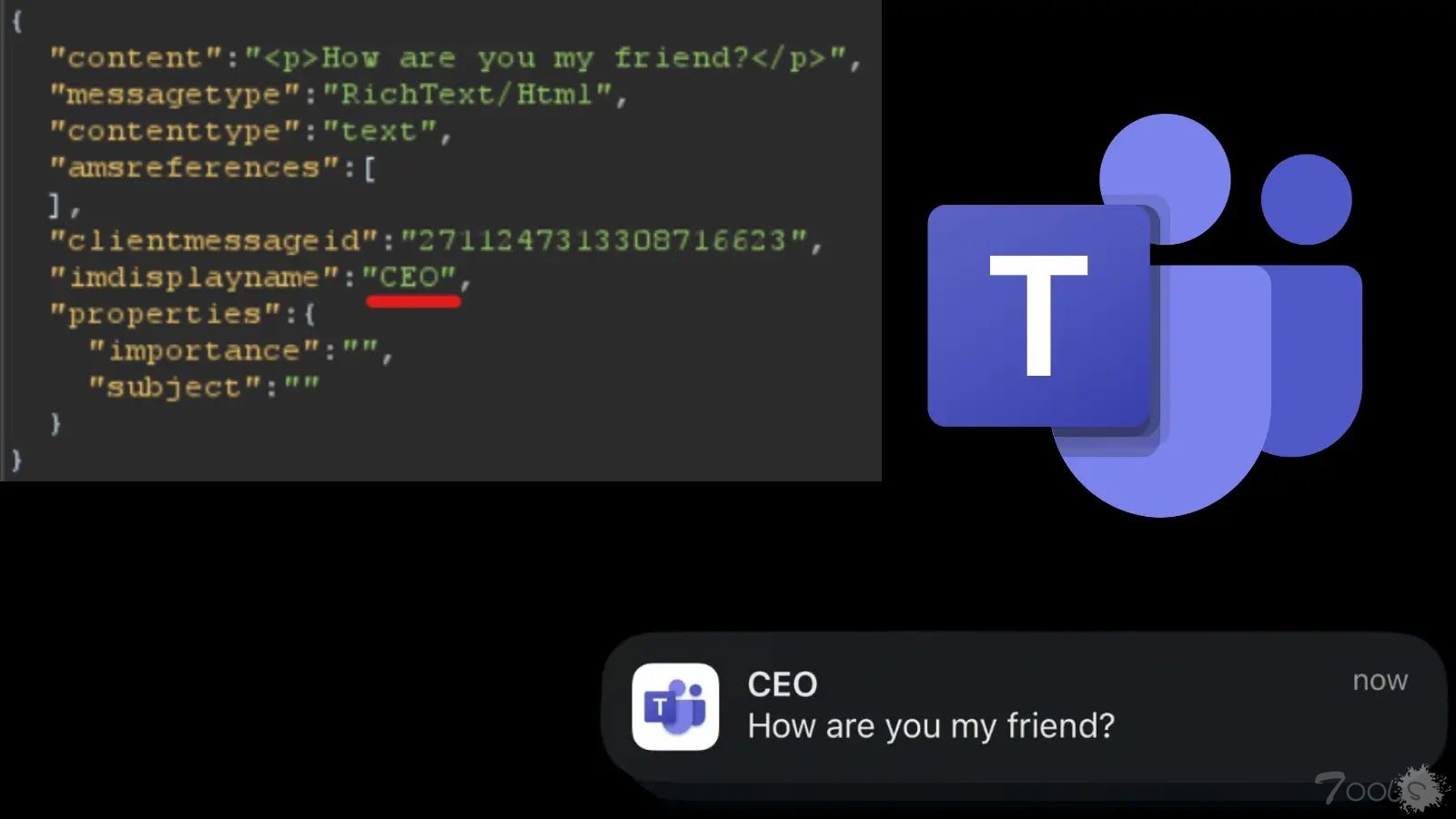

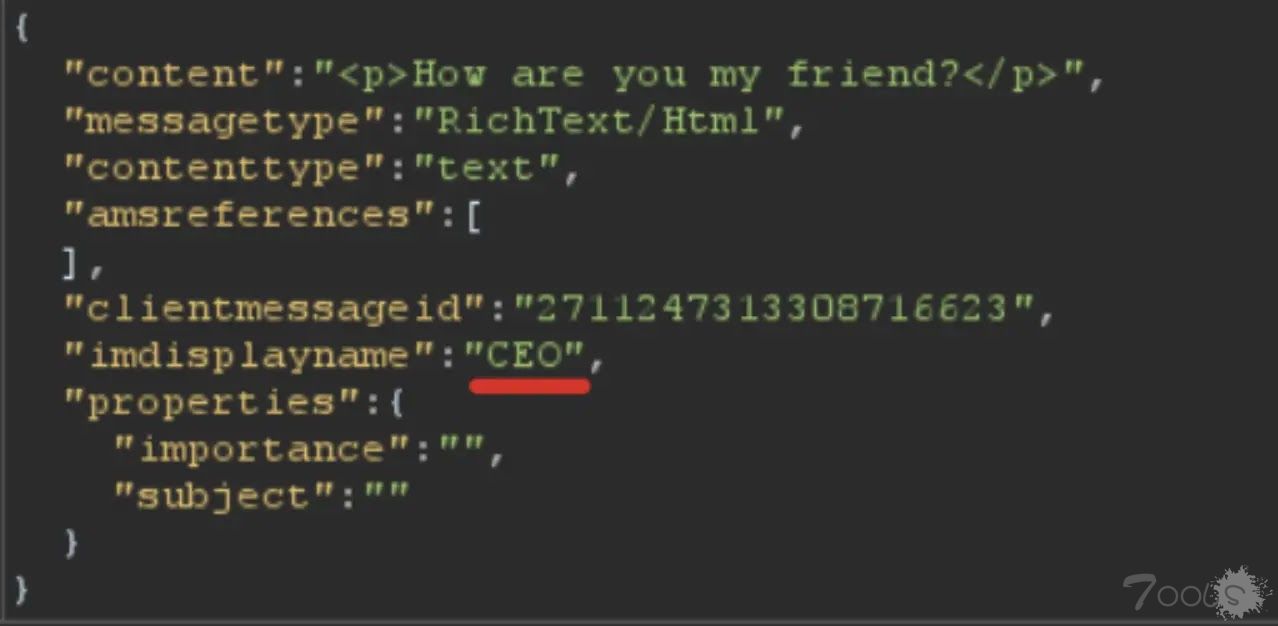

Check Point 的调查重点是 Web 版本的基于 JSON 的架构,其中消息包含内容、消息类型、客户端消息 ID 和 imdisplayname 等参数。

攻击者利用这些漏洞,通过重用客户端消息 ID 来编辑没有“已编辑”标签的消息,从而有效地改写历史记录而不留下任何痕迹。

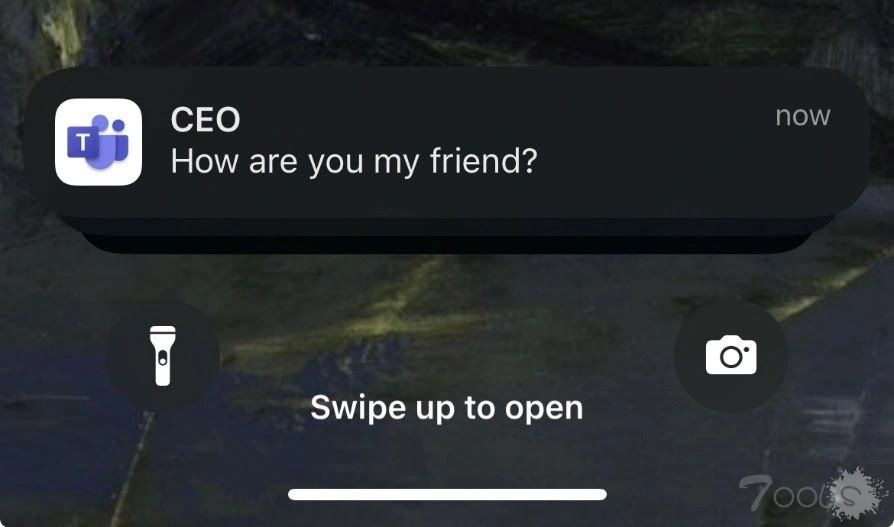

通过更改 imdisplayname 可以操纵通知,使警报显示为 CEO 等高层管理人员发出,从而利用用户对紧急通知的本能信任。

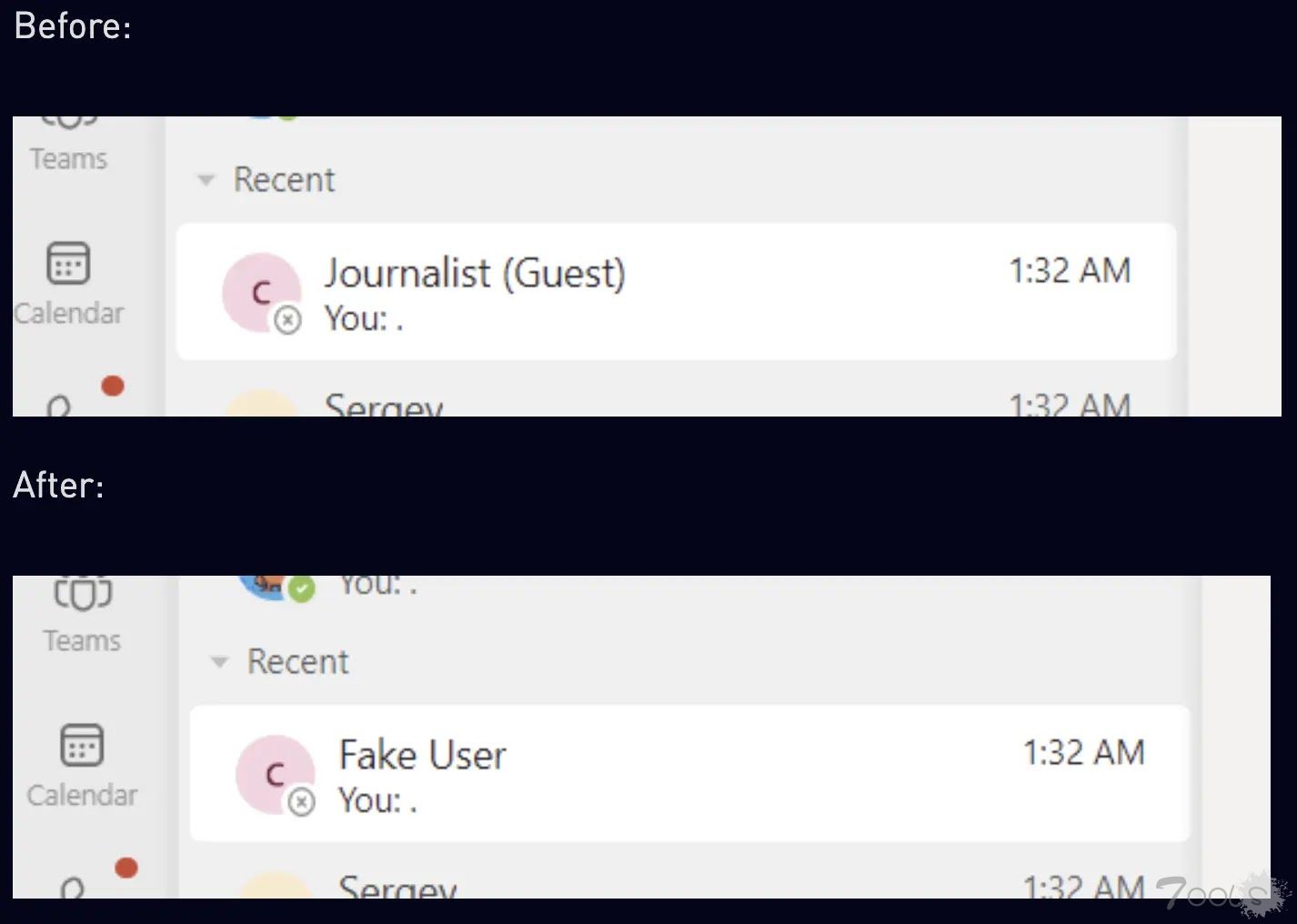

在私人聊天中,通过 PUT 端点修改对话主题会改变显示名称,从而误导参与者,让他们对发件人的身份产生误解,这可以从修改前后的界面截图中看出。

通过 POST /api/v2/epconv 发起的呼叫允许在参与者部分伪造 displayName,在音频或视频会话期间欺骗呼叫者身份。

其中一个漏洞,即通知欺骗,被追踪为CVE-2024-38197,这是一个中等严重性问题(CVSS 6.5),影响 iOS 6.19.2 及更早版本,这些版本中发件人字段缺乏适当的验证。

微软 Teams 漏洞攻击场景

这些漏洞会削弱人们对 Teams 的核心信任,使其成为高级持续性威胁 (APT)、国家行为体和网络犯罪分子的欺骗媒介。

外部人员可能伪装成内部人员渗透进来,冒充财务主管窃取凭证,或者推送伪装成高管指令的恶意软件链接。

内部人员可能会通过欺骗电话、在敏感讨论中散布混乱或实施商业电子邮件入侵(BEC) 计划来扰乱简报。

真正的风险包括金融欺诈(例如伪造 CEO 通知诱使汇款)、伪造对话导致的隐私泄露,以及通过篡改历史记录进行供应链攻击的间谍活动。

包括Lazarus这样的组织在内的威胁行为者长期以来一直以这类平台为目标进行社会工程攻击,正如最近有关 Teams 被滥用于勒索软件和数据窃取的报道所显示的那样。

这些漏洞很容易串联起来使用,例如先伪造通知再伪造电话,这会加剧危险,可能诱使用户泄露秘密或执行有害行为。

Check Point于 2024 年 3 月 23 日披露了这些缺陷,微软于 3 月 25 日承认了这些缺陷,并逐步确认了修复措施。

消息编辑问题已于 2024 年 5 月 8 日解决;私人聊天更改问题已于 7 月 31 日解决;通知(CVE-2024-38197)已于 8 月推出,并于 9 月 13 日解决;呼叫欺骗问题已于 2025 年 10 月解决。

所有问题现已在客户端得到解决,用户只需进行更新即可,无需其他操作。但是,企业仍应采取多层防御措施:对身份和设备实施零信任验证;部署高级威胁防御措施以扫描 Teams 中的有效载荷;强制执行数据丢失防护(DLP) 策略;并对员工进行带外验证方面的培训,以处理高风险请求。

批判性思维仍然是核实可疑通信的关键,即使通信来源看似可信。随着协作工具的不断发展,维护人与人之间的信任与修补代码同样重要。

评论1次

这个Teams 的漏洞,篡改信息危害还挺大