新闻资讯

微软活动目录域服务漏洞可致攻击者权限提升

3月10日发布的“重要”安全更新修复了活动目录域服务中的一个高危漏洞。该漏洞被追踪为 CVE-2026-25177,CVSS 评分为 8.8。它允许经过授权的网络攻击者将其权限提升至完全的 SYSTEM 控制权。此权限提升漏洞源于对文件和资源名称的限制不当(CWE-641)。该攻击完全通过网络进行,所需权限极低,攻击复杂

疑似伊朗的Dust Specter组织正在针对伊拉克政府官员,通过恶意软件对他们进行网络攻击

(一) 组织背景活动时间线:首次公开活动始于2026年1月开始针对伊拉克政府官员发起定向攻击,此前无公开记录,其为新兴黑客组织。技术演进特征:该组织是首批被证实系统性利用生成式人工智能辅助恶意软件开发的APT组织之一,显著提升了钓鱼内容生成、代码混淆与攻击载荷定制的效率与隐蔽性。(二

Fortinet发布安全更新:修复多个可执行恶意命令的漏洞

Fortinet于2026年3月10日发布了一份全面的安全公告,解决了其核心企业产品(包括FortiManager、FortiAnalyzer、FortiSwitchAXFixed和FortiSandbox)中的十一个漏洞。这些漏洞的范围涵盖认证绕过、缓冲区溢出、操作系统命令注入以及SQL注入,其中几个漏洞可能允许远程攻击者在受影响的系统上执行任意命

爱立信美国子公司证实1起由于它的1家服务提供商遭到攻击后,数量不明的员工和客户数据被窃。

起因是其使用的1家服务提供商遭到黑客攻击,导致数量不明的员工和客户记录被盗。攻击者通过电话社交工程手段获取系统访问权限,在4月17日至4月22日期间可能访问了包含个人信息的数据文件。尽管该供应商于2025年4月28日发现入侵并启动调查,但爱立信美国公司直到2025年11月10日才获知此事。最终于2026年

CISA 警告:Ivanti Endpoint Manager 身份验证绕过漏洞已被攻击者利用

Ivanti Endpoint Manager 的一个严重安全漏洞引起了联邦政府的关注,网络安全和基础设施安全局 (CISA) 于 2026 年 3 月 9 日将其添加到已知可利用漏洞 (KEV) 目录中。该身份验证绕过漏洞编号为 CVE-2026-1603,影响 2024 年 SU5 版本之前的所有 Ivanti Endpoint Manager 版本,并允许远程未经身份验证

越南黑客组织依托Polygon公链,通过GitHub部署历经16代迭代的LuaJIT恶意程序

攻击的规模尤为惊人:在超过 47 个 GitHub 账号中已确认存在 600 余个独有的恶意 ZIP 压缩包。截至 2026 年 3 月初,其中至少 25 个账号仍处于活跃状态,并持续投放恶意载荷。攻击者依托高迷惑性的社会工程学诱饵锁定目标。GitHub 上的恶意仓库经过精心伪装,假冒各类 SaaS 工具破解版浏览器扩展、游戏

Signal确认遭针对性钓鱼攻击,用户账户被接管

Signal正式确认,一波针对性的钓鱼攻击活动已导致包括记者和政府官员在内的高知名度用户账户被成功接管。这款加密信息服务明确表示,其核心基础设施和端到端加密协议仍然完好无损,完全未被攻破。威胁行为者并非利用技术漏洞,而是通过直接操纵人为因素来绕过安全边界。这些针对性攻击活动凸显了一个日

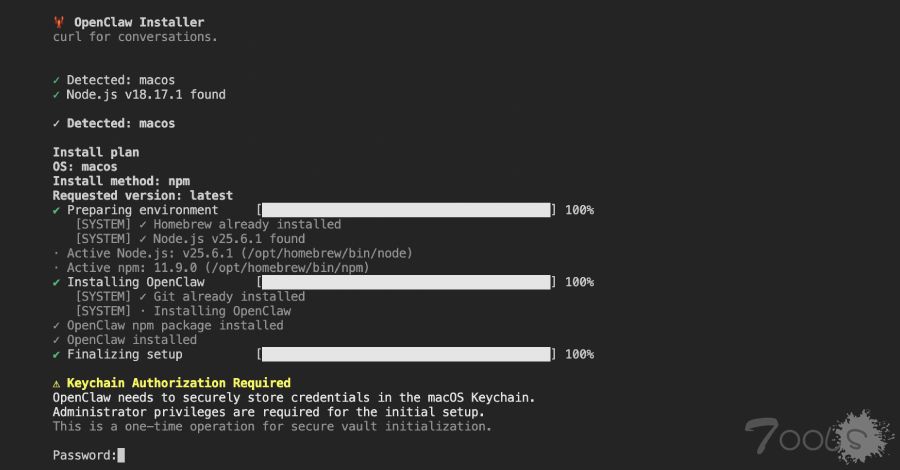

恶意 npm 包伪装成 OpenClaw 安装程序,部署 RAT 窃取 macOS 凭证

网络安全研究人员发现了一个恶意的 npm 包,该包伪装成 OpenClaw 安装程序,旨在部署远程访问木马 (RAT) 并从受感染的主机中窃取敏感数据。 该软件包名为“@openclaw-ai/openclawai”,由一名名为“openclaw-ai”的用户于 2026 年 3 月 3 日上传至注册表。截至目前,该包已被下载 178 次。截至本文撰写

Nginx UI 存在严重漏洞,攻击者可利用这些漏洞下载完整的系统备份。

Nginx UI 中新发现的一个严重漏洞允许未经身份验证的攻击者下载并解密完整的系统备份 。该漏洞被追踪为 CVE-2026-27944,属于 CWE-306 和 CWE-311 类漏洞,最高 CVSS 评分为 9.8。它会影响 2.3.2 之前的所有 Nginx UI 版本,管理员需要升级到 2.3.3 才能应用安全补丁。该漏洞源于 Nginx UI Go 代码库中

维基百科遭到恶意JS攻击后临时进入只读状态 事后调查发现恶意脚本已潜伏两年

日前知名百科网站维基百科出现严重的安全问题,维基百科在进行某种安全测试时调用某个不安全的 JavaScript 脚本,此次安全事件导致大量维基百科管理员账号出现安全问题。为应对这种紧急情况维基百科直接将受影响的站点设置为只读模式,随后进行排查后发现相关的恶意脚本已经存在两年但没有被发现,而且