新闻资讯

恶意 imToken Chrome 扩展程序被发现窃取助记词和私钥

Socket 的威胁研究团队发现了一个名为“lmToken Chromophore”的恶意 Google Chrome 扩展程序,该程序会主动窃取加密货币钱包凭证。该扩展程序伪装成无害的十六进制颜色可视化工具,实际上模仿了流行的非托管钱包品牌 imToken。自 2016 年推出以来,imToken 已为全球超过 2000 万客户提供服务,使其成

多阶段 VOID#GEIST 恶意软件正在投放 XWorm、AsyncRAT 和 Xeno RAT

网络安全研究人员披露了一起多阶段恶意软件活动的细节,该活动利用批处理脚本作为途径,投放各种加密的远程访问木马 (RAT) 负载,包括 XWorm、AsyncRAT 和 Xeno RAT。 Securonix 威胁研究将这一隐蔽的攻击链代号定为 VOID#GEIST。 总体而言,该混淆批处理脚本用于部署第二个批处理脚本,搭建合法的嵌入

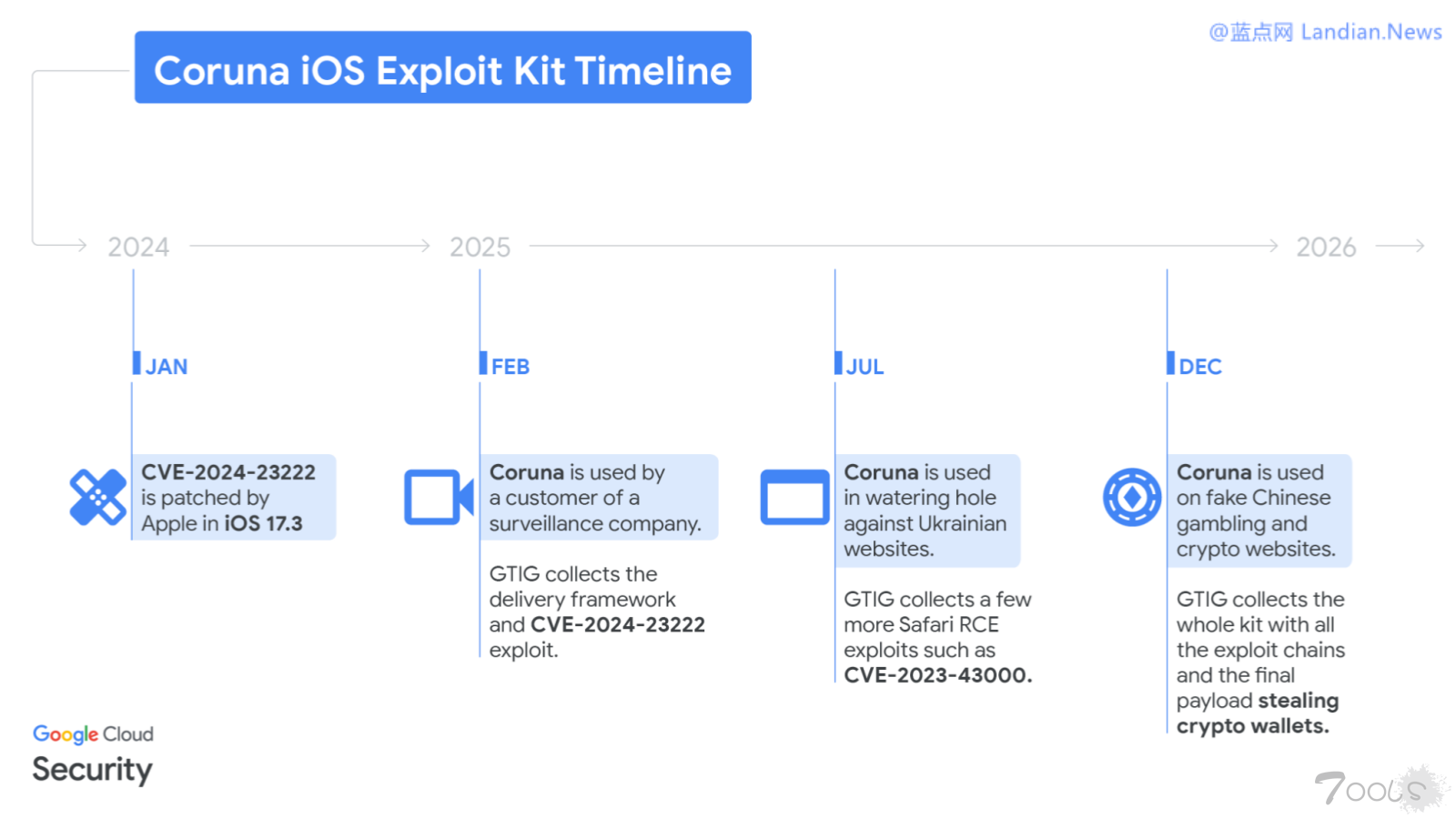

iOS间谍软件Coruna疑似被泄露到网上 用来窃取加密货币用户的钱包助记词

谷歌威胁情报小组日前发布报告披露名为 Coruna 的间谍软件,这款间谍软件最初应该是某个国家级黑客团队开发的,但不知道什么原因导致其泄露到网上并开始遭到各路黑客的使用。Coruna 工具包含 5 条完整的 iOS 漏洞利用链条,合计涉及 23 个安全漏洞,其中最复杂的是利用非公开技术和漏洞缓解绕过措施,

MongoDB曝出新漏洞,黑客可致任意服务器崩溃

在 MongoDB 中发现了一个编号为 CVE-2026-25611(CVSS 评分 7.5)的高危漏洞,该漏洞允许未认证的攻击者利用极低带宽即可使暴露在外的服务器崩溃。据 Cato CTRL 研究显示,此漏洞影响所有启用压缩功能的 MongoDB 版本(v3.4 及以上版本,自 v3.6 起默认为开启状态),包括 MongoDB Atlas 云服务。此外

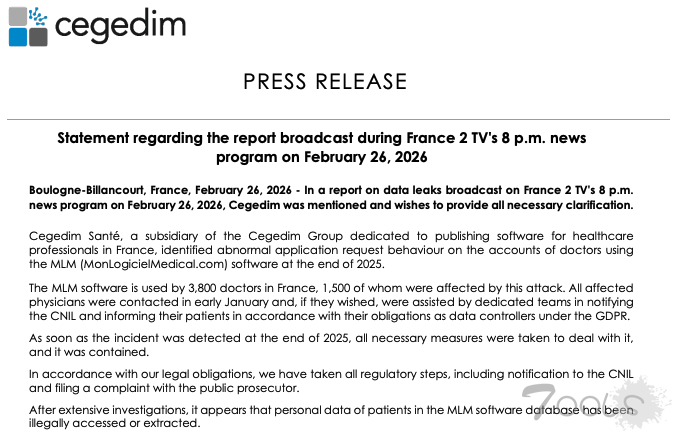

法国医疗软件厂商Cegedim Sante被黑,导致约1500家使用该公司软件的医院诊所和1580万份患者档案文件遭到泄露

导致约1580万患者行政数据被非法访问,其中16.9万人涉及敏感信息泄露,事件在2026年2月下旬集中曝光,并引发广泛关注。一、事件时间线2025年10月27日Cegedim Santé就网络攻击向巴黎检方正式提起刑事诉讼,指控存在“对自动化数据处理系统的非法入侵”。2025年12月23日–24日黑客组织DumpSec成功入

Packagist 上的虚假 Laravel 包可在 Windows、macOS 和 Linux 上部署远程访问木马

网络安全研究人员发现, 恶意 Packagist PHP 软件包伪装成 Laravel 实用程序,充当跨平台远程访问木马 (RAT) 的通道,该木马可在 Windows、macOS 和 Linux 系统上运行。软件包名称如下所示:nhattuanbl/lara-helper(37次下载)nhattuanbl/simple-queue(29次下载)nhattuanbl/lara-swagger(49次下载

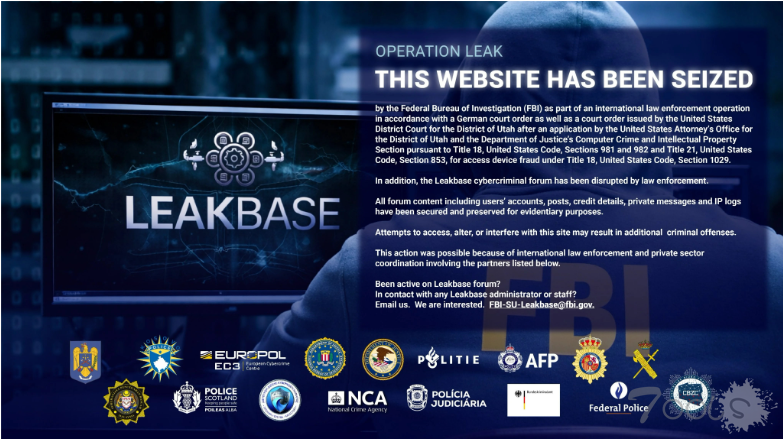

“泄露行动”捣毁LeakBase网络犯罪论坛——用户数据与IP日志已被当局查获

美国联邦调查局与多家国际执法机构协同行动,在一场代号为 “泄露行动” 的全球联合执法中,正式查封了知名网络犯罪论坛 LeakBase。该论坛因托管和交易被盗数据库而臭名昭著。其两个主要域名 leakbasews 和 leakbasela 现均已跳转至 FBI 的查封公告页面,域名服务器已被切换至 ns1.fbi.seized.gov 和 n

俄罗斯国家级APT组织APT28利用云存储当C2,通过0day漏洞,网络攻击了欧洲多国军政机构,并让其数据被偷窃。

前言APT28(又称“奇幻熊”)在2026年1月底迅速 开始 刚公布的0day漏洞 POC消息,随后立即复现出了利用微软Office高危漏洞CVE-2026-21513(实为CVE-2026-21509)发起针对欧洲多国国防、外交及运输机构的精准网络攻击,展现出国家级黑客组织极强的响应速度与攻击能力。该事件从漏洞披露到武器化仅用24小

Coruna iOS 漏洞利用套件利用五条利用链中的 23 个漏洞,针对 iOS 13 至 17.2.1

Google 表示,其发现了一个名为 Coruna(又名 CryptoWaters)的“新型且强大”的漏洞利用套件,目标是运行 iOS 13.0 至 17.2.1 版本的 Apple iPhone 机型。 Google 威胁情报小组 (GTIG) 表示,该漏洞利用套件包含五条完整的 iOS 利用链,共计 23 个漏洞利用程序。该套件对最新版本的 iOS 无效。这一发

LexisNexis 数据泄露事件——攻击者声称窃取了 2.04 GB 数据

一个名为 FulcrumSec 的威胁行为者公开声称对 RELX 集团旗下法律信息部门 LexisNexis Legal & Professional 的最新数据泄露事件负责,并声称从该公司的 AWS 云基础设施中窃取了 2.04 GB 的结构化数据。根据 FulcrumSec 于 2026 年 3 月 3 日发布的帖子,攻击者于 2 月 24 日利用未修补的 React 前端应