新闻资讯

欧洲铁路运营商Eurail被不明黑客组织攻击,现已确认该公司的用户数据发生数据泄露

该公司于2026年1月10日首次公布此事,1月13日起向受影响客户推送通知邮件。暂未披露受影响人数。泄露数据含姓名、出生日期、联系方式、护照号码等核心身份信息,直接购票客户无护照可视化副本泄露,但通过欧盟DiscoverEU项目获取车票的用户,还可能泄露身份证复印件、银行账户参考号及健康数据。欧盟委

黑客利用 Modular DS WordPress 插件漏洞获取管理员权限

黑客正在积极利用 Modular DS WordPress 插件中的一个最高级别漏洞,该漏洞允许他们远程绕过身份验证,并以管理员级别的权限访问易受攻击的网站。该漏洞编号为CVE-2026-23550,影响 Modular DS 的 2.5.1 及更早版本。Modular DS 是一款管理插件,允许从单个界面管理多个 WordPress 站点。该插件允许网

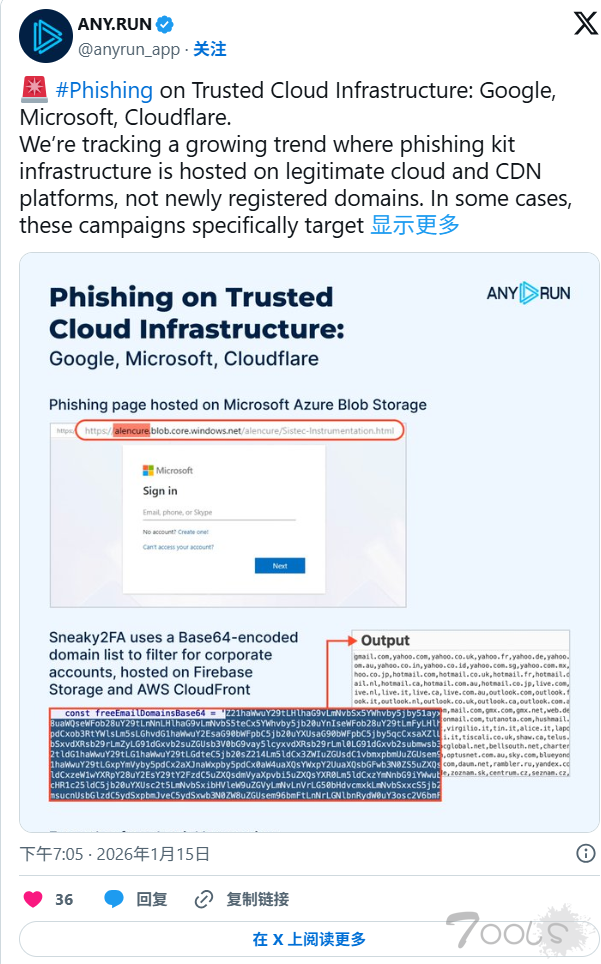

黑客滥用合法云平台和CDN平台托管钓鱼工具包

威胁行为者越来越多地使用可信云和内容分发网络平台来托管网络钓鱼工具包,这给安全团队带来了重大的检测挑战。与依赖新注册的可疑域名的传统网络钓鱼活动不同,这些攻击使用来自 Google、Microsoft Azure 和 AWS CloudFront 等提供商的合法基础设施。这种方法可以让黑客绕过许多安全过滤器,因为这些

主流混淆库uTLS中出现高危指纹漏洞 利用该漏洞可轻易识别是否为代理流量

网络安全研究频道 ACGDaily 日前向蓝点网披露开源主流混淆库 uTLS 中存在的高危安全漏洞,该漏洞此前已经上报给 uTLS 项目,在漏洞详情披露时项目开发团队也已经发布新版本封堵该漏洞。uTLS 广泛存在于各种需要进行混淆数据包的软件,uTLS v1.8.2 版已经修复该漏洞,接下来其他使用 uTLS 混淆库的软件

西班牙能源巨头Endesa遭到了1次网络攻击之后,导致客户数据泄露

攻击者非法获取了客户能源合同相关数据、联系方式、身份证号及支付方式等信息,不过客户登录密码未受影响。Endesa表示其安全协议已迅速且妥善地控制并缓解了该事件,目前无数据遭欺诈使用的记录,暂未披露攻击具体发生时间及受影响客户数量(该公司在西班牙和葡萄牙拥有超1000万客户)。公司在发给客户

朝鲜Meta2140等黑客组织通过LinkedIn消息引诱,让受害者下载恶意代码的存储库,进行钓鱼攻击

受害者被声称代表Meta2140等组织的虚假招聘人员通过LinkedIn消息引诱,然后被指引下载包含隐藏恶意代码的存储库。该攻击通过精心制作的两阶段感染过程进行操作,旨在窃取凭据、加密货币钱包,并在受害者系统上建立持久的远程访问。该恶意软件采用多种感染媒介,其中最危险的是隐藏的VS代码任务配置。当

黑客组织Everest宣称入侵日产汽车窃取约900GB敏感数据

作为全球汽车制造业关键企业,日产的此次疑似入侵可能影响运营、员工记录、知识产权或客户信息,进而波及下游产业链的生产计划与业务连续性。相关声明由Hackmanac威胁情报网络监测发现并归类为活跃网络攻击警报,行业背景显示汽车制造业正成为黑客瞄准的重点领域,此类事件凸显全球制造企业及其供应链

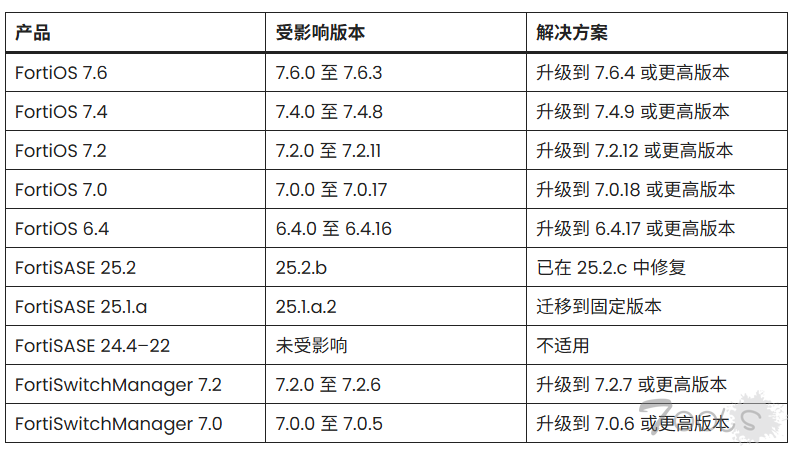

FortiOS 和 FortiSwitchManager 漏洞允许远程攻击者执行任意代码

Fortinet 披露了FortiOS 和 FortiSwitchManager 的 cw_acd 守护进程中存在一个严重的基于堆的缓冲区溢出漏洞(CWE-122)。该漏洞使得远程未经身份验证的攻击者能够通过网络发送特制的请求来执行任意代码或命令。依赖 Fortinet 防火墙、安全访问服务边缘 (SASE)解决方案和交换机管理工具的组织面临着高风

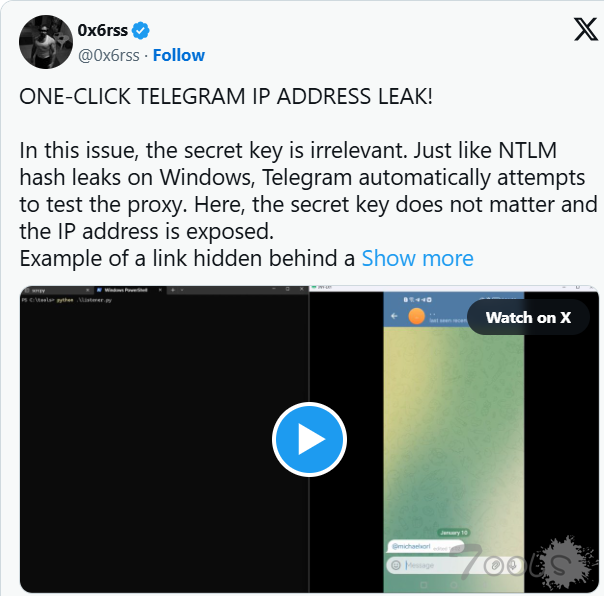

Telegram 一键暴露真实用户 IP 地址,绕过 Android 和 iOS 上的代理

Telegram 移动客户端存在一个隐蔽漏洞,攻击者只需点击一下即可获取用户的真实 IP 地址,即使用户使用了代理服务器也不例外。该漏洞被称为“一键 IP 泄露”,它将看似无害的用户名链接变成了强大的追踪工具。问题的关键在于 Telegram 的自动代理验证机制。当用户遇到伪装的代理链接时(通常隐藏在用户

Kimsuky黑客组织正在针对美国等多国的政府机构发起钓鱼攻击

“截至2025年,Kimsuky行动者已经在鱼叉式网络钓鱼活动中以嵌入恶意快速响应(QR)代码的智库、学术机构以及美国和外国政府实体为目标。这种类型的鱼叉式网络钓鱼攻击被称为“欺骗”读到了美国联邦调查局发布的警告。“猎取活动通常将QR图像作为电子邮件附件或嵌入图形发送,从而规避URL检查、重写和沙盒