Windows 远程访问连接管理器 0-Day 漏洞遭攻击者利用

微软已确认 Windows 远程访问连接管理器 (RasMan) 服务中存在严重零日漏洞,攻击者可以利用该漏洞提升权限并可能危及整个系统。 该漏洞编号为CVE-2025-59230,源于不当的访问控制,使得低权限用户能够获得系统级访问权限。 该漏洞于 2025 年 10 月 14 日披露,影响多个 Windows 版本,并已引起针对企业环境的威胁行为者的关注。 该漏洞存在于 RasMan 中,它是处理 VPN 和拨号等远程访问连接的核心组件。经过授权的本地攻击者可以利用薄弱的权限检查来操纵服务配置,从而绕过标准权限边界。

该漏洞编号为CVE-2025-59230,源于不当的访问控制,使得低权限用户能够获得系统级访问权限。

该漏洞于 2025 年 10 月 14 日披露,影响多个 Windows 版本,并已引起针对企业环境的威胁行为者的关注。

该漏洞存在于 RasMan 中,它是处理 VPN 和拨号等远程访问连接的核心组件。经过授权的本地攻击者可以利用薄弱的权限检查来操纵服务配置,从而绕过标准权限边界。

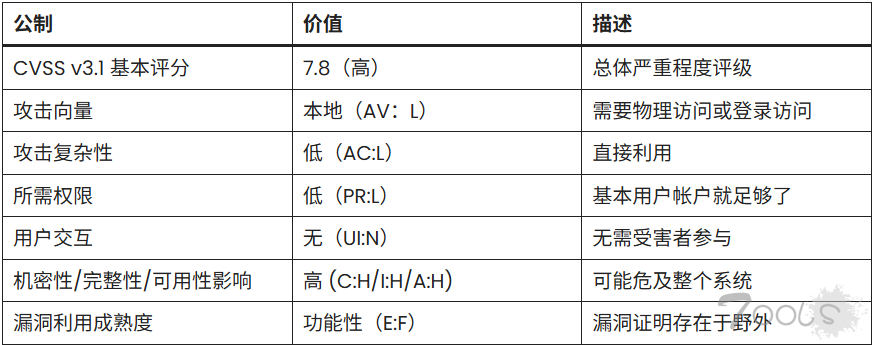

CVSS v3.1 基本评分为 7.8(高严重性),它只需要本地访问和低权限,使其成为入侵后升级的主要目标。

微软将其归类为“检测到漏洞”,表明存在现实世界的攻击,但受影响受害者的具体情况仍未披露。

目前尚未发布任何公开的概念验证 (PoC) 代码,但安全研究人员描述了涉及注册表操作或 DLL 注入 RasMan 进程的潜在漏洞。

例如,攻击者可能利用低完整性进程覆盖 RasMan 目录中的可访问文件(例如,C:\Windows\System32\ras),注入在服务重启时以提升的权限执行的恶意代码。

这可能与网络钓鱼或未修补的应用程序的初始立足点相联系,从而放大横向移动场景中的损害。

漏洞详情

为了帮助快速评估,下表总结了 CVE-2025-59230 的关键指标:

受影响的系统包括 Windows 10(版本 1809 及更高版本)、Windows 11 和 Windows Server 2019-2025。微软敦促用户立即通过2025 年 10 月的补丁星期二更新进行修补,并强调未修补的计算机面临来自民族国家行为者或勒索软件组织的高风险。

评论4次

不明白怎么用

这算是windows的一个提权漏洞吗

师傅还有其他安全咨询的网站链接嘛

学xi了 感谢师傅