苹果将零点击RCE漏洞的最高赏金翻倍至 200 万美元

苹果公司将其漏洞悬赏金额翻倍,针对零点击远程代码执行漏洞最高奖励达 200 万美元。自 2020 年起,这家科技巨头已向 800 名研究人员支付了 3500 万美元。苹果旨在为漏洞利用链提供与商业间谍软件供应商相当的赏金。该公司宣布,附加奖金(绕过锁定模式漏洞、测试版漏洞)可使总支付金额超过 500 万美元。苹果优先重金奖励那些模拟真实世界复杂攻击、针对当前硬件/软件并利用目标标记(Target Flags)构建的漏洞利用链。

苹果扩大了漏洞赏金计划覆盖的攻击面,为单次点击的 WebKit 沙箱逃逸漏洞提供最高 30 万美元奖励,为无线近距离攻击漏洞提供 100 万美元奖励。该公司还推出了"目标标记"功能,允许研究人员证明远程代码执行和 TCC 绕过等顶级漏洞类别的可利用性,并在验证后获得更快的支付。并为 macOS 上无需用户交互的完整 Gatekeeper 绕过漏洞提供 10 万美元赏金,旨在鼓励对这一关键安全防御机制进行深入研究。

"我们将最高赏金翻倍至 200 万美元,奖励能达到复杂商业间谍软件攻击同等效果的漏洞利用链。"苹果发布的声明中写道,"这是业内前所未有的金额,也是我们所知所有漏洞赏金计划中的最高报价——而我们的奖金系统(为绕过锁定模式的漏洞和测试版软件中发现的安全问题提供额外奖励)可使这一金额翻倍有余,最高支付额超过 500 万美元。"

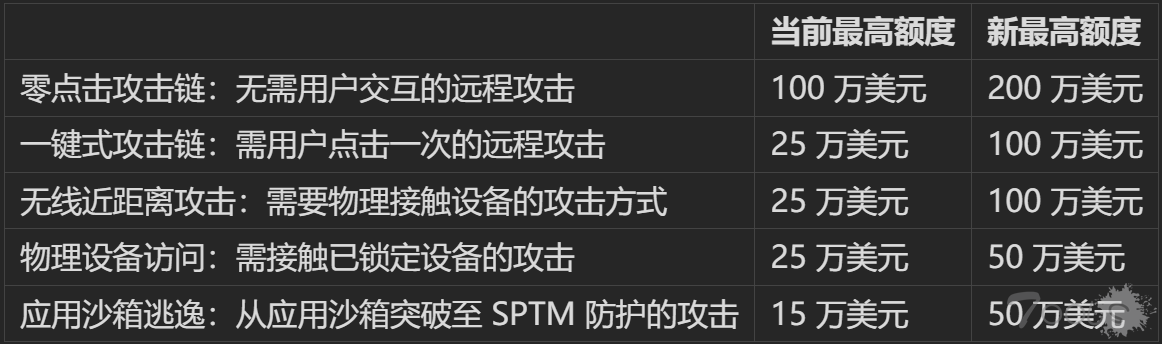

苹果安全工程与架构(SEAR)团队通过研究复杂的雇佣兵式间谍软件攻击链来强化防御体系。安全赏金计划现提高奖励金额,激励研究人员发现多步骤、跨边界攻击,并为五大关键攻击向量提供更高额奖金,以推动更深层次的进攻型安全研究

苹果新推出的目标标记(Target Flags)功能让研究人员能够证明其漏洞利用能力,例如代码执行或内存控制。这些标记内置于苹果操作系统中,使公司能自动验证研究发现,并在补丁发布前更快速且透明地发放漏洞赏金,从而提升信任度和效率。漏洞奖励基于实际影响(结果)评定,提高了远程攻击途径的奖金,同时降低了不现实攻击向的奖励。公司指出,独立或未关联的组件仍可获奖励,但金额较低。

苹果将其无线近距离漏洞赏金翻倍至 100 万美元,并将覆盖范围扩展至搭载 C1/C1X 和 N1 芯片的最新设备中的所有射频接口。

奖励机制优先考虑影响最新设备和操作系统的问题,例如配备内存完整性保护功能的 iPhone 17。针对测试版系统的突破性研究或绕过锁定模式的成果将获得额外奖金。低影响报告现可获得 1000 美元奖励。2026 年,苹果将向民间组织提供 1000 部 iPhone 17 设备用于防范商业间谍软件,并扩展安全研究设备计划至 iPhone 17 机型——在该设备上发现的安全漏洞将获得优先奖励资格。

“在新版奖励方案上线前,我们将同时依据旧框架和新框架对所有新提交的报告进行评估,并以更高金额发放奖励。虽然我们特别期待收到复杂漏洞利用链和创新性研究,但仍将继续审核并奖励所有对用户安全产生重大影响的报告——即使它们不在已公布的奖励范畴内。”报告总结道,“我们期待继续与各位携手,共同守护用户安全!”

评论0次