渗透测试

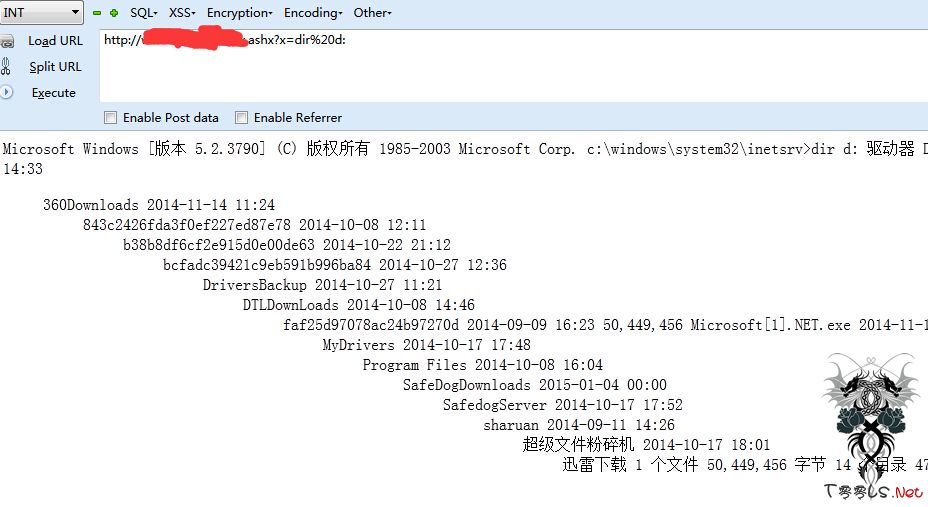

ashx执行命令

在碰到很多站时,只支持aspx环境,且不能写入和创建aspx文件的时候可以传ashx文件进行进一步渗透。。。这几天在搞一站碰到极其变态环境,于是有了下面的小程序。。。<%@ WebHandler Language="C#" Class="Handler2" %>using System;using System.Collections.Generic; using System.Diagnostics;using

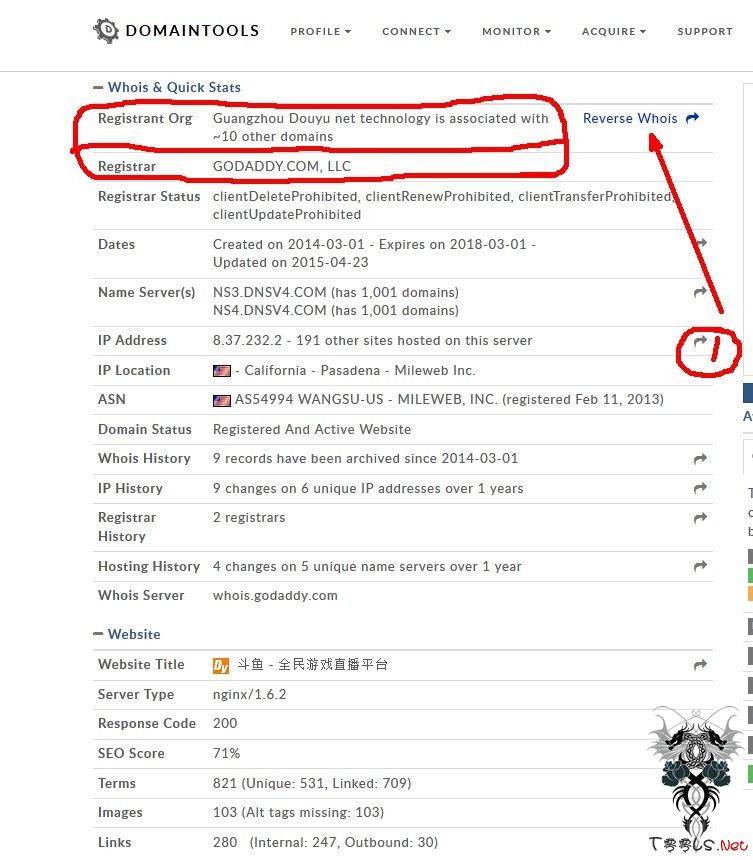

web渗透--前戏

我语文是数学老师教的,排版和语句有什么问题指出我改,勿喷 对于一些小站点可能信息收集不是很总要,甚至说是在绕弯路,一个Fck就秒杀得站信息收集确实是浪费时间。所以在此设定目标是一个你不能在很短的时间内拿下的站(下面的方法是我个人经验的整理,对大家是分享,对我自己是总结)一:旁站信息收

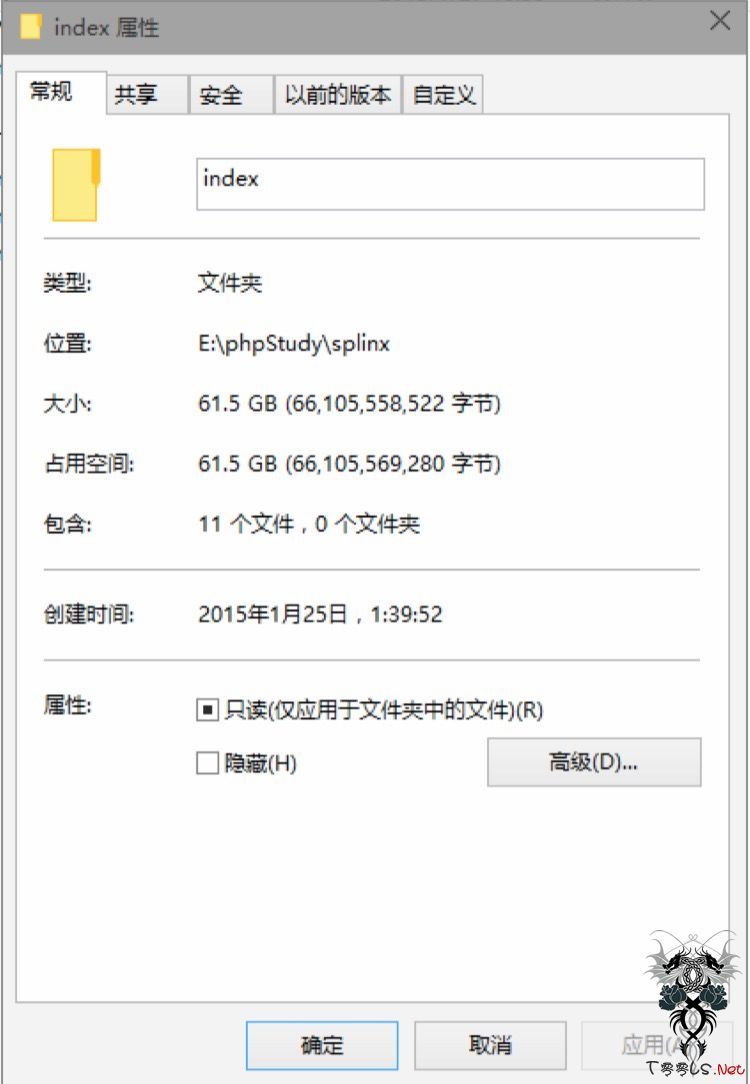

Sphinx+Mysql+Php 12亿DNS数据秒查

最近得到一个接近12亿的全球ns节点的数据,本来想用来做一个全国通过dns反查域名然后进行全国范围的网站收集和扫描的,后来发现网站的数量不是很准确,加上一个人的精力和财力实在难以完成这样一个庞大的任务,就没有做下去,只留下了这个搭建的笔记。看很多人好奇最后的文件有多大,我就补充一下几张

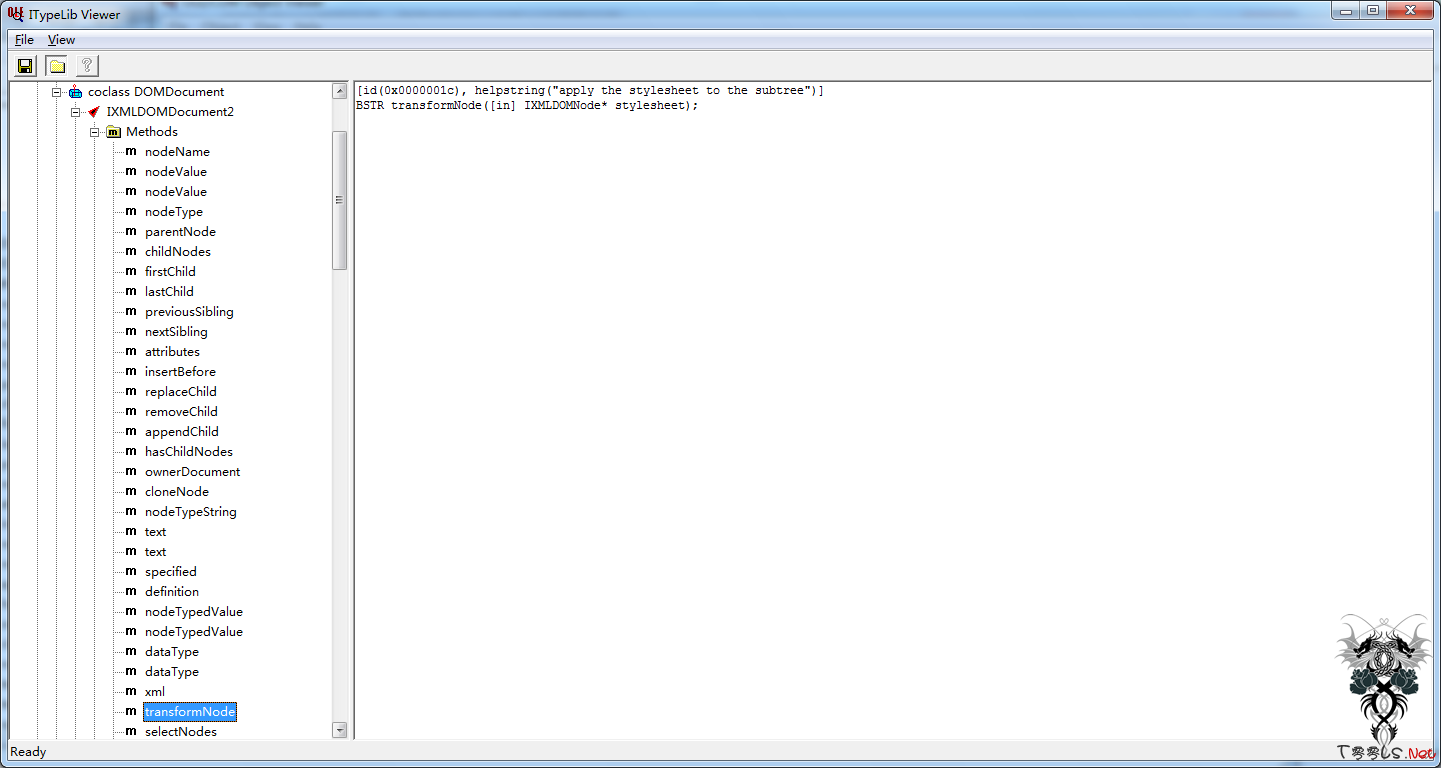

WebShell系列(一)---XML

想来想去还是归结成一个系列吧,虽然说在现在各种讲究高大上的时代还谈webshell实在是一种没什么品味的做法。基本上也就是一些新型webshell、特殊环境下的特殊利用、特殊webshell的菜刀中转脚本等,外带一些对应的分析。先挖个坑,至于填坑么……看情况吧。0x01 xml与xslt相信所有人对xml都不陌生,其

内网渗透之PC控制及完美过杀毒!!!

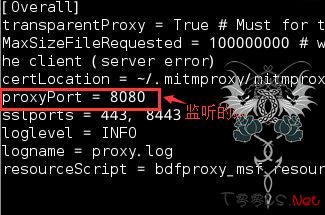

一、PC控制篇在内网渗透的过程中,我们为了达到目标的长期控制,常会选择在目标PC上种植木马,此篇中主要讲述如何在目标下载exe及zip文件的时候在zip文件及exe程序当中插入我们的后门代码。这样,只要目标运行了下载的程序就能顺利将木马植入目标主机。(一)用到的工具:1.kali2.ettercap3.BDFProxy4.ms

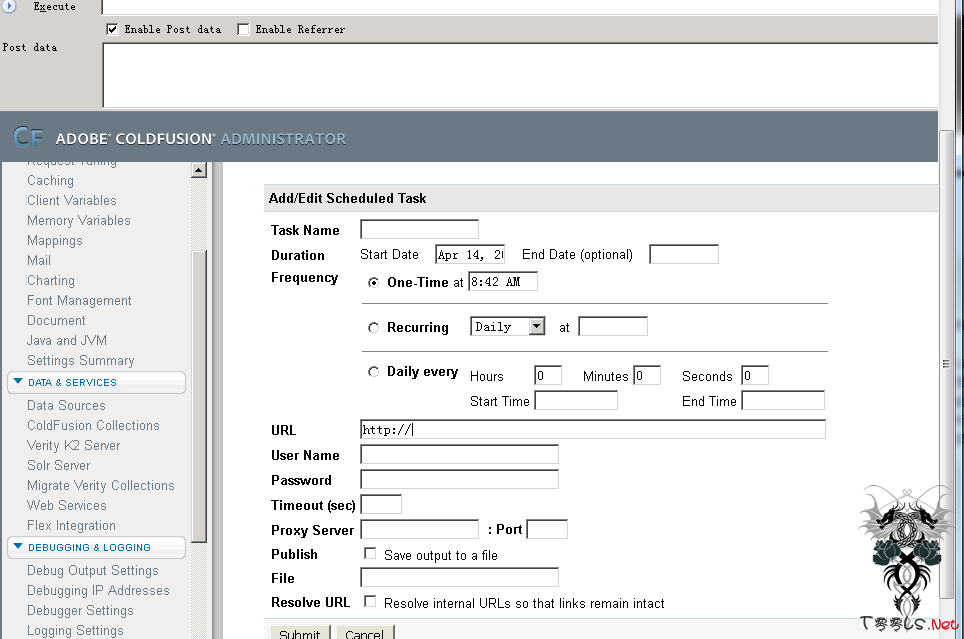

老革命遇到新问题,简单说说一次Coldfusion攻击过程

攻击目标是一个coldfusion9的系统,漏洞也算是比较老的一个漏洞了,后台管理登陆验证绕过的漏洞,顺利进入后台以后,感觉应该没有什么特别的地方了,结果实际攻击的时候遇到不少问题,中间的步骤还是挺曲折的,把攻击过程和大家简单分享以下,希望对大家有所帮助和启发。coldfusion从后台拿shell的方法

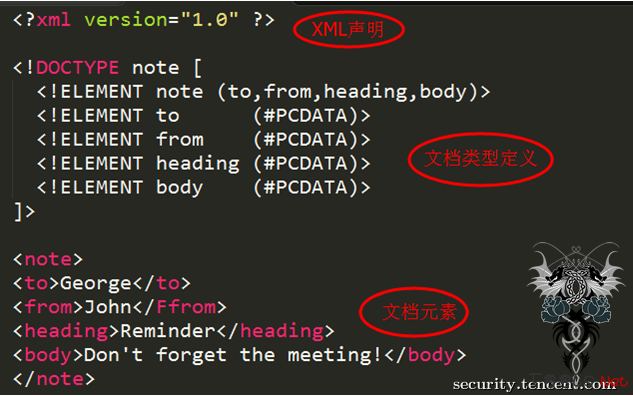

未知攻焉知防——XXE漏洞攻防

From:http://security.tencent.com/index.php/blog/msg/69作者:Mark4z5好文章要转到T00ls一、XML基础知识XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元

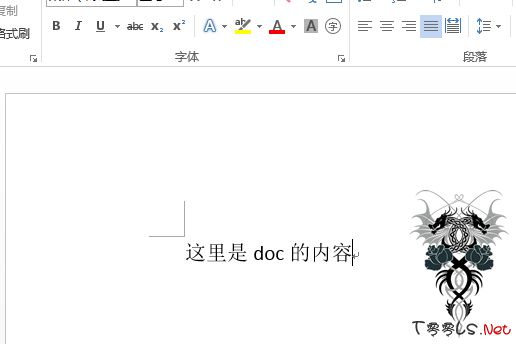

利用doc来实现xxe

首先是一个正常的doc文档当将这一个doc文档改成zip,再解压后就会发现doc文档就是一堆xml文件组成的在word文件夹里打开document.xml可以发现doc里的内容都在<w:t></w:t>里构造实体,并在<w:t></w:t>里引用实体来实现xxe实体定义:<!DOCTYPE document > 实体引用:<w:t>&xxe;</w:t>在0ctf一道题里的效

内网渗透几个小工具

好久没有发帖了,出来冒泡~++++++++++++++++++++++++++++++++++++++++++++++++++++++++++一)前言昨天搞站,shell是windows的administrator权限,但是反弹不出来。所有东西全在命令行上面玩。凤凰扫描器扫除几个smb和ssh的口令++++++++++++++++++++++++++++++++++++++++++++++++++++++++++二)小工具1.p

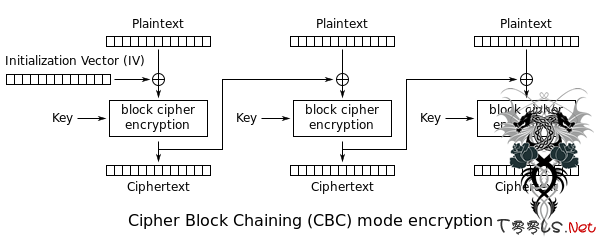

Bit-flipping Attack 笔记

Bit-flippting attack 是针对于 CBC 加密模式的一类攻击。攻击的意图也很直接:修改某一组密文的某个字节,导致另外一组解密出来的明文发生变化。Introduction首先要理解 CBC(cipher-block chaining)加密模式是如何工作的。贴上高大上的维基百科:http://en.wikipedia.org/wiki/Block_cipher_mode_of