响尾蛇(SideWinder)黑客组织采用新型基于 ClickOnce 的攻击链,针对南亚外交官发起攻击

2025 年 9 月,一家名为 SideWinder 的威胁行为者发起了针对南亚外交官的新一轮攻击,目标包括位于印度首都新德里的欧洲大使馆以及斯里兰卡、巴基斯坦和孟加拉国的多个组织。

2025 年 9 月,一家名为 SideWinder 的威胁行为者发起了针对南亚外交官的新一轮攻击,目标包括位于印度首都新德里的欧洲大使馆以及斯里兰卡、巴基斯坦和孟加拉国的多个组织。

这项活动“揭示了 SideWinder 的 TTPs(战术、技术、程序)的显著演变,特别是采用了新的 PDF 和 ClickOnce 感染链,以及他们之前记录的 Microsoft Word 漏洞利用向量,”Trellix 研究人员 Ernesto Fernández Provecho 和 Pham Duy Phuc 表示 ,他们在上周发布的一份报告中写道。

这些攻击涉及从 2025 年 3 月到 9 月分四波发送鱼叉式网络钓鱼邮件,旨在将恶意软件家族如 ModuleInstaller 和 StealerBot 部署到受感染的主机上,以收集敏感信息。

虽然 ModuleInstaller 充当下一阶段有效载荷的下载器,包括 StealerBot,但后者是一种.NET 植入程序,可以启动反向 shell,传递额外的恶意软件,并从受感染的主机收集广泛的数据,包括屏幕截图、按键记录、密码和文件。

需要注意的是,ModuleInstaller 和 StealerBot 都首次由卡巴斯基在 2024 年 10 月公开记录,作为黑客组织针对中东和非洲的高知名度实体和战略基础设施发起攻击的一部分。

就在 2025 年 5 月,Acronis 揭露了 SideWinder 针对斯里兰卡、孟加拉国和巴基斯坦政府机构的攻击,利用易受已知 Microsoft Office 漏洞的恶意文档来启动多阶段攻击链,最终传递 StealerBot。

最新一轮攻击,由 Trellix 在 2025 年 9 月 1 日之后观察到,针对印度大使馆,涉及在钓鱼邮件中使用微软 Word 和 PDF 文档,邮件标题如“内阁会议凭证.pdf”或“2025 年 5 月印巴冲突——战略战术分析.docx”。这些信息来自“mod.gov.bd.pk-mail[.]org”域名,试图模仿巴基斯坦国防部。

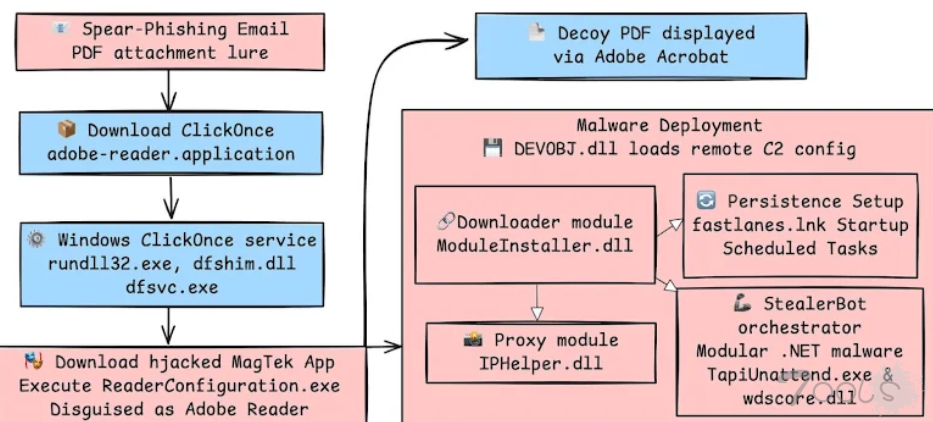

初始感染途径始终相同:一份受害者无法正确查看的 PDF 文件或包含某些漏洞的 Word 文档,Trellix 表示。“PDF 文件中包含一个按钮,敦促受害者下载并安装最新版本的 Adobe Reader 以查看文档内容。”

这样做会触发从远程服务器("mofa-gov-bd.filenest[.]live")下载一个 ClickOnce 应用程序,当启动时,会侧载一个恶意 DLL("DEVOBJ.dll"),同时向受害者启动一个诱饵 PDF 文档。

ClickOnce 应用程序是来自 MagTek Inc.(“ReaderConfiguration.exe”)的合法可执行文件,伪装成 Adobe Reader,并使用有效签名签名以避免引起任何警报。此外,对命令和控制(C2)服务器的请求被区域锁定在南亚,并且下载有效载荷的路径是动态生成的,这增加了分析工作的复杂性。

恶意 DLL 部分设计用于解密并启动名为 ModuleInstaller 的.NET 加载器,然后继续对受感染系统进行配置并交付 StealerBot 恶意软件。

调查结果表明,持续威胁行为者正在努力改进他们的操作模式,以绕过安全防御并实现他们的目标。

《SideWinder 采用基于 ClickOnce 的新攻击链,针对南亚外交官》 多波次的钓鱼活动展示了该组织在为各种外交目标量身定制高度具体的诱饵方面的适应性,表明了对地缘政治背景的深入了解,”Trellix 表示。“持续使用定制恶意软件,如 ModuleInstaller 和 StealerBot,以及巧妙地利用合法应用程序进行旁加载,突显了 SideWinder 对复杂逃避技术和间谍目标的承诺。”

评论2次

改进他们的操作模式,改变攻击思路,通过让受害者点击诱弹的方式,实现渗透攻击。

多多指教多多指教