Vidar Stealer 通过直接内存注入绕过浏览器安全机制窃取登录凭证

一种名为 Vidar Stealer 的复杂信息窃取恶意软件在 2.0 版发布后经历了彻底的架构转型,引入了高级功能,使其能够通过直接内存注入技术绕过 Chrome 的最新安全保护措施。 该新版本于 2025 年 10 月 6 日由其开发者“Loadbaks”在地下论坛上发布,其特点是完全从 C++ 重写为纯 C,实现了多线程架构,显著提高了其数据泄露速度和逃避能力。 Vidar 2.0 的出现恰逢Lumma Stealer活动的显著下降,这使得 Vidar 成为信息窃取者生态系统中的潜在继任者。 该恶意软件的终身使用价格为 300 美元,为网络犯罪分子提供了一套经济高效但功能强大的工具集,能够系统地瞄准来自浏览器、加密货币钱包、云服务、游戏平台以及包括 Discord 和 Telegram 在内的通信应用程序的凭据。 该恶意软件增强的反分析措施和复杂的凭证提取方法代表了信息窃取威胁形势令人担忧的演变。

该新版本于 2025 年 10 月 6 日由其开发者“Loadbaks”在地下论坛上发布,其特点是完全从 C++ 重写为纯 C,实现了多线程架构,显著提高了其数据泄露速度和逃避能力。

Vidar 2.0 的出现恰逢Lumma Stealer活动的显著下降,这使得 Vidar 成为信息窃取者生态系统中的潜在继任者。

该恶意软件的终身使用价格为 300 美元,为网络犯罪分子提供了一套经济高效但功能强大的工具集,能够系统地瞄准来自浏览器、加密货币钱包、云服务、游戏平台以及包括 Discord 和 Telegram 在内的通信应用程序的凭据。

该恶意软件增强的反分析措施和复杂的凭证提取方法代表了信息窃取威胁形势令人担忧的演变。

Vidar 最初于 2018 年出现在俄语地下论坛上,最初利用的是 Arkei 窃取程序源代码。

多年来,它通过持续更新支持新的浏览器、钱包和双因素身份验证应用程序,在与Raccoon和 RedLine等竞争对手的竞争中脱颖而出。

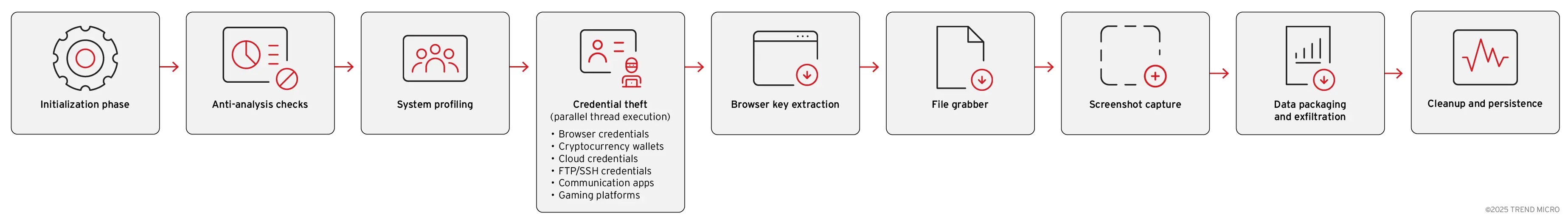

趋势科技分析师发现,最新版本引入了四个重大的架构变化:完全重写 C 语言以增强稳定性和速度,根据受害者计算机规格动态扩展的多线程系统,高级浏览器凭证提取功能,以及为每个构建生成唯一二进制签名的自动多态构建器。

多线程架构是 Vidar 2.0 最重要的增强功能之一,允许恶意软件跨多个并行线程执行数据收集任务。

该系统通过在强大的系统上创建更多的工作线程而在较弱的机器上创建更少的线程来自动调整性能,确保最佳运行而不会压垮目标。

并行处理大大减少了恶意软件在受感染系统上保持活跃所需的时间,使得安全软件的检测和干预变得更具挑战性。

通过内存注入绕过 Chrome AppBound 加密

Vidar 2.0 最显著的技术成就是它能够通过复杂的内存注入技术绕过 Chrome 的 AppBound 加密保护。

据开发人员称,该恶意软件“实现了公共领域中没有的独特的 appBound 方法”,专门针对 Chrome 的增强安全措施,该措施旨在通过将加密密钥绑定到特定应用程序来防止未经授权的凭据提取。

这对 Chrome 最新的安全增强功能构成了直接挑战,该功能旨在保护用户凭证免遭信息窃取。

该恶意软件采用分层方法来提取浏览器凭证,最初尝试使用传统方法,例如系统地枚举浏览器配置文件以及使用标准 DPAPI 解密从本地状态文件中提取加密密钥。

当这些传统技术无法抵御 Chrome 的 AppBound 加密时,Vidar 2.0 会升级为一种高级技术,该技术会启动启用调试的目标浏览器,并使用 shellcode 或反射 DLL 注入将恶意代码直接注入正在运行的浏览器进程中。

注入的有效载荷完全在浏览器内存中运行,直接从活动进程地址空间提取加密密钥,而不是尝试从存储中解密它们。

这种基于内存的方法有效地绕过了 Chrome 的 AppBound 加密,因为它窃取了合法浏览器进程已经解密并正在使用的密钥。

然后,被盗的加密密钥通过命名管道传回主恶意软件进程,这种技术可以避免创建可被法医分析或安全软件检测到的磁盘伪影。

这种双管齐下的提取策略既针对传统的浏览器存储方法,也针对 Chrome 在多个浏览器平台(包括 Chrome、Firefox、Edge 和其他基于 Chromium 的浏览器)上的最新保护措施,展示了该恶意软件对凭证盗窃的全面方法。

评论0次