对某IT大卖场的渗透(旧文回发一)

5月份写的一篇文,其实那段时间搞了很多站,有的过程比这艰辛的多,但只留下两篇文了,寒,虽然说入侵有记录的习惯了,可是搞完就忘了。以下是原文,写自四个月前:

这段时间失业,于是每天停留在各大招聘网站上,我习惯性的投一个简历检测一个站,该IT大卖场在南京在全国都是有名的,他们招维护网站的程序员,于是我一不小心去他们网站溜达了下,又一下子得到了系统权限,现在把过程写下来,重在思路。

一进首页,随便点个新闻进去加个1=2:

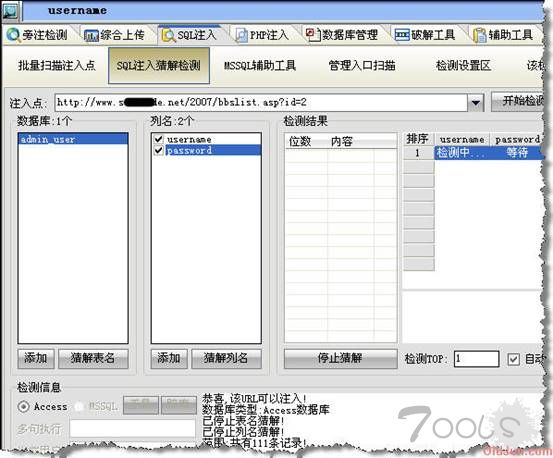

http://www.sxxxxxxe.com/2007/news.asp?c=0&id=30%20and%201=2返回错误,1=1都不要检测了,直接拿domain跑跑看吧,ACCESS的库,跑到username跟password的时候domain假死了,显示111条记录,貌似太多了点…换啊D试试,一样…

貌似注入这条路行不通…不管了,先找找后台,一下子扫到了:

http://www.sxxxxxxe.com/admin

试试or漏洞跟弱口令,都不行,登不进去…检测陷入僵局了,不过貌似这个站还有很多页面我没注意,于是又慢慢翻了一下,找到个bbs,管理员自己写的吧,存在注入,扫描了下,结果同上,注入失败!

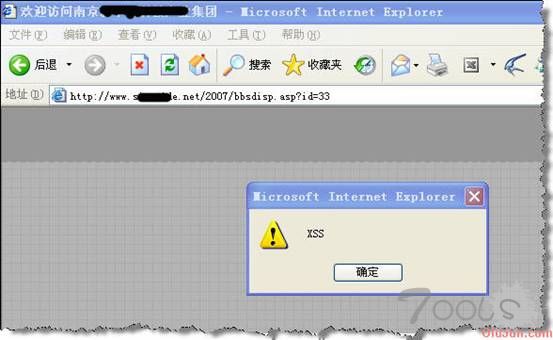

Access下注入点如果得不到有用的信息跟注入点不存在没有什么两样,更何况这是个未知的asp系统(看不到源代码啊)。方法靠人想的,我发个帖子测试下有没跨站,试了下,果然存在:

如果实在没办法,我可以用跨站去盗后台管理员的cookies,这个方法是保留的,作为实在山穷水尽的下下策。

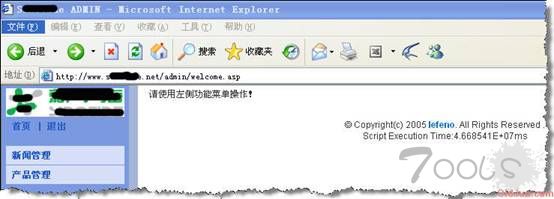

现在的我想到了社会工程学,bbs有2个版主,一个叫waryest,一个叫ww,我尝试用这两个名称作为用户名,找一些常见密码登陆后台,好运还真被我给撞上了,当尝试到用户名ww时,我用ww作为密码,居然登陆进去了:

后台有上传,试了下,可以上传asa后缀的文件,于是我上传了个webshell(N久没检测站了,这个webshell还是一年前用的),可是奇怪的很,当我访问那个webshell的时候,却出现要我登陆系统的对话框:

没遇到过,我怀疑upload文件夹没有权限,但windows系统下很少有对单文件夹设置权限的,不过我又被难住了,那怎么办呢?

继续在网站晃悠,突然发现刚刚那个bbs里有个被我遗忘的东西:ewebeditor,它可是我们入侵获得webshell的主要途径之一啊,还没用的着下数据库破密码,用原始密码就进去啦,新建一个样式,重新上传了个webshell到admin目录下,可是却出现同上的问题,一样要登陆,ewebeditor有个遍历文件的漏洞,用../../admin就可以浏览admin目录下的文件:

我检查了下刚刚上传的webshell,文件还在而且大小也没变,我怀疑与权限没关系,而是webshell被杀毒软件隔离了,以前遇到的不能免杀的webshell都是直接被杀毒软件杀的,所以只提示文件不存在…

那简单了,我花了一会儿免杀了下我的webshell,本机过了瑞星,上传上去,终于看到了熟悉的黑色,已经成功拿到webshell啦:

接下来就是提权了,首先检查了下组件,发现wscript.shell组件还在,于是netstat –an查看了下端口,3389与43958都开着呢,然后我在C盘Program Files下找到版本是6.2的SERV-U,看来提权不在话下啦。

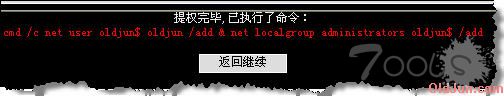

添加个用户先:

cmd /c net user oldjun$ oldjun /add & net localgroup administrators oldjun$ /add

返回成功。

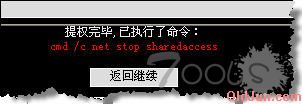

Net user检查了下确实成功了,立即登陆终端,可是终端客户端却无法连接。明明3389开了却连不上,难道我人品又报错了?命令行下运行net start查看了一下系统的服务,发现2003系统自带的防火墙开着,晕死。直接用SERV-U把它关掉:

cmd /c net stop sharedaccess

返回成功。

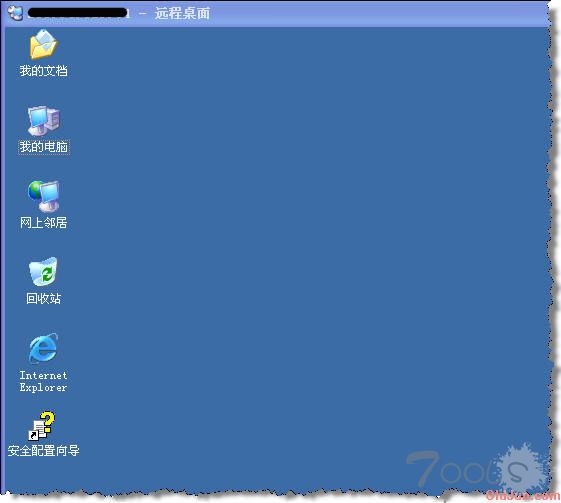

接着再连接,终于OK啦~~~~

渗透结束了,进去看了看,我们一开始的注入完全是被忽悠的,存后台用户名密码的mdb不是我们注入的那个mdb,我寒…再看看杀毒软件,装的是McAfee的VirusScan,并且启用了ScriptScan:ScriptScan扫描由Windows脚本主机执行的JavaScript和VBScript 脚本。WSH由Internet Explorer和Outlook使用。如果检测到有害的脚本,则不允许执行。怪不得我一开始的webshell用不起来呢…

OK,文章结束了,本文没有多少技术含量,但思路很清晰,我感觉技术跟思路同等重要,没有思路,再好的技术都没有用武之地,呵呵。如有不明白或者有问题的欢迎大家到我的网站来交流:http://www.oldjun.com。

这段时间失业,于是每天停留在各大招聘网站上,我习惯性的投一个简历检测一个站,该IT大卖场在南京在全国都是有名的,他们招维护网站的程序员,于是我一不小心去他们网站溜达了下,又一下子得到了系统权限,现在把过程写下来,重在思路。

一进首页,随便点个新闻进去加个1=2:

http://www.sxxxxxxe.com/2007/news.asp?c=0&id=30%20and%201=2返回错误,1=1都不要检测了,直接拿domain跑跑看吧,ACCESS的库,跑到username跟password的时候domain假死了,显示111条记录,貌似太多了点…换啊D试试,一样…

貌似注入这条路行不通…不管了,先找找后台,一下子扫到了:

http://www.sxxxxxxe.com/admin

试试or漏洞跟弱口令,都不行,登不进去…检测陷入僵局了,不过貌似这个站还有很多页面我没注意,于是又慢慢翻了一下,找到个bbs,管理员自己写的吧,存在注入,扫描了下,结果同上,注入失败!

Access下注入点如果得不到有用的信息跟注入点不存在没有什么两样,更何况这是个未知的asp系统(看不到源代码啊)。方法靠人想的,我发个帖子测试下有没跨站,试了下,果然存在:

如果实在没办法,我可以用跨站去盗后台管理员的cookies,这个方法是保留的,作为实在山穷水尽的下下策。

现在的我想到了社会工程学,bbs有2个版主,一个叫waryest,一个叫ww,我尝试用这两个名称作为用户名,找一些常见密码登陆后台,好运还真被我给撞上了,当尝试到用户名ww时,我用ww作为密码,居然登陆进去了:

后台有上传,试了下,可以上传asa后缀的文件,于是我上传了个webshell(N久没检测站了,这个webshell还是一年前用的),可是奇怪的很,当我访问那个webshell的时候,却出现要我登陆系统的对话框:

没遇到过,我怀疑upload文件夹没有权限,但windows系统下很少有对单文件夹设置权限的,不过我又被难住了,那怎么办呢?

继续在网站晃悠,突然发现刚刚那个bbs里有个被我遗忘的东西:ewebeditor,它可是我们入侵获得webshell的主要途径之一啊,还没用的着下数据库破密码,用原始密码就进去啦,新建一个样式,重新上传了个webshell到admin目录下,可是却出现同上的问题,一样要登陆,ewebeditor有个遍历文件的漏洞,用../../admin就可以浏览admin目录下的文件:

我检查了下刚刚上传的webshell,文件还在而且大小也没变,我怀疑与权限没关系,而是webshell被杀毒软件隔离了,以前遇到的不能免杀的webshell都是直接被杀毒软件杀的,所以只提示文件不存在…

那简单了,我花了一会儿免杀了下我的webshell,本机过了瑞星,上传上去,终于看到了熟悉的黑色,已经成功拿到webshell啦:

接下来就是提权了,首先检查了下组件,发现wscript.shell组件还在,于是netstat –an查看了下端口,3389与43958都开着呢,然后我在C盘Program Files下找到版本是6.2的SERV-U,看来提权不在话下啦。

添加个用户先:

cmd /c net user oldjun$ oldjun /add & net localgroup administrators oldjun$ /add

返回成功。

Net user检查了下确实成功了,立即登陆终端,可是终端客户端却无法连接。明明3389开了却连不上,难道我人品又报错了?命令行下运行net start查看了一下系统的服务,发现2003系统自带的防火墙开着,晕死。直接用SERV-U把它关掉:

cmd /c net stop sharedaccess

返回成功。

接着再连接,终于OK啦~~~~

渗透结束了,进去看了看,我们一开始的注入完全是被忽悠的,存后台用户名密码的mdb不是我们注入的那个mdb,我寒…再看看杀毒软件,装的是McAfee的VirusScan,并且启用了ScriptScan:ScriptScan扫描由Windows脚本主机执行的JavaScript和VBScript 脚本。WSH由Internet Explorer和Outlook使用。如果检测到有害的脚本,则不允许执行。怪不得我一开始的webshell用不起来呢…

OK,文章结束了,本文没有多少技术含量,但思路很清晰,我感觉技术跟思路同等重要,没有思路,再好的技术都没有用武之地,呵呵。如有不明白或者有问题的欢迎大家到我的网站来交流:http://www.oldjun.com。

评论0次