arp劫持某域名注册商

前段时间朋友在做一个网站, 就在某域名商那注册了一个米, 但是三天两头的出问题

找客服客服态度还很差, 说是自己的网络问题, 尼玛dns都找不到能是网络问题么? 擦...

于是乎夜半时分就帮朋友教训教训这个坑爹的域名商~~~

先是探测了一些基本信息, web使用的IIS7.5, 服务器是windows 2008

整个网站是.net写的, 于是开始找常见的一些漏洞, 发现整个系统还是比较安全, 除了一个反射型的XSS以外

没有发现其他更有价值的东西, 参数似乎是全局就过滤了, 所以注射这条路基本上堵死了..

想了一会, 就是为了教训教训这个域名商, 所以只要达到教训的目的就行了, 所以并不是非得日下

把他域名搞了岂不更爽? 再不济给他来个arp劫持也不错, 呵呵

先查了下域名商的域名, 是在Godaddy注册的, whois隐藏了, 现在不都说什么大数据大数据嘛..

于是我就在一些公开的社工库里面查了下站长的qq, 发现都没有信息, 到这里就卡死了..

既然域名那里不能入手, 那就玩玩C段吧.. 说起来也好久没弄这些了.

先用御剑扫一发~ 发现C段的站还挺多的 - - 随便找了个windows2003服务器下手, 找到了一个dede

打开一看我就呆了, 这个站原来都被人搞过了, 主页挂上了某XX小组的黑页

既然别人能日下还改了主页说明这个站的站长似乎并没怎么打理网站, 顿觉有戏!

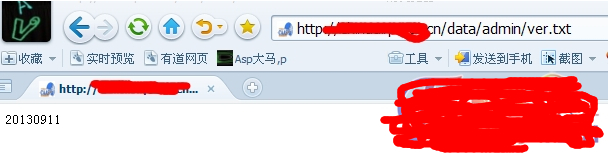

于是打开/data/admin/ver.txt看了下版本是20130911

这个版本看来还是比较老的了, 所以直接抄上前一段时间爆出来的织梦注入漏洞:

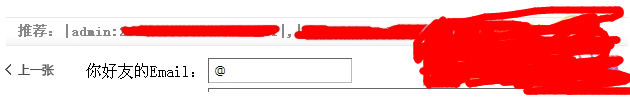

/plus/recommend.php?aid=1&_FILES[type][name]&_FILES[type][size]&_FILES[type][type]&_FILES[type][tmp_name]=aa\'and+char(@`'`)+/*!50000Union*/+/*!50000SeLect*/+1,2,3,concat(0x3C6162633E,group_concat(0x7C,userid,0x3a,pwd,0x7C),0x3C2F6162633E),5,6,7,8,9%20from%20`%23@__admin`%23");

成功爆出来了帐号和密码

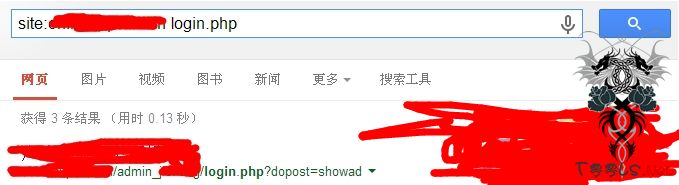

密码倒是很简单, 一下就破出来了. 只不过后台路径被改过了, 于是直接上谷歌, site:xxx.com inurl:login.php

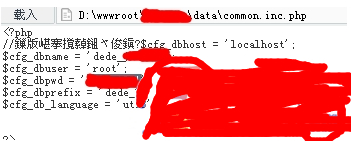

找到了后台就简单了, 一顿XXOO拿到了shell, 这个大家都会就不细说了, 打开dede的配置文件一看, 我擦竟然直接就是root...

于是上传了一个有UDF提权功能的大马, 但是每次导出dll后安装的时候都提示不行, 一想不会是被杀了吧..

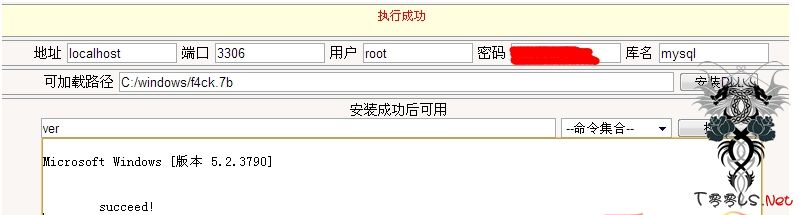

这里想了半天, 突然想到把后缀改一下呢, 于是随便弄了一个后缀. 改成了xxx.7b, 一安装, 竟然成功了

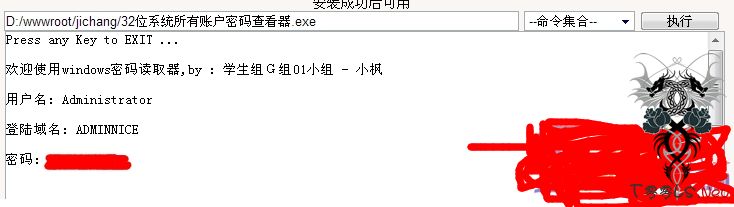

为了安全起见没有直接添加用户, 传了一个某黑客用mimikatz改出来的webshell版读取密码

成功把密码读了出来

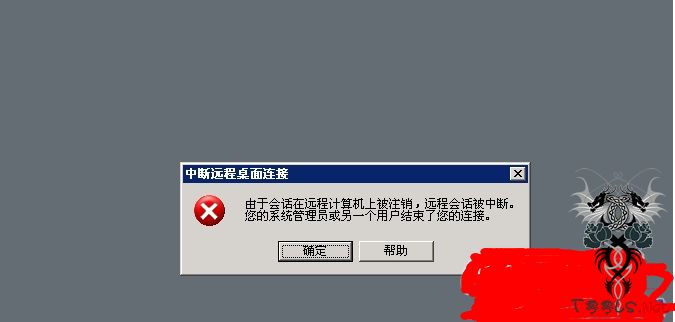

看了下注册表3389是打开了的, 于是直接上服务器开撸, 没想到直接给我弹了个什么中断连接

以前遇到过这种情况, 应该是服务器装了狗了, 于是直接上K狗神器在udf里面执行了一下却发现没有K掉

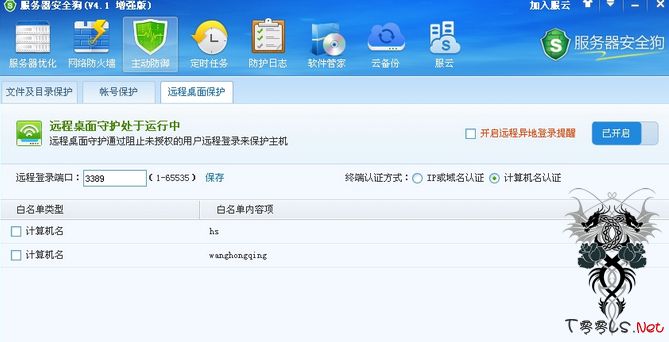

去百度了一下, 发现还有一种方法, 就是把安全狗的配置文件下载下来

地址是SafedogServer\SafeDogGuardCenter\ProGuardData.ini

在本地直接搭建一个安全狗替换上服务器上的配置文件

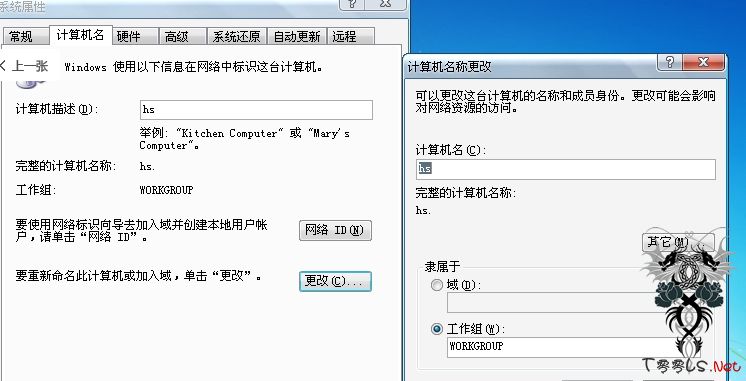

我的电脑右键属性计算机名更改

更改后重启一下电脑再连接3389成功连接~~~

然后就准备下载一个netfuke直接arp, 却发现老是很卡, 估计是安全狗的问题, 于是就想把安全狗给卸载掉

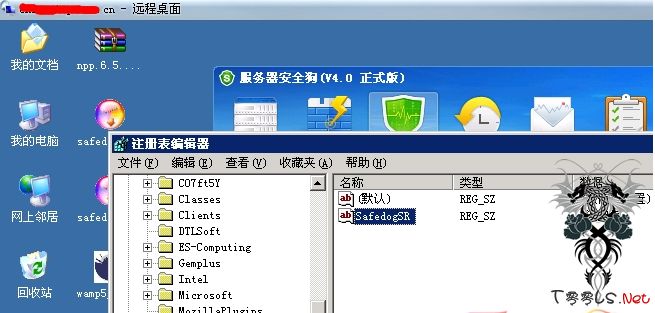

安全狗现在卸载都需要密码, 但是直接改下注册表就没密码了

注册表,找到HKEY_LOCAL_MACHINE\SOFTWARE\Safedog\SafedogSR 删除SafedogSR即可:

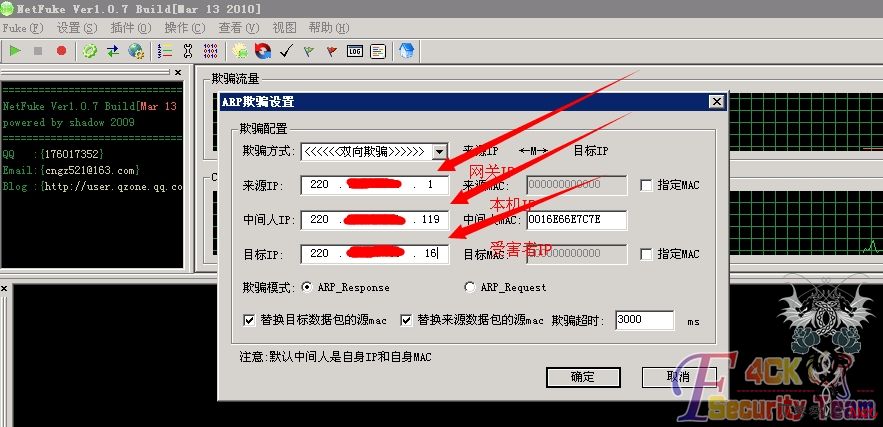

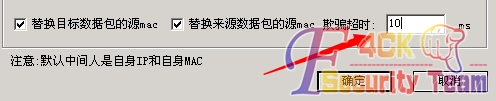

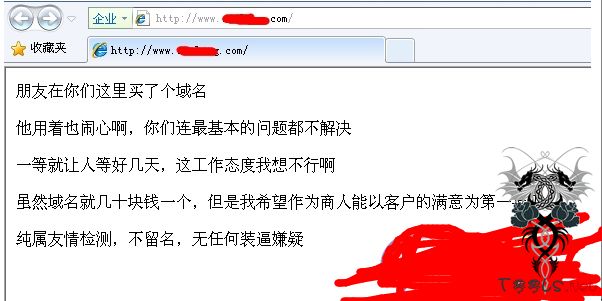

然后就是netfuke各种劫持了, 就不细说了.... 截几张图吧

补发工具:链接: http://pan.baidu.com/s/1qWsatdE 密码: aaas

评论97次

原来可以这样过狗

过3389白名单拦截 改计算机用户名 文章蛮不错的呢

老版的安全狗?你的杀狗方法我也试过哈,貌似不成功!

webshell版读取密码??? 谁来讲讲是什么原理啊。没听过。

话说楼主很眼熟啊。小菜一直觉得过狗乏术,学xi了。

7b。。。。法克论坛的哦

有些思路还是挺不错的

原来可以这样过狗

不错不错 的。。。

楼主,你说既然都是ROOT权限了,直接穿上一个MOF,直接就提权。, 过狗这个办法很早的啦,而且你没拿下目标站。。。只是欺骗而已。。。

mof简单还是udf简单? mof调用ws组件你不知道?mof没回显你不知道?有服务器安全狗你指望mof? 你不喜欢就别看,可懂? 过狗的方法早就有了我怎么就没见你发出来? 既然欺骗很简单,我有很多黑阔站的C段麻烦你欺骗下来给我看看

楼主,你说既然都是ROOT权限了,直接穿上一个MOF,直接就提权。, 过狗这个办法很早的啦,而且你没拿下目标站。。。只是欺骗而已。。。

av大黑客,大牛,我需要你的mimikatz改出来的webshell版读取密码。

mimikatz改出来的webshell版读取密码 球这个东东

mimikatz改出来的webshell版读取密码 球这个东东

通过修改注册表的方式清除狗密码。。学xi了

很不错。

过狗思路不错,多谢分享

什么域名商,这么JB扯蛋……。如此好搞。楼主没有好好利用啊。搞到几个好米,够你玩好一阵子了。

linux命令行下的欺骗有没有成功案例?