一条命令揪出ssh登录者物理地址

查看个人博客服务器发现有异常网络连接

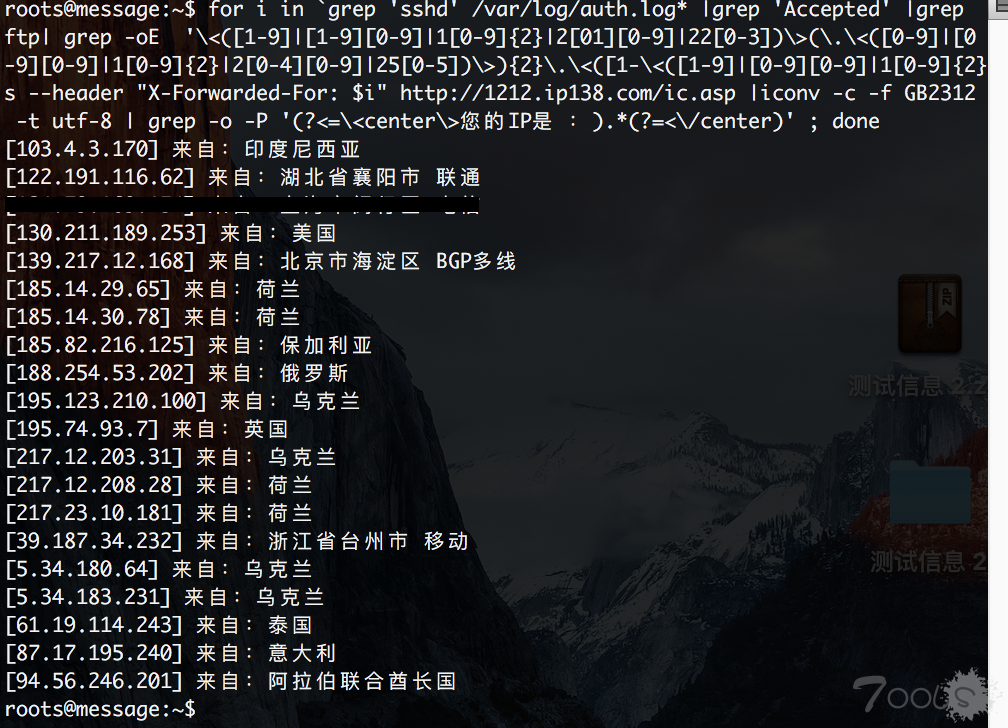

看看究竟是谁ssh登录成功了

for i in `grep 'sshd' /var/log/auth.log* |grep 'Accepted' |grep ftp| grep -oE '\<([1-9]|[1-9][0-9]|1[0-9]{2}|2[01][0-9]|22[0-3])\>(\.\<([0-9]|[0-9][0-9]|1[0-9]{2}|2[0-4][0-9]|25[0-5])\>){2}\.\<([1-9]|[0-9][0-9]|1[0-9]{2}|2[0-4][0-9]|25[0-4])\>' | sort | uniq`; do curl -s --header "X-Forwarded-For: $i" http://1212.ip138.com/ic.asp |iconv -c -f GB2312 -t utf-8 | grep -o -P '(?<=\<center\>您的IP是:).*(?=<\/center)' ; donegrep ftp #ftp为通过ssh登录成功者用户

之前查出是该用户配置有安全隐患 故过滤出该用户登录情况

ps:老外黑客太坏了 没日没夜到扫肉鸡 ->ddos...

评论47次

修改了一下,在centos中日志在/var/log/secure*这里每日每夜的被人扫,修改默认ssh端口能解决吗for i in `grep 'sshd' /var/log/secure* | grep -oE '\<(||1{2}|2|22)\>(\.\<(||1{2}|2|25)\>){2}\.\<(||1{2}|2|25)\>' | sort | uniq`; do curl -s --header "X-Forwarded-For: $i" http://1212.ip138.com/ic.asp |iconv -c -f GB2312 -t utf-8 | grep -o -P '(?<=\<center\>您的IP是:).*(?=<\/center)' ; done

可以减少,不能杜绝

修改了一下,在centos中日志在/var/log/secure*这里 每日每夜的被人扫,修改默认ssh端口能解决吗

还是linux命令强大,一条命令挺方便的,等下改改,用到Windows下去

运维的人很需要,谢谢

last不行吗

这个实用,最近好多人在扫肉鸡,我的es都被人挂了勒索软件,让支付比特币,直接断网给重装xi统了。。。