某里巴巴存在任意URL跳转漏洞(提交被驳回故公开)技术交流

某天看到一篇文章,pdf支持JavaScript脚本灵光一闪,如果把xss代码加到pdf文件中会怎么样

经过测试,构造了一些可行的poc文档,眼看双十一快到了,顺便测试下某里巴巴

经测试:某里巴巴SRC上传图片处可以pdf文件

获取到pdf文件链接

https://security.alibaba.com/api/commons/download/TB1HuUWXyzxK1RjSspjXXcS.pXa.tfsprivate

里面有我的poc代码,在谷歌浏览器或者谷歌内核的浏览器下打开,就会跳转到第三方网站(下个迅捷pdf编辑器,poc自己找)

ASRC任意URL跳转有了

ASRC任意URL跳转有了尝试XSS,在某宝论坛,发帖,源码模式下插入poc

POC:

<embed src="https://security.alibaba.com/api/commons/download/TB1HuUWXyzxK1RjSspjXXcS.pXa.tfsprivate">地址:https://maijia.bbs.taobao.com/detail.html?postId=8969034

纯文本模式给钉钉邮箱,阿里企业邮箱发送包含POC的内容,用户在谷歌内核浏览器下打开就会触发URL跳转

如果跳转的网站是个钓鱼网站,那岂不是危害很大,或者说,淘宝论坛流量那么大,劫持一篇热帖岂不是可以做广告?

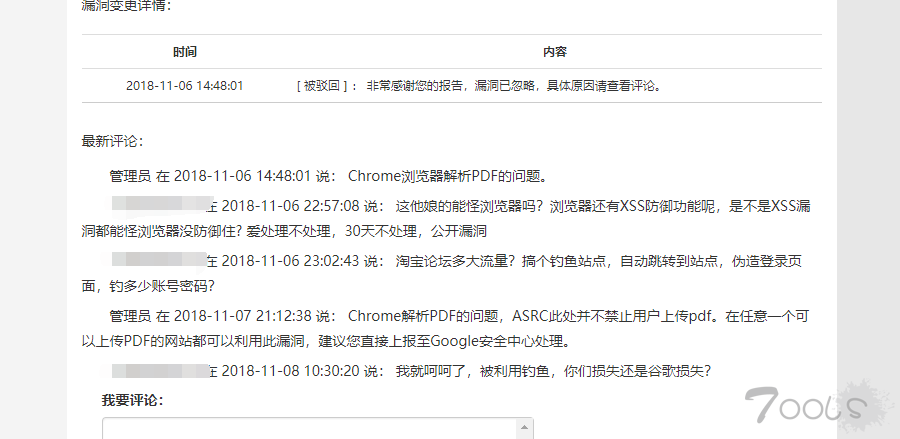

赶紧提交给ASRC,经过漫长的等待,得到消息,厂商已驳回

截图下沟通记录

原本还打算30天后在公开的,发现后面提交的相关漏洞都被忽略了,很明显ASRC平台不认为这是漏洞,不打算修复,既然如此,公开姿势给大家吧

修复方案:

而作为网站管理员或开发者,可以选择强迫浏览器下载 PDF 文件,而不是提供在线浏览等,或修改 Web 服务器配置的 header 和相关属性。

统一回复下,该问题已经提交到谷歌安全中心。另外,我为什么要追着阿里修复,不是为了那几块钱的赏金,而是为了广大的阿里用户,我不希望某天我身边的朋友或者不认识的朋友被钓鱼,被骗的倾家荡产!人生失去希望,(以前身边有过一位这朋友,支付宝被盗...然后...吃了一个月馒头?)谷歌什么时候修复是谷歌的事情,迭代下去搞到明年修复,大后年修复都是有可能的,况且版本这么多,不更新版本的人更多。

阿里修改下配置文件就能避免被钓鱼,说这么多有点肉麻了,还是那句话,希望各大厂商能为自己用户的安全负责。想想自己为什么要提交漏洞,不忘初心,方得始终。

发布下最新情况,ASRC以及确认了漏洞,状态修复中,有朋友反映淘宝论坛的漏洞已经修复,如果大家又发现利用该漏洞钓鱼的,请及时提交情报到ASRC应急响应中心!阿里将会有相应的奖励!

评论145次

发布下最新情况,ASRC以及确认了漏洞,状态修复中,xi望早日修复,如果大家又发现利用该漏洞钓鱼的,请及时提交情报到ASRC应急响应中心!阿里将会有相应的奖励!麻烦管理员提升下回复到前排,谢谢。

不管是不是阿里 这些大公司都一样谁开发的代码谁负责 谁改的代码谁负责应急响应慢1秒扣1000员工是不会在乎公司以及客户利益的漏洞挖过份进监狱 漏洞挖小当没看见 如果当作是兴趣不是工作的话 最好别发出来众人皆知 在中国和公司对抗很不明智存在即合理,这种类型的漏洞公司自查才能合理修补提交是没用的要么就滚雪球打组合拳,不然不会得到重视的要么学会保护自己要么一刀致命不留后患,证明自己不是靠别人的眼光决定自己创造的价值

厂商也不知道在想啥最后还不是我们用户遭殃

厂商意思是, 牛逼你就干进来

楼主讲解下原理啊

支持楼主,你能说用我阿里的产品就不能用chrome吗?新版本3Q大战?? 虽说chrome有锅,但是你做产品的怎么能甩的这么心安理得呢?你只要关注你的用户有么有被侵害就行了。而且从业务危害角度看这个高危啊,试了下能跳转,去散布一些“震惊”,“男默女泪”的消息,附上淘宝的链接,啧啧

这本来就是chrome内核的过失吧,在任何支持pdf上传的服务上客户使用chrome内核的浏览器都能触发,与其让每家大厂都修复不如从根源解决,等着google回复吧,师傅消消火

nice 这个漏洞针对哪些使用谷歌浏览器内核的用户 影响很大 多了一种攻击方式

测试了下,确实只影响chrome内核,iexi列直接默认下载,SRC对于这种漏洞可收可不收,不过厂商做一些限制和修改来保证安全也是应该做的

厂商意思是, 牛逼你就干进来

src 小漏洞:抱歉其他白帽子已提交

安全无小事,国内的src和漏洞平台,哎。之前也遇到过几次类似的。现在混国外bugbounty了。

楼主好样的,某里确实傻X。

感觉管理员说提交谷歌也没毛病

是没毛病,但不该驳回漏洞,把锅甩给谷歌,自己就不用处理了,造成钓鱼,受害的是阿里用户or广大群众,与谷歌有什么关xi,谷歌拖到明年,大后年修复都是自家的事情,SRC自己处理下就能避免。

刚又仔细看了下 楼主确定只能跳转url?感觉可以存储xss。。。

只构造了弹窗和URL跳转的PDF,你可以试试构造XSS的pdf

感觉管理员说提交谷歌也没毛病

是没毛病,但不该驳回漏洞,把锅甩给谷歌,自己就不用处理了,造成钓鱼,受害的是阿里用户or广大群众,与谷歌有什么关xi,谷歌拖到明年,大后年修复都是自家的事情,SRC自己处理下就能避免。

刚又仔细看了下 楼主确定只能跳转url?感觉可以存储xss。。。

这漏洞不错

这个场景似曾相识啊。当年PHP的00截断问题。。最后还是PHP背锅修复了

搞不懂为啥非要纠结阿里,不去看看谷歌

谷歌已经提交问题了,不是非要纠结阿里,是阿里应该修复,某天你亲戚,或者别人被钓鱼,钱被骗光,痛不欲生的时候,你就知道了

感觉管理员说提交谷歌也没毛病

是没毛病,但不该驳回漏洞,把锅甩给谷歌,自己就不用处理了,造成钓鱼,受害的是阿里用户or广大群众,与谷歌有什么关xi,谷歌拖到明年,大后年修复都是自家的事情,SRC自己处理下就能避免。

搞不懂为啥非要纠结阿里,不去看看谷歌

看样子应急响应人员对漏洞的认可程度还是值得探讨的。。

感觉管理员说提交谷歌也没毛病

SRC审核说的很明确了,何必较这个真了。

老哥,你这个是不是可以用于seo啊

SEO爬虫应该只会爬到PDF文件链接这,会不会跟随跳转就不知道了