谷歌发现三个由 COLDRIVER 黑客创建的俄罗斯恶意软件家族

谷歌威胁情报小组 (GTIG) 披露,与俄罗斯有关的黑客组织 COLDRIVER 自 2025 年 5 月以来快速迭代开发新型恶意软件家族 NOROBOT、YESROBOT 和 MAYBEROBOT,取代早期的 LOSTKEYS。新攻击采用 ClickFix 式诱饵,诱导用户运行恶意 PowerShell 命令,目标为高价值情报对象。GTIG 指出,这些恶意软件具备下载、执行及远程控制能力,并不断演变以规避检测。同时,荷兰检方逮捕三名涉嫌为外国政府提供网络间谍服务的 17 岁男子,其中一人与俄罗斯黑客组织有关。

一种归因于与俄罗斯有关的黑客组织COLDRIVER 的新型恶意软件自 2025 年 5 月以来经历了多次开发迭代,这表明威胁行为者的“行动节奏”有所加快。

该调查结果来自谷歌威胁情报小组 (GTIG),该小组表示,在LOSTKEYS恶意软件发布后仅仅五天,国家支持的黑客团队就迅速改进和重新装备了其恶意软件库。

虽然目前尚不清楚这些新的恶意软件家族已经开发了多长时间,但这家科技巨头的威胁情报团队表示,自披露以来,还没有发现任何 LOSTKEYS 实例。

GTIG 研究员韦斯利·希尔兹 (Wesley Shields) 在周一的分析中表示,这种代号为 NOROBOT、YESROBOT 和 MAYBEROBOT 的新恶意软件是“通过传播链连接起来的相关恶意软件家族的集合”。

DFIR 保留服务

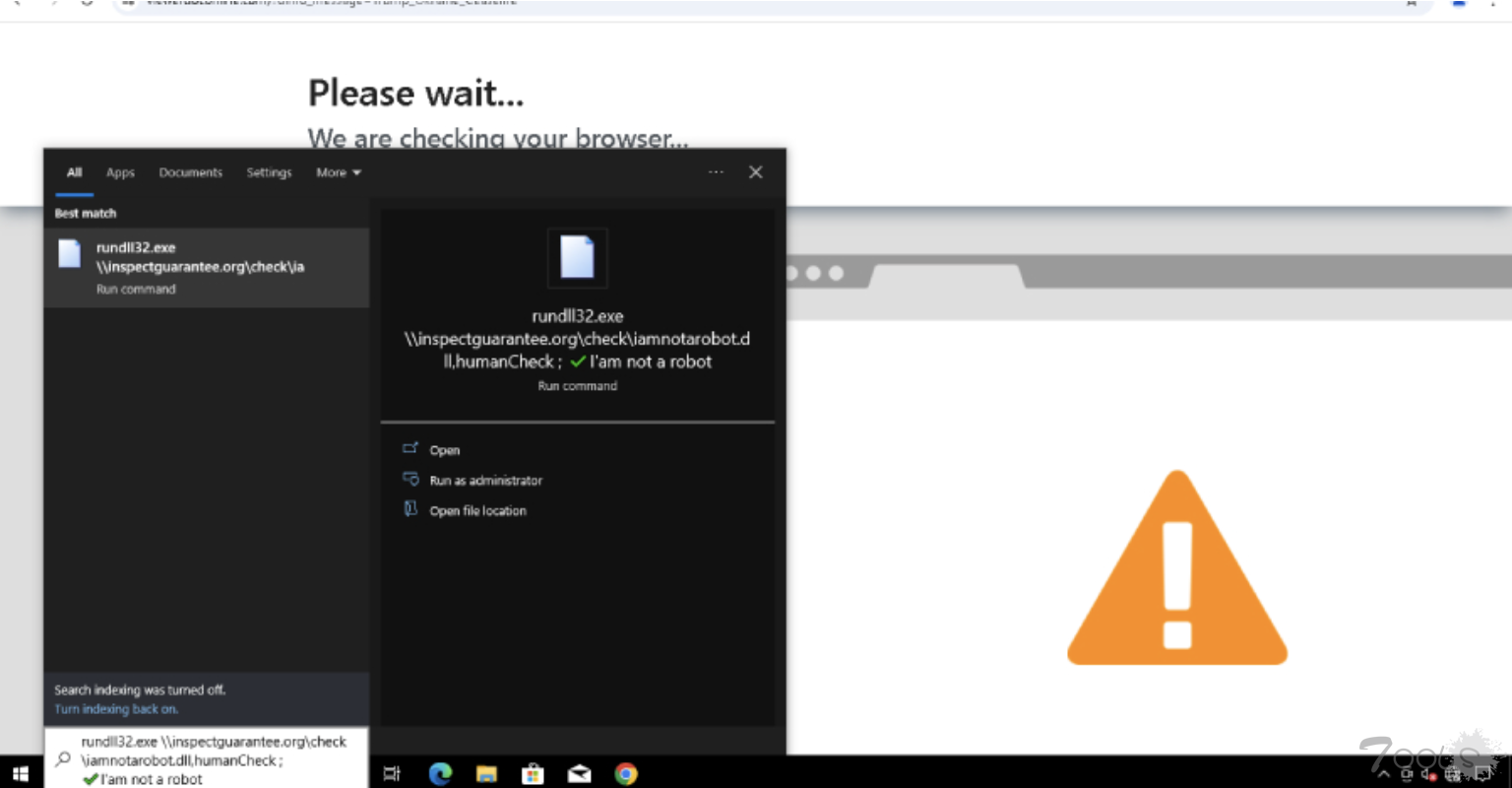

最新的攻击浪潮与 COLDRIVER 的典型作案手法有所不同,后者通常针对非政府组织的知名人士、政策顾问和异见人士进行凭证窃取。相比之下,新的攻击活动主要利用 ClickFix 风格的诱饵,诱骗用户通过 Windows 运行对话框运行恶意 PowerShell 命令,作为伪造的 CAPTCHA 验证提示的一部分。

虽然在 2025 年 1 月、3 月和 4 月发现的攻击导致了名为 LOSTKEYS 的信息窃取恶意软件的部署,但随后的入侵为“ROBOT”恶意软件家族的出现铺平了道路。值得注意的是,Zscaler ThreatLabz 追踪的恶意软件家族 NOROBOT 和 MAYBEROBOT 分别名为BAITSWITCH 和 SIMPLEFIX。

新的感染链始于一个名为COLDCOPY的 HTML ClickFix 诱饵,该诱饵旨在植入一个名为NOROBOT的 DLL,然后通过rundll32.exe执行该DLL ,植入下一阶段的恶意软件。据称,该攻击的初始版本分发了一个名为YESROBOT 的Python 后门,之后威胁者转而使用名为MAYBEROBOT的 Powershell 植入程序。

YESROBOT 使用 HTTPS 从硬编码的命令与控制 (C2) 服务器获取命令。它是一个小型后门,支持下载和执行文件以及获取目标文档。迄今为止,仅观察到两次 YESROBOT 部署实例,具体发生在 5 月下旬 LOSTKEYS 细节公开后不久的两周内。

相比之下,MAYBEROBOT 被评估为更加灵活和可扩展,配备了从指定 URL 下载和运行有效负载、使用 cmd.exe 运行命令以及运行 PowerShell 代码的功能。

据信,COLDRIVER 攻击者急于部署 YESROBOT 作为“权宜之计”,可能是为了应对公开披露,然后放弃它转而支持 MAYBEROBOT,因为 NOROBOT 的最早版本还包括将完整的 Python 3.8 安装下载到受感染主机上的步骤 - 这是一个必然会引起怀疑的“嘈杂”神器。

谷歌还指出,NOROBOT 和 MAYBEROBOT 的使用很可能只针对重要目标,这些目标可能已经通过网络钓鱼受到攻击,最终目的是从他们的设备中收集更多情报。

希尔兹表示:“NOROBOT 及其之前的感染链一直在不断演变——最初是为了增加成功部署的几率而简化,后来又通过拆分加密密钥重新引入复杂性。这种持续的发展凸显了该组织为逃避检测系统而采取的行动,即利用其传递机制持续收集高价值目标的情报。”

CIS 构建套件

荷兰公共检察机关(简称 OM)宣布,三名 17 岁男子涉嫌向外国政府提供服务,其中一人据称与俄罗斯政府下属的黑客组织有联系。

OM表示: “这名嫌疑人还指示另外两人在海牙的多个日期绘制Wi-Fi网络地图。收集到的信息已由前嫌疑人付费分享给客户,并可用于数字间谍活动和网络攻击。”

其中两名嫌疑人于 2025 年 9 月 22 日被捕,第三名嫌疑人也接受了当局的讯问,但由于其在该案中“作用有限”,因此一直被软禁。

荷兰政府机构补充道:“目前还没有迹象表明,与俄罗斯政府下属黑客组织有联系的嫌疑人受到了压力。”

评论2次

dll劫持嘛 这个好像挺新的

大俄的恶意软件库的 更新速度真快啊