数百个Clawdbot网关暴露,导致API密钥与私密聊天面临泄露风险

蓬勃发展的开源人工智能代理网关 Clawdbot 面临日益严重的安全问题,目前已有 900 多个未经身份验证的实例暴露在网上,并且存在多个代码缺陷,可导致凭证被盗和远程代码执行。 Clawdbot 是一款开源的个人 AI 助手,可与 WhatsApp、Telegram、Slack、Discord、Signal 和 iMessage 等消息平台集成。

蓬勃发展的开源人工智能代理网关 Clawdbot 面临日益严重的安全问题,目前已有 900 多个未经身份验证的实例暴露在网上,并且存在多个代码缺陷,可导致凭证被盗和远程代码执行。

Clawdbot 是一款开源的个人 AI 助手,可与 WhatsApp、Telegram、Slack、Discord、Signal 和 iMessage 等消息平台集成。

它包含一个用于控制平面操作的网关,包括 WebSocket 处理、工具执行和凭据管理,以及一个基于 Web 的控制 UI,用于配置、会话历史记录和 API 密钥管理。

通过 npm 部署在 Node.js ≥22 上,默认使用 18789 端口的回环绑定,但支持通过 Tailscale 或 nginx/Caddy 等反向代理进行远程访问。

安全研究员 Jamieson O'Reilly 在 2026 年 1 月 23 日的 X 论坛帖子中详细介绍了该问题,重点指出了这款流行的开源 AI 代理网关中的配置错误。

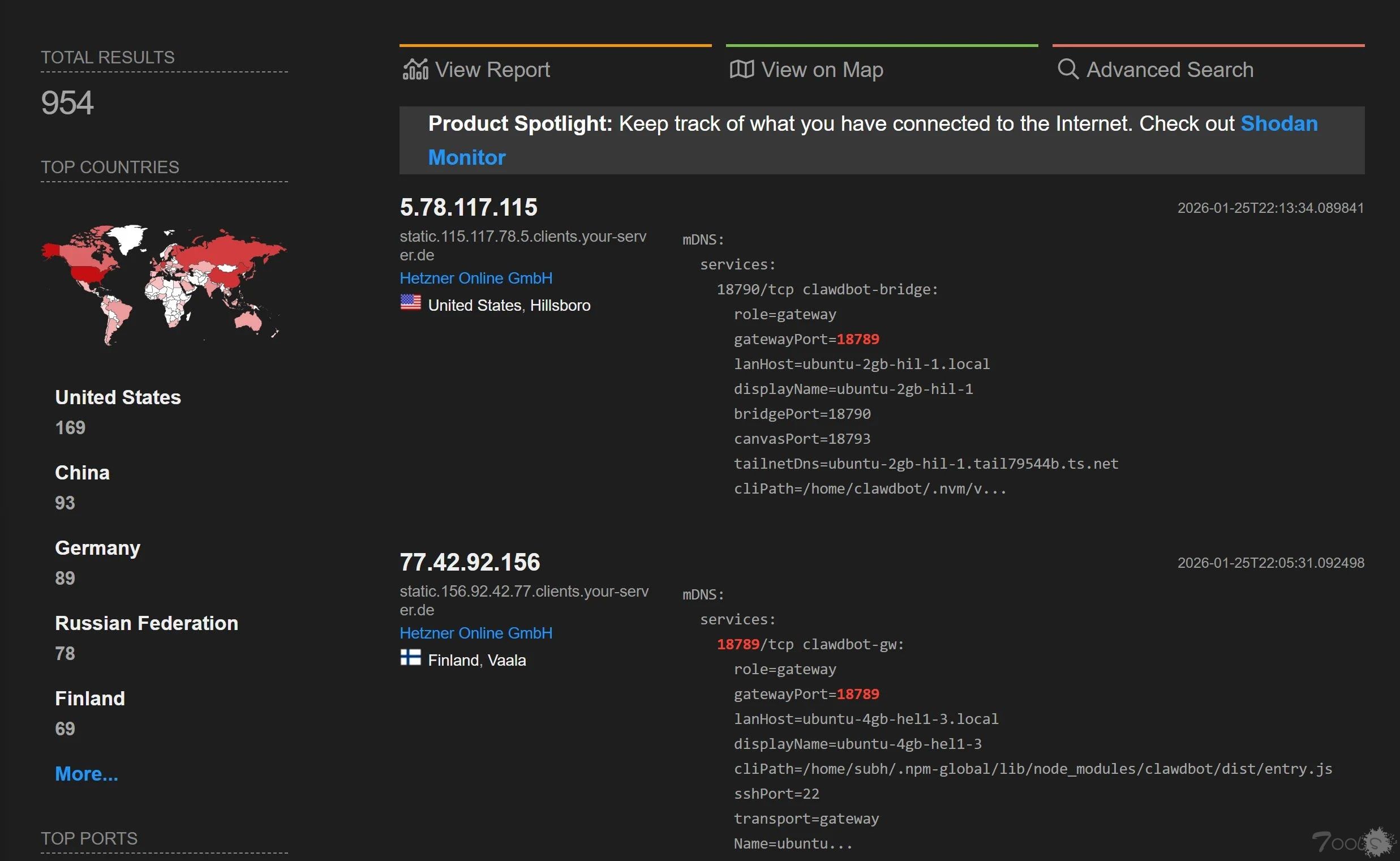

O'Reilly 使用Shodan查询 Control UI 的唯一 HTML 标题标签“Clawdbot Control”,并在部署后不久就找到了数百个公共实例。

Shodan 和 Censys 等服务会对 HTTP 指纹(例如网站图标或特定短语)进行索引,从而实现快速发现。类似的扫描显示,在 18789 端口上暴露了 900 多个网关,其中许多未经身份验证。

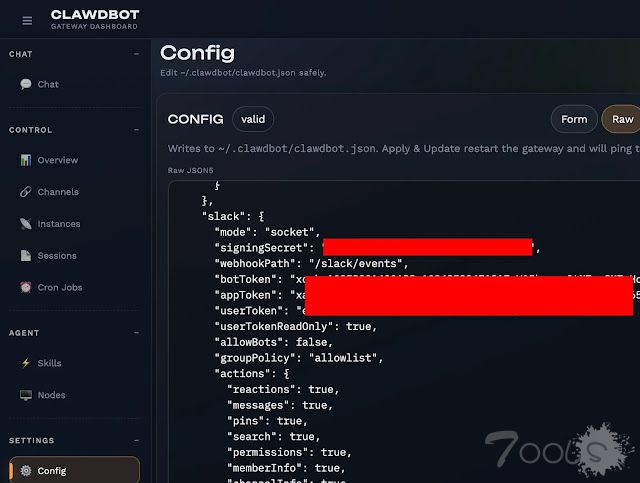

虽然有些人进行了身份验证,但其他人却完全无法访问配置、Anthropic API 密钥、Telegram/Slack 令牌以及数月的聊天记录。

问题源于 Clawdbot 身份验证逻辑中的本地主机自动批准机制,该机制专为本地开发而设计,但可被反向代理利用。代理会将流量转发到 127.0.0.1,绕过检查,因为 gateway.trustedProxies默认值为空,忽略了X-Forwarded-For标头。

O'Reilly通过源代码确认:套接字地址显示为本地地址,从而允许自动访问 WebSocket 和 UI。GitHub 上的一个 issue 指出了 Control UI 暴露的这个问题。O'Reilly 提交了一个加固的 PR;文档现在建议设置trustedProxies: [“127.0.0.1”]并覆盖代理标头以防止欺骗。

攻击影响

暴露的服务器会导致严重的安全漏洞。攻击者可以读取访问转储文件,获取凭据(API 密钥、OAuth密钥)和包含附件的完整历史记录。攻击者可以获得代理权限:发送消息、执行工具或通过过滤响应来操纵感知。

有些容器以root权限运行,允许在无需身份验证的情况下执行任意主机命令。

Clawdbot 文档强烈建议进行深度安全审计,以标记安全漏洞,并加强 DM/组策略和权限控制。对于代理服务器,请通过CLAWDBOT_GATEWAY_PASSWORD和受信任的代理服务器启用gateway.auth.mode: “password”。安全漏洞暴露后,请轮换密钥:身份验证令牌、模型密钥和通道凭据。

请使用 Tailscale Serve/Funnel 或 Cloudflare Tunnels 代替直接绑定。最新版本(2026.1.14-1,1 月 15 日)早于报告发布时间;请运行clawdbot doctor进行迁移。

用户应立即审核风险敞口,因为 AI 代理会集中关注高价值资产,要求加强代理安全并采用最小权限默认设置。

Clawdbot 是一款开源的个人 AI 助手,可与 WhatsApp、Telegram、Slack、Discord、Signal 和 iMessage 等消息平台集成。

它包含一个用于控制平面操作的网关,包括 WebSocket 处理、工具执行和凭据管理,以及一个基于 Web 的控制 UI,用于配置、会话历史记录和 API 密钥管理。

通过 npm 部署在 Node.js ≥22 上,默认使用 18789 端口的回环绑定,但支持通过 Tailscale 或 nginx/Caddy 等反向代理进行远程访问。

安全研究员 Jamieson O'Reilly 在 2026 年 1 月 23 日的 X 论坛帖子中详细介绍了该问题,重点指出了这款流行的开源 AI 代理网关中的配置错误。

O'Reilly 使用Shodan查询 Control UI 的唯一 HTML 标题标签“Clawdbot Control”,并在部署后不久就找到了数百个公共实例。

Shodan 和 Censys 等服务会对 HTTP 指纹(例如网站图标或特定短语)进行索引,从而实现快速发现。类似的扫描显示,在 18789 端口上暴露了 900 多个网关,其中许多未经身份验证。

虽然有些人进行了身份验证,但其他人却完全无法访问配置、Anthropic API 密钥、Telegram/Slack 令牌以及数月的聊天记录。

问题源于 Clawdbot 身份验证逻辑中的本地主机自动批准机制,该机制专为本地开发而设计,但可被反向代理利用。代理会将流量转发到 127.0.0.1,绕过检查,因为 gateway.trustedProxies默认值为空,忽略了X-Forwarded-For标头。

O'Reilly通过源代码确认:套接字地址显示为本地地址,从而允许自动访问 WebSocket 和 UI。GitHub 上的一个 issue 指出了 Control UI 暴露的这个问题。O'Reilly 提交了一个加固的 PR;文档现在建议设置trustedProxies: [“127.0.0.1”]并覆盖代理标头以防止欺骗。

攻击影响

暴露的服务器会导致严重的安全漏洞。攻击者可以读取访问转储文件,获取凭据(API 密钥、OAuth密钥)和包含附件的完整历史记录。攻击者可以获得代理权限:发送消息、执行工具或通过过滤响应来操纵感知。

有些容器以root权限运行,允许在无需身份验证的情况下执行任意主机命令。

Clawdbot 文档强烈建议进行深度安全审计,以标记安全漏洞,并加强 DM/组策略和权限控制。对于代理服务器,请通过CLAWDBOT_GATEWAY_PASSWORD和受信任的代理服务器启用gateway.auth.mode: “password”。安全漏洞暴露后,请轮换密钥:身份验证令牌、模型密钥和通道凭据。

请使用 Tailscale Serve/Funnel 或 Cloudflare Tunnels 代替直接绑定。最新版本(2026.1.14-1,1 月 15 日)早于报告发布时间;请运行clawdbot doctor进行迁移。

用户应立即审核风险敞口,因为 AI 代理会集中关注高价值资产,要求加强代理安全并采用最小权限默认设置。

评论1次

像这种机器人现在用的人太多了