@T00ls:

只有不断找寻机会的人才会及时把握机会。

热门文章

安全资讯破局者河图:专攻“疑难杂症”的实战派创业逻辑【T00ls人物专访第二十一期】

>追风赶月莫停留,平芜尽处是春山 ### 自我介绍我是河图,香港墨 ...

安全资讯MongoDB 存在严重未经身份验证的漏洞,可通过 zlib 压缩泄露敏感数据

漏洞通报:MongoDB 严重安全漏洞 (CVE-2025-14847)一个编号为 CV ...

最新回复

不要再拿你免费的tokne写这种垃圾了 ...

2026-03-01 22:44:28

onescan就挺好

2026-03-01 21:38:53

感谢分享,方便多了

2026-03-01 21:35:05

IDE基本上都是vscode二次开发来的,主要 ...

2026-03-01 17:11:04

回复 10# MurraySky 不知道他们怎么 ...

2026-03-01 14:58:56

精华推荐

渗透测试渗透JDM.LA, 爆y35u菊花, 为FREEBUF报仇!!!!

事情是这样的, 6月12日晚, 我在t00ls官方群里看到耶稣又出来装逼 ...

CTF研究带你走进 S7COMM 与 MODBUS 工控协议

# 0x01 S7COMM协议S7COMM 全称S7 Communication,是西门子专有协 ...

渗透测试前端加密对抗2-通过CDP远程调用Debug断点函数

# 前端加密对抗Part2-通过CDP远程调用Debug断点函数接上篇 (http ...

渗透测试upload-labs 21关通关笔记及总结

upload-labs 记录及文件上传总结。靶机地址:https://github.com ...

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。当前正在使用CDN加速。

Copyright © 2008 - 2026 T00ls All Rights Reserved.

评论19次

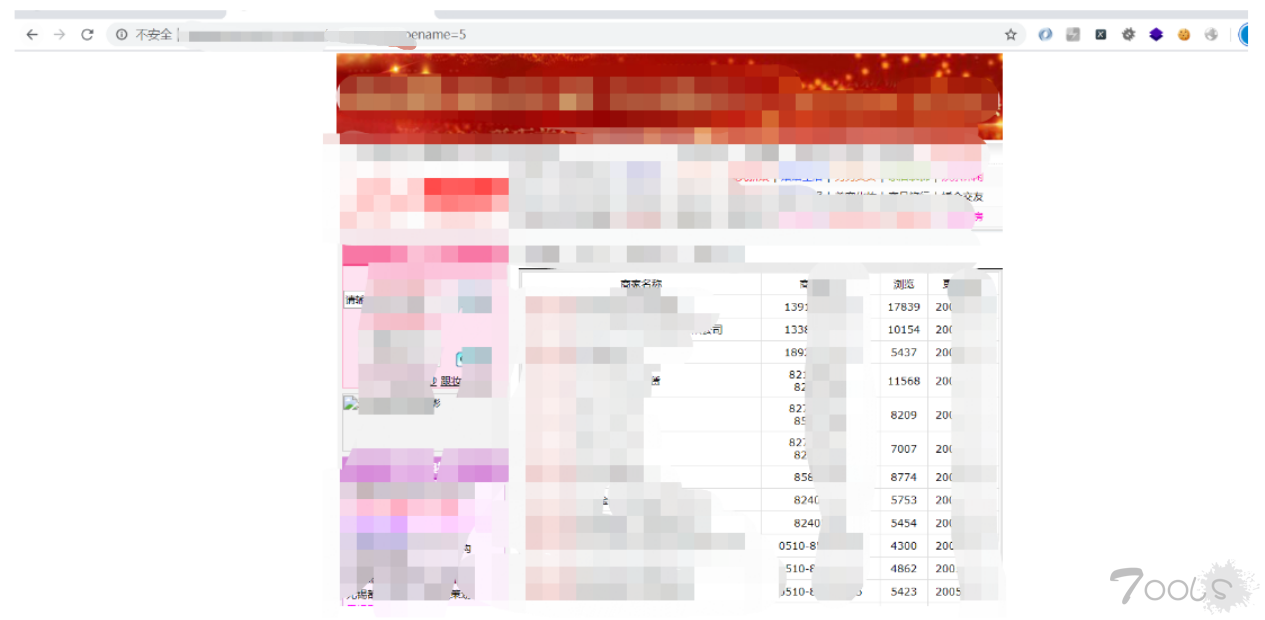

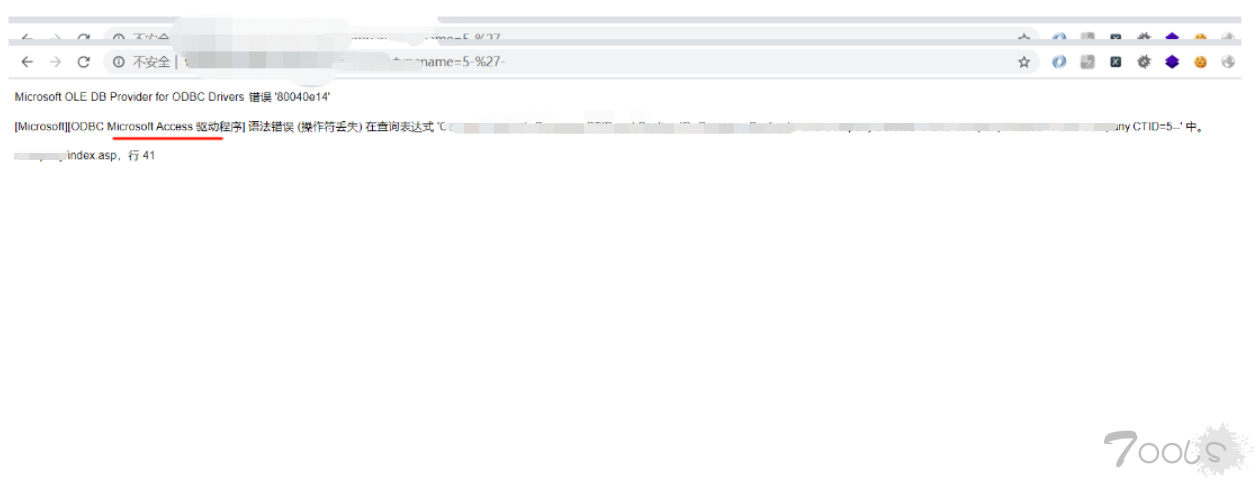

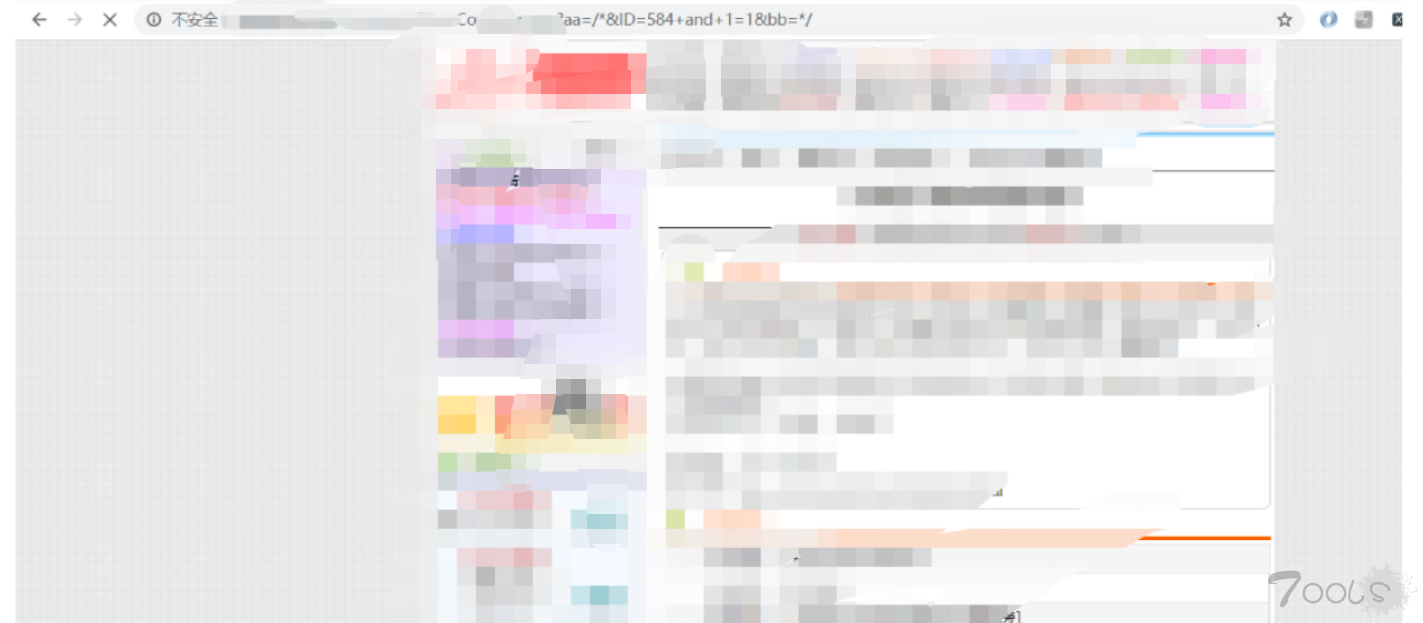

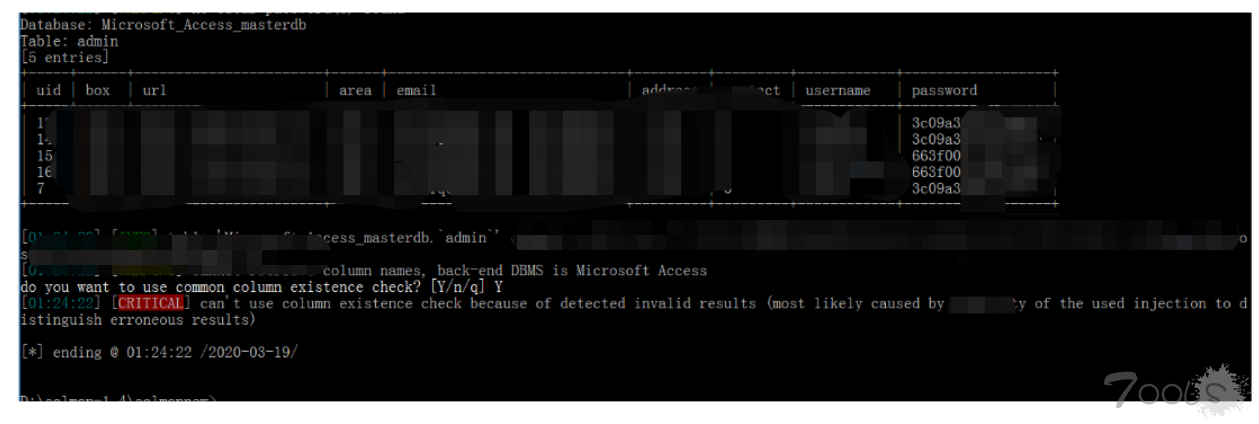

access很古老了吧 竟然还有人在用。。字典盲猜 还是那种古老字典好一些

access的表真是头疼,以前万事俱备只欠表名了。。。

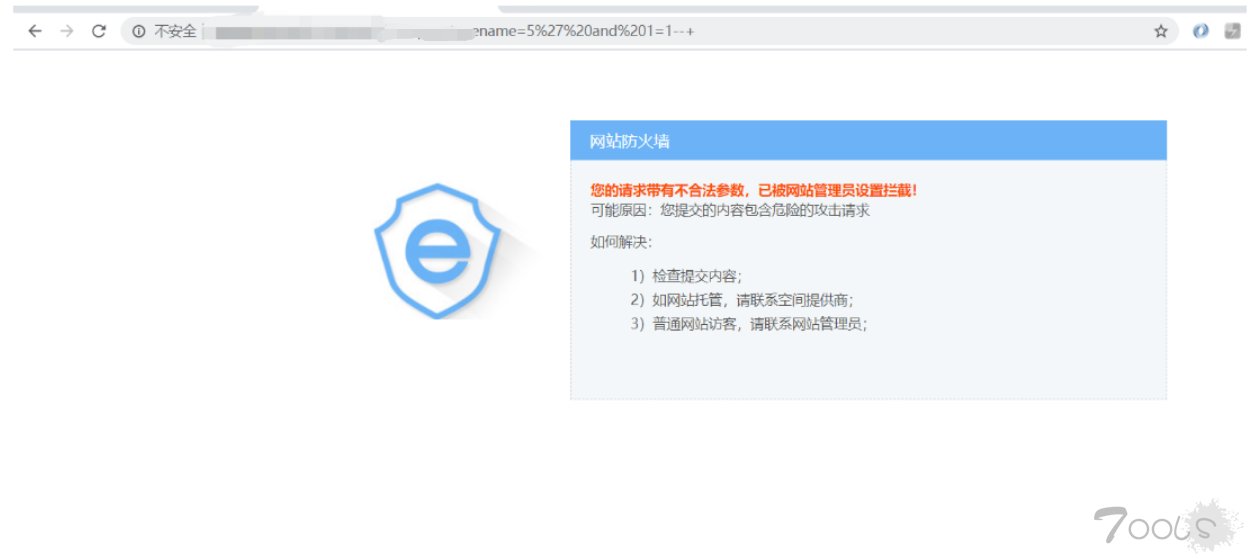

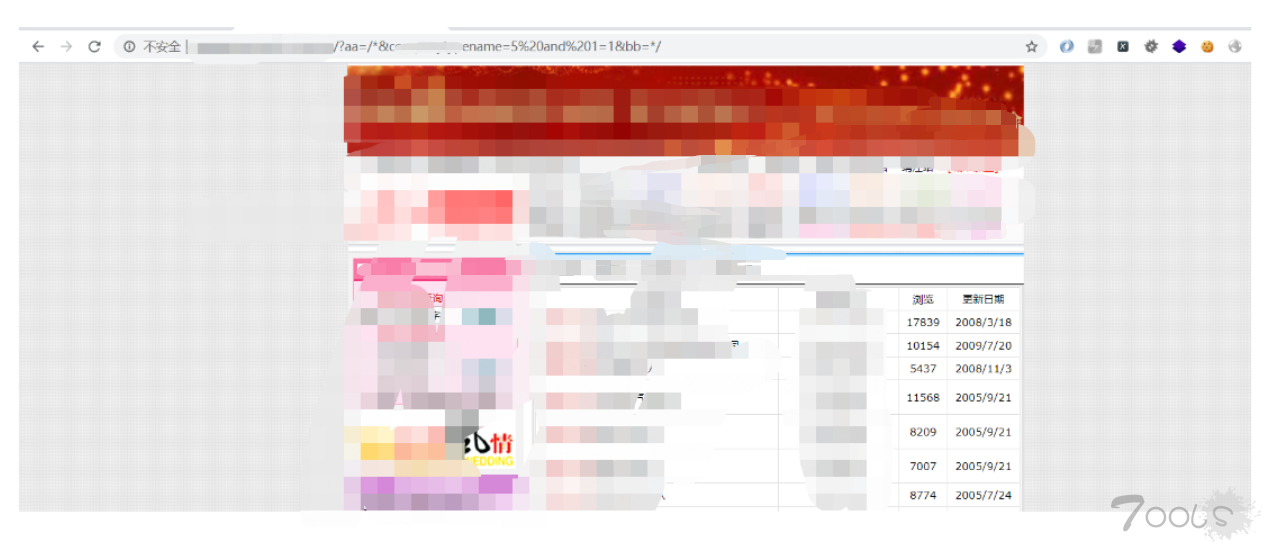

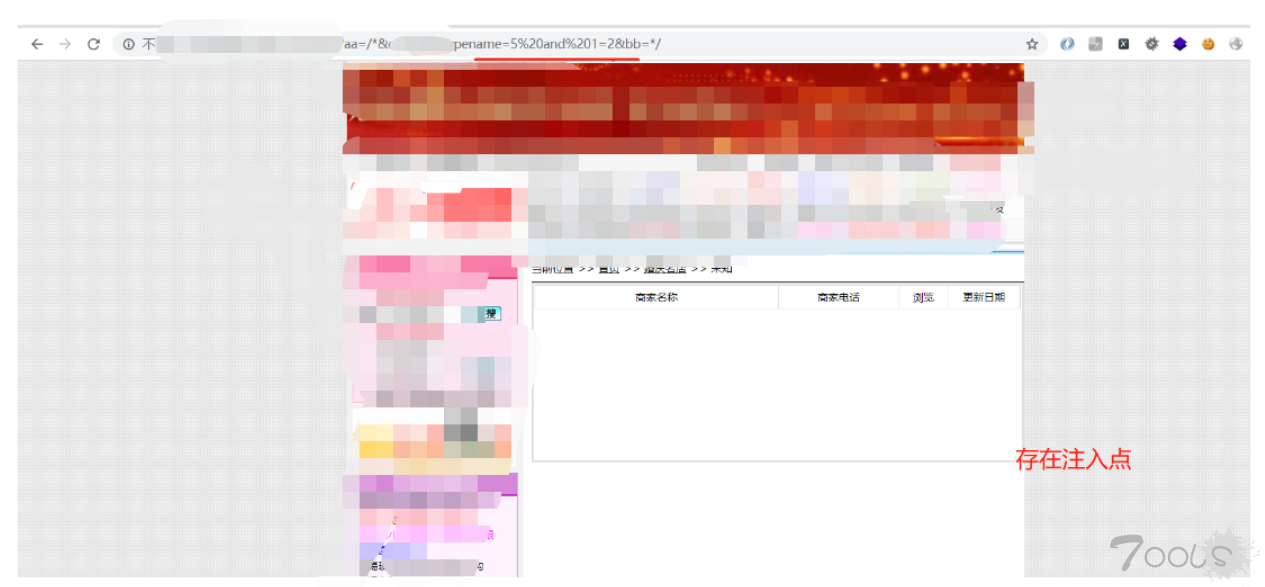

可以,access得东西很少见,绕狗的access,思路可以,值得学xi

access感觉还是得靠字典强大来猜

讲道理的来说,access需要一个????p的字典

一年以前就有了?妈耶 我才知道

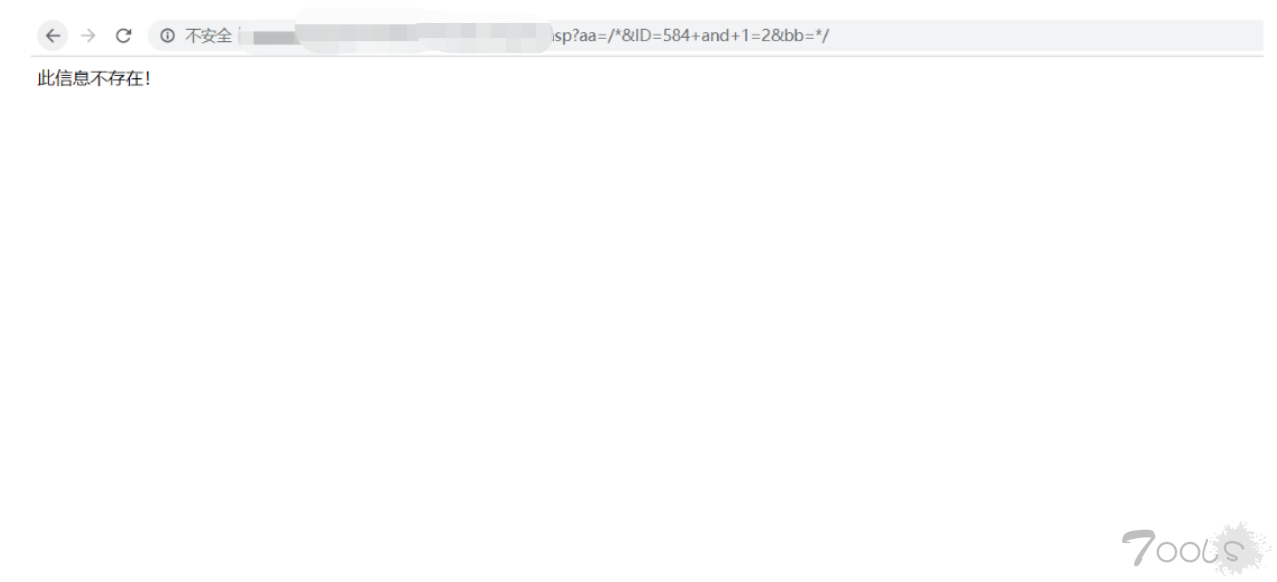

同5楼,经常爆不出来列表名,就放弃了。

论一个强大字典的重要性, - -

应该是比较老版本的狗了吧

这个思路蛮久以前的了吧

这个方法貌似去年还是前年在论坛有人发过

学xi了 access可用语句太少了 一直没研究出来啥好办法

学xi了.这个方法好像类似之前mssql绕安全狗的

同5楼,经常爆不出来列表名,就放弃了。

*应该是*吧

我以往遇到过的access的站,不少都爆不出来表名列名,然后就只能洗洗睡了

access 还没成功bypass过。。。。。

不管是不是授权的,建议楼主还是把图重新打码再上吧!

这码打了和没打一样