bypass 360报毒QVM202

360 QVM202 报毒是启发式静态扫描,修改文件资源伪造成正常文件一样即可绕过。(前提是你的源码本身具备免杀静态扫描能力)

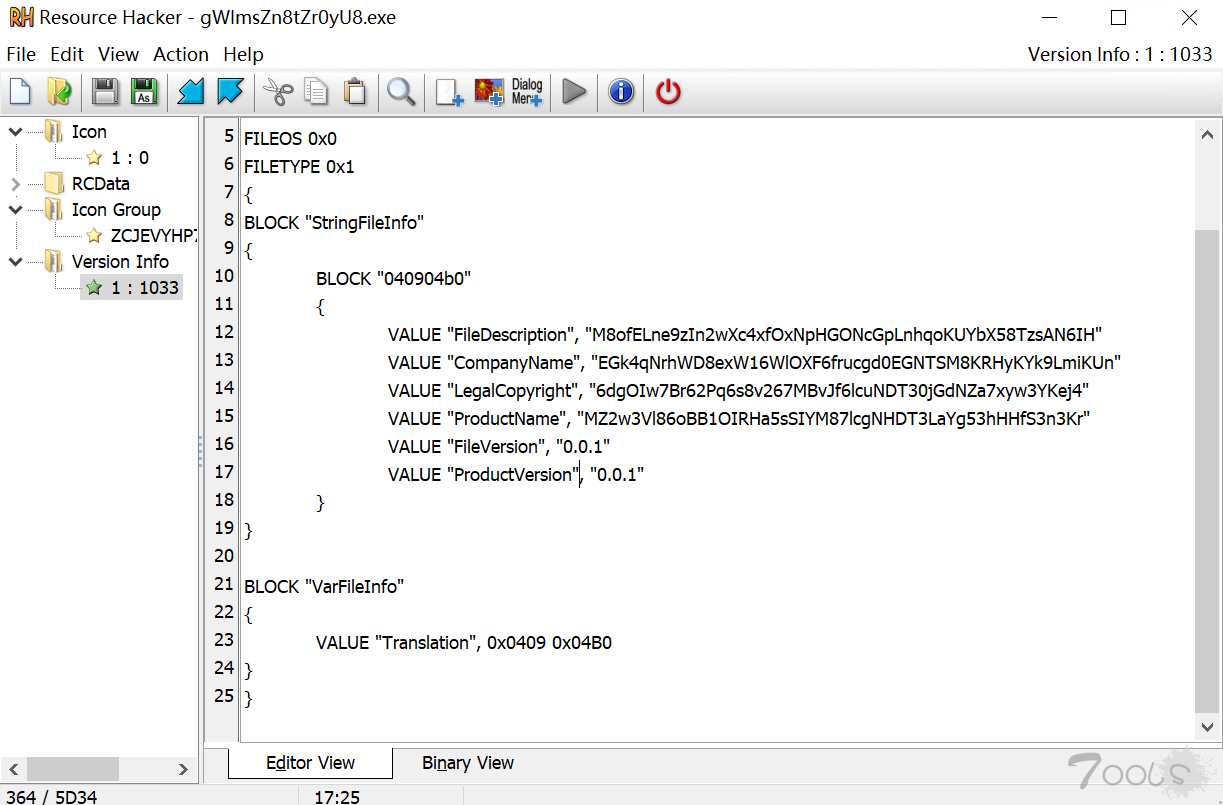

添加签名、文件名、图标、属性信息、资源...

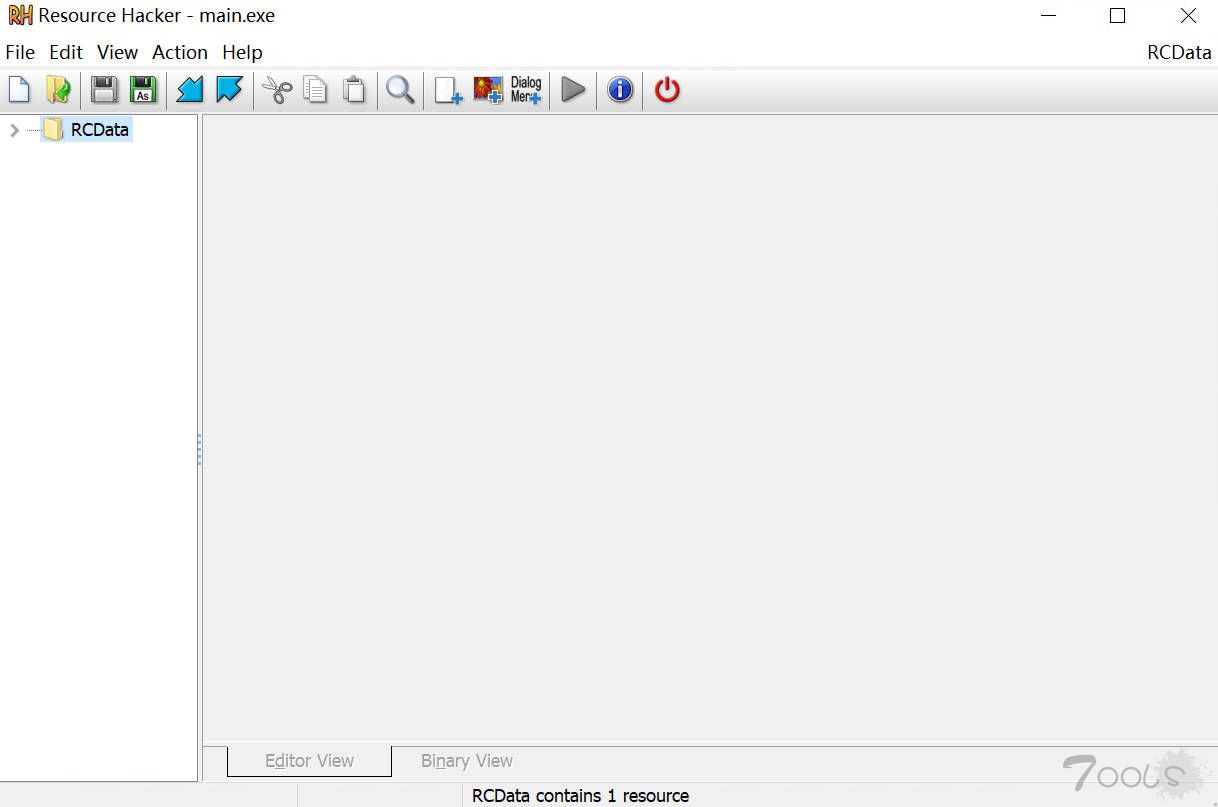

通过手动使用ResourceHacker修改资源可以达到绕过效果,但对于我这种脚本小子来说 好累啊...

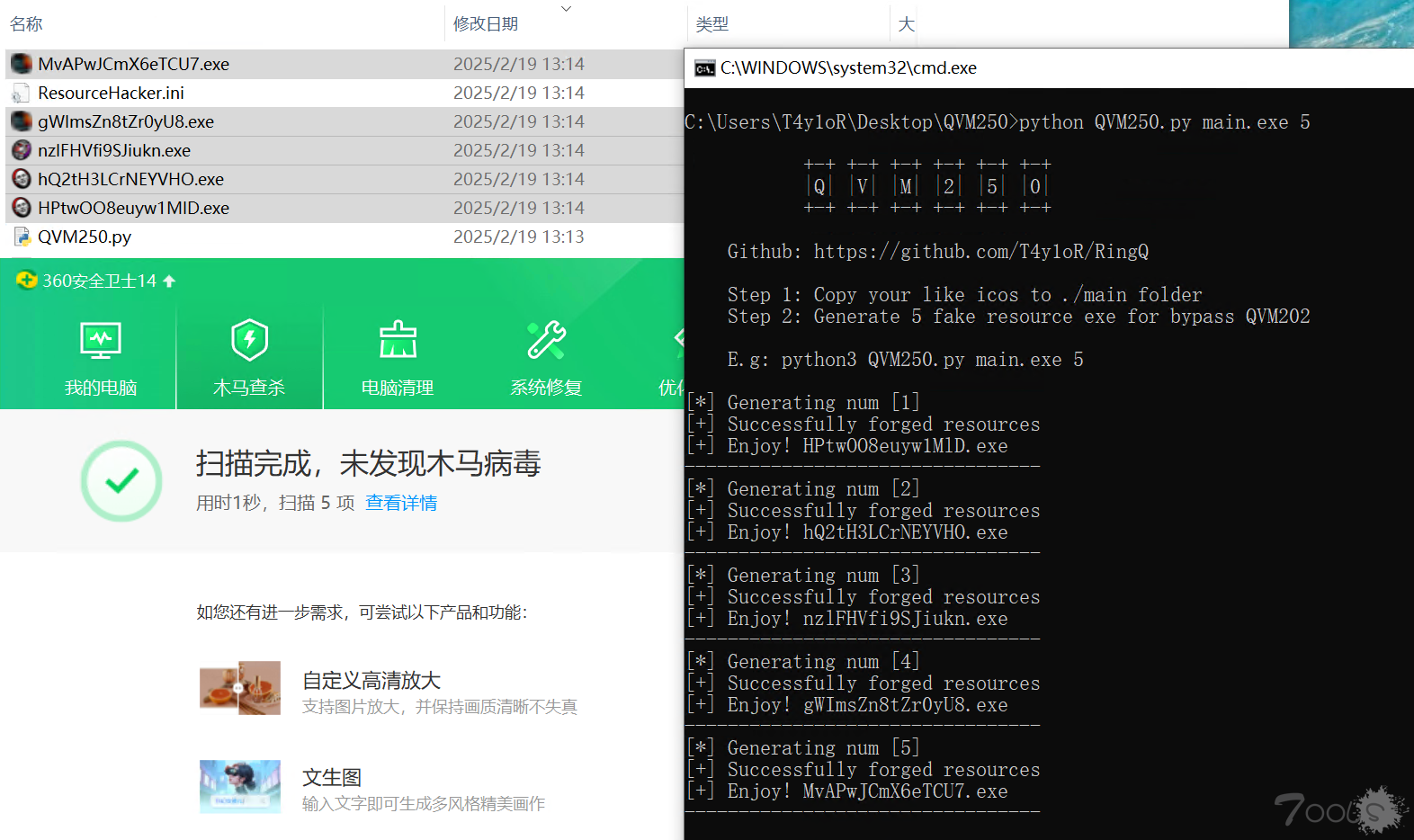

【QVM250】 自动伪造资源添加图标和版本信息,并支持批量生成和自定义图标,存放在QVM250/main文件夹内即可~

python3 QVM250.py main.exe 5修改前

修改后

https://github.com/T4y1oR/RingQ/tree/main/QVM250

评论20次

感觉这个QVM202有时候很玄学,有时候换一个图标就ok,有时候,没有图标反而ok,加了一个图标反而报毒。是不是有些知名软件的图标又hash值对应了,换了一个已知软件的图标,而自己的马子不是这个软件,两者一结合,反而坏事,换一个自己做的图标或者小众一点的图标会不会好点

深受QVM202的祸害,不过使用Python写马,再通过Pyinstaller进行打包会拥有Pyinstaller默认的图标和一xi列信息,过QVM202也是很不错的(起码不用脚本跑半天添加各种图标资源尝试是否杀)

qvm 确实挺玄学的,我有时候测试样本也是要不断切换资源文件

能过晶核不哈哈