文章列表

TuBiCoin全面开放兑换及使用

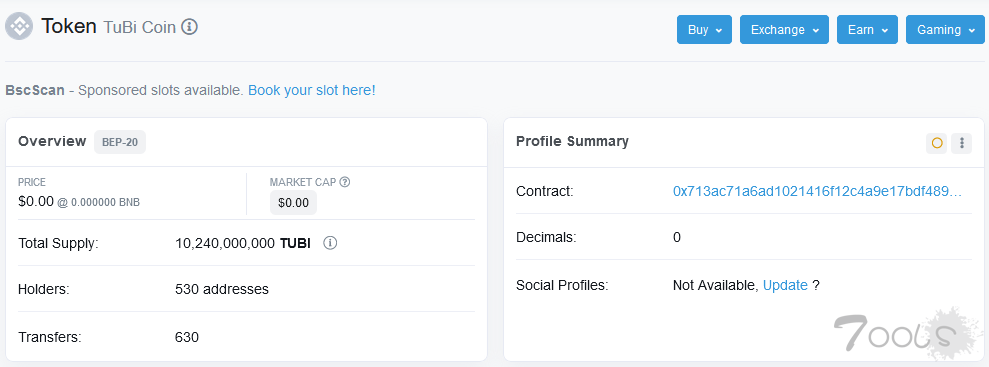

## 一、什么是TuBiCoinTuBiCoin是T00ls.Net安全社区发行的用于社区流通、面向安全圈的代币,为网络安全圈发行的第一个也是目前共识度最广的代币。TuBiCoin由多位享誉海内外的知名黑客、金融专家、社会学家等亲力打造,亦有多位区块链安全专家、International Hacker参与此项目以保证其安全与健壮。T00l

TokenPocket钱包添加TuBiCoin详细新手教程

TokenPocket钱包是个APP,目前用的人是比较多的,IOS用户需要国外ID才能,如果没有国外ID需要下载”TestFlight “安卓用户可以直接下载APP安装,下面讲一下流程TokenPocket官网APP下载地址:https://www.tokenpocket.pro/zh/download/app## 1.下载TokenPocket钱包下载TokenPocket两种方法,一个是直接

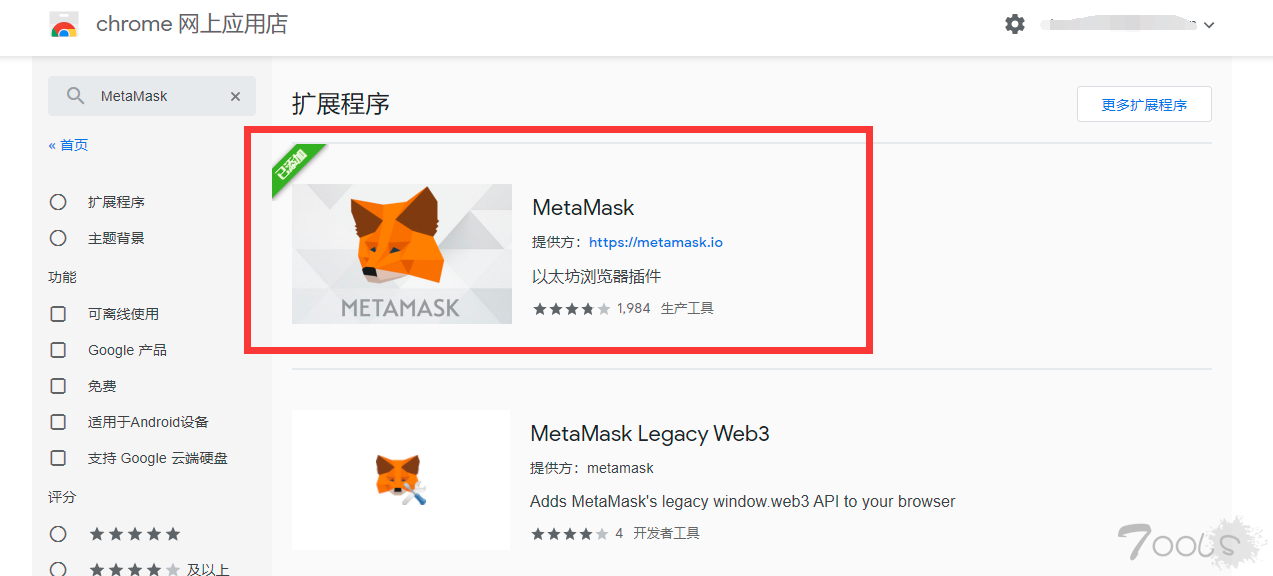

MetaMask小狐狸钱包添加TuBiCoin详细新手教程

# MetaMask小狐狸钱包添加TuBiCoin详细新手教程本教程前置要求:1.电脑安装谷歌浏览器,https://www.google.cn/intl/zh-CN/chrome/2.会魔法上网(爬梯子),这里不懂的话建议直接关闭本页面。## MetaMask钱包官网https://metamask.io/ 下面教程开始:## 1.安装MetaMask钱包插件需魔法上网才可以安装。

苹果修补MacOS中允许Sneaky屏幕截图的零日漏洞

苹果已经修补了MacOS中的一个关键漏洞,该漏洞可能会被利用,在某人不知情的情况下,拍摄某人电脑的屏幕截图,并捕捉他们在应用程序或视频会议上的活动图像。根据一份发布的报告,苹果公司在周一发布的最新版本MacOS Big Sur 11.4中解决了这个漏洞-这个漏洞是由企业网络安全公司JAMF的研究人员发现的。

米酷CMS(mkcms.com) 7.2 后台存在SQL注入漏洞

米酷CMS(mkcms.com) 7.2 后台存在SQL注入漏洞

泰博云平台系统(le-ling.com) 存在XSS漏洞

泰博云平台系统(le-ling.com) 存在XSS漏洞

EjuCMS(ejucms.com) 存在存储型XSS漏洞

EjuCMS(ejucms.com) 存在存储型XSS漏洞

SEACMS(seacms.net) V12.2版本存在SQL注入漏洞

SEACMS(seacms.net) V12.2版本存在SQL注入漏洞

长沙医学院(https://www.csmu.edu.cn) 某分站反序列化漏洞

长沙医学院(https://www.csmu.edu.cn) 某分站反序列化漏洞

餐厅预订系统修补易利用的XSS漏洞

影响WordPress插件Redi餐厅预订的一个易于攻击的漏洞允许未经验证的攻击者通过简单地将恶意JavaScript代码片段提交到预订备注字段来窃取预订数据和客户个人身份信息。该漏洞影响21.0307之前的Redi餐厅预订版本,该插件的补丁(v.21.0426)版本可供下载。该漏洞(CVE-2021-24299)是一个持久性跨站点脚本错