渗透测试

记一次绕过安全狗的渗透

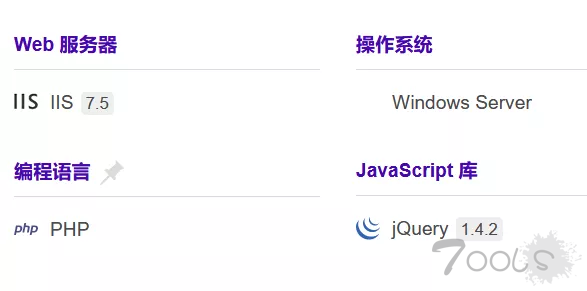

##0x01:前言##偶然得到一个站,记录一下渗透过程##0x02:信息收集##正常显示页面,这里我们可以得到的信息有:1、网站是php的,显而易见。2、web服务器为IIS7.5,平台为windows,如下。随便输入fuzz一下,加个单引号报错了,而且还将单引号转义了,可能存在注入继续测试注入类型:payload:' and 'a'

附美女录音 - 从网站入侵到服务器再到窃听个人PC电脑

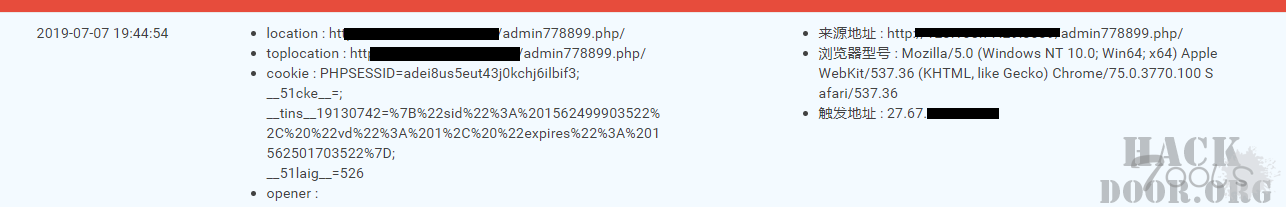

接到某个朋友电话,叫帮忙查查一个赌博APP,于是牵扯出来了这波戏,过程中多数打码,只为给各位了解一下整个杀猪盘的运行流程,以及其产业链的供需关系情况。看官不要以为这篇文章就只是个简单的XSS,本公众号从来不发垃圾文章!记得看完额~~拿下的后台拿到后台的方式比较简单,就通过传统的XSS大法,

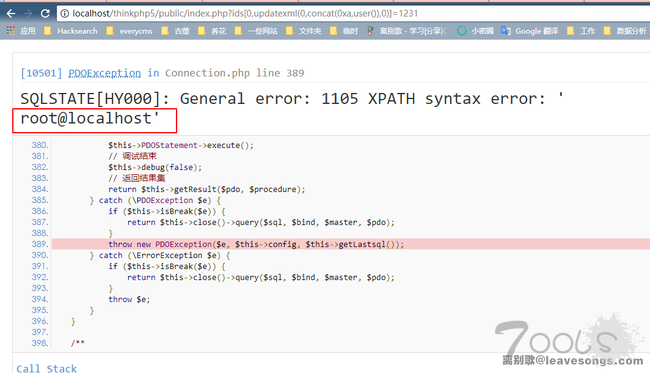

Thinkphp3.x/5.x系列漏洞总结学习

## ThinkPHP 漏洞列表### 一、3.x>使用方法>>```bash>cd /var/www/tp3>```>#### ThinkPHP3.2.3_缓存函数设计缺陷可导致Getshell| 标题 | ThinkPHP5.0.10-3.2.3缓存函数设计缺陷可导致Getshell || -------- | -------------------------------------------------- || 时间 | 2017-08-09

XXL-JOB后台反弹shell

不知道论坛的表哥们有没有遇到过这样的任务调度系统,其实这个漏洞(不知道算不算漏洞)在去年就发现了,现在来分享下。关于xxl-job的描述,各位表哥可在这里查看https://github.com/xuxueli/xxl-jobfofa搜下关键字xxj-job因为xxj-job的后台登陆密码没有修改的话默认就能登陆新增一个任务管理,运行模

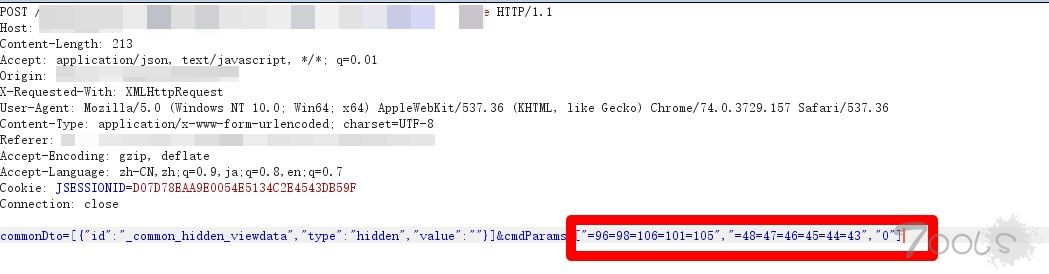

记一次渗透测试

朋友给了个站,点开一看就是登录页面我们先爆破一手弱口令, what尽然是ASSIC的加密方式,算了算了。 还是手动测试几个账户吧,admin 11111成功登陆后台 进去一顿梭哈,没发现逻辑漏洞、sql注入等,正当我心灰意冷时,突然发现公告处有个操作手册,肯定有个编辑器,找啊找,找到编辑器发现是ewbeditor

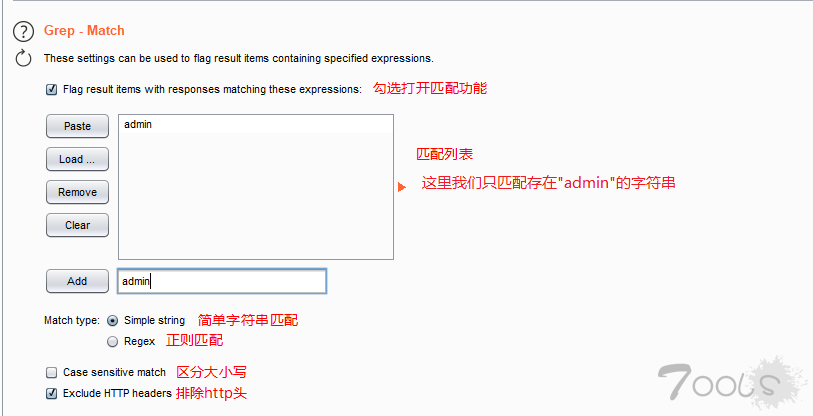

关于Burp Intruder模块的小技巧

0x01: 也算不上什么高大上的技巧,只是之前自己在渗透测试过程中学习到的,分享出来,希望对像我这样的新手有所帮助~ 在一些渗透测试的教程中,用Intruder模块爆破或fuzz的时候,他们只讲到了通过返回包的长度或者状态码来识别是否爆破成功。 其实已经有前辈写的很好了,链接:https://t0data

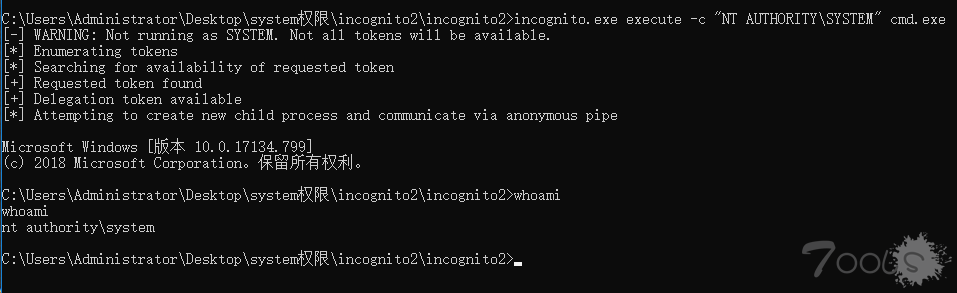

从Admin权限切换到System权限几种简单方法。

1.通过创建服务获得System权限sc Create TestService1 binPath= "cmd /c start" type= own type= interactsc start TestService1//只能在xp和win7系统使用。2.利用psexec命令:psexec.exe -accepteula -s -d cmd.exe3.利用Meterpreter需要使用工具getsystem-offline.exe和getsystem_service.exehttps:/

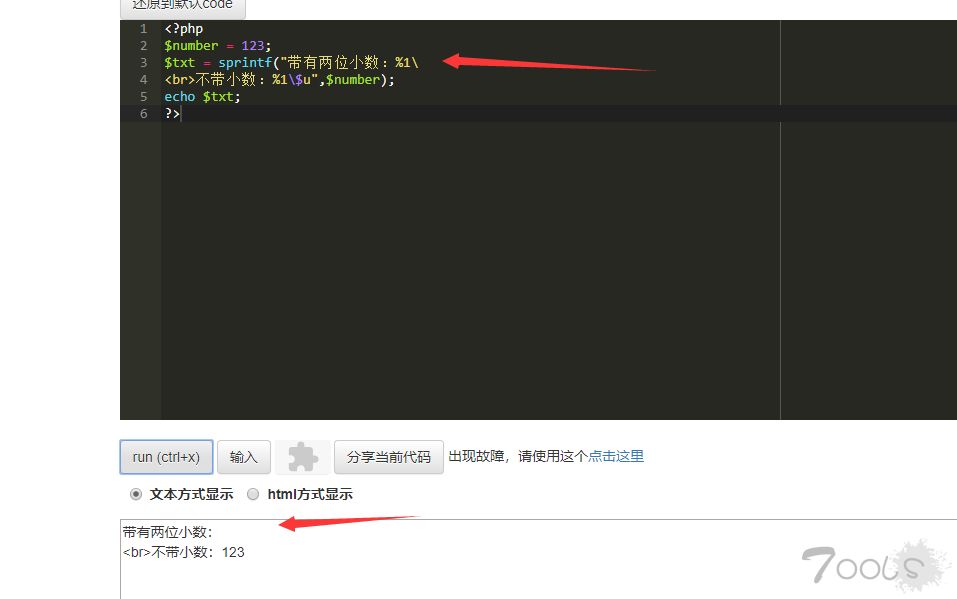

投稿文章:PHP sprintf格式化字符串漏洞

# 原理sprintf()把百分号(%)符号替换成一个作为参数进行传递的变量:```<?php$number = 2;$str = "Shanghai";$txt = sprintf("There are %u million cars in %s.",$number,$str);echo $txt;?>```运行结果```There are 2 million cars in Shanghai.```定义和用法sprintf() 函数把格式化的字符串写入变

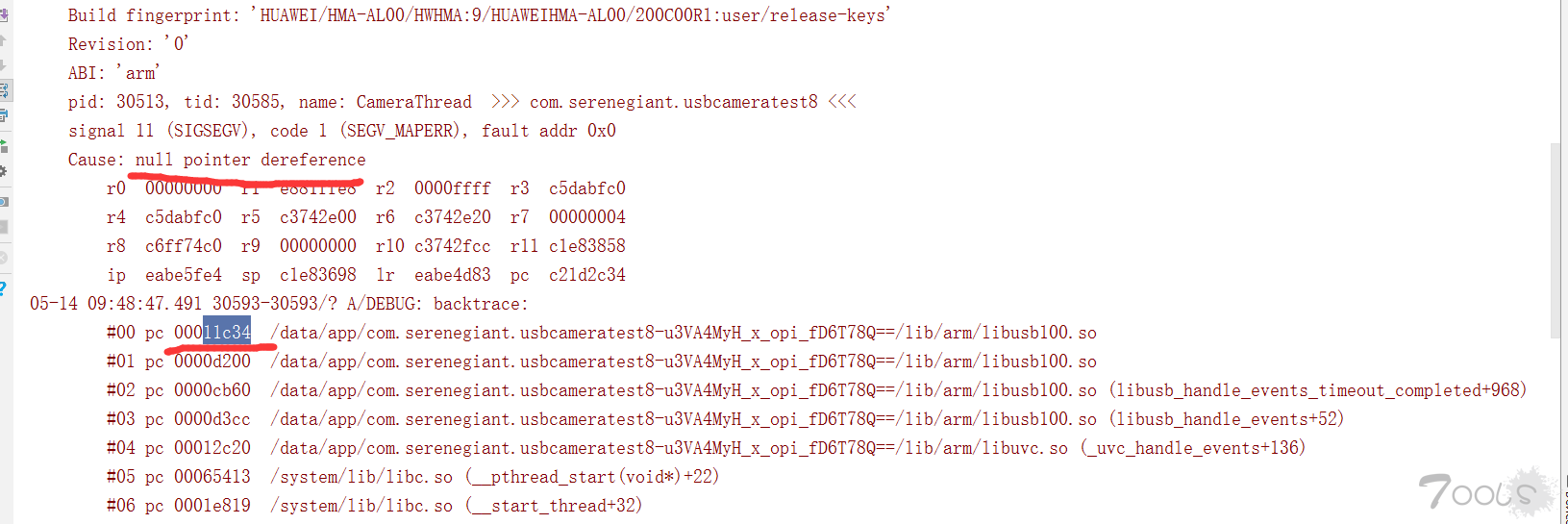

记一次Android So错误定位

在Android USB外接摄像头开发时,Android 9.0上使用到UVCcamera会遇到了一个拔掉闪退的bug,bug定位很久才找到原因,固有此文。0x01 远程调试USB外接摄像头因为要占用type c接口,所以必须要远程调试。这里使用mate20远程调试,需要注意一点,要在设备中开启`"仅充电"模式下允许ADB调试`。插上数据线,

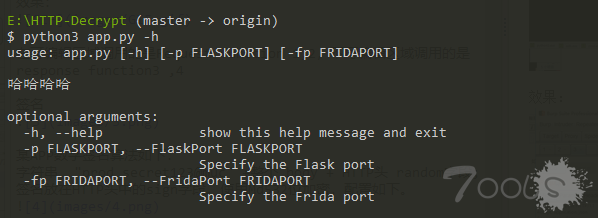

【开源】HTTPDecrypt for Android Penetration Test

# HTTP Decrypt利用HTTP协议 远程加解密数据包,实现Burp一条龙服务。## 背景在做APP渗透测试的时候,通常通信协议基本都做了加解密功能,每次都需要去逆向APP并寻找到加解密算法后,针对写Burp插件,这么一个流程下来花费了一大堆的时间,万一遇到加固,又要耗时间去脱壳,这尼玛遇到壳又脱不了,咋怎