渗透测试

中国菜刀-它到底做错了什么?

# 中国菜刀-它到底做错了什么?## 起因很长一段时间总是闲来无事,但作为人类总要做些什么,要不然会疯掉,于是我选择了整天在群里瞎扯淡,瞎扯淡也是门学问,扯的好或者不好,都不能把这个淡长久的扯下去,于是我开始寻找那个所谓的平衡-咸中带淡、淡中带咸,不过这不是重点,这里就不表了。在最近的

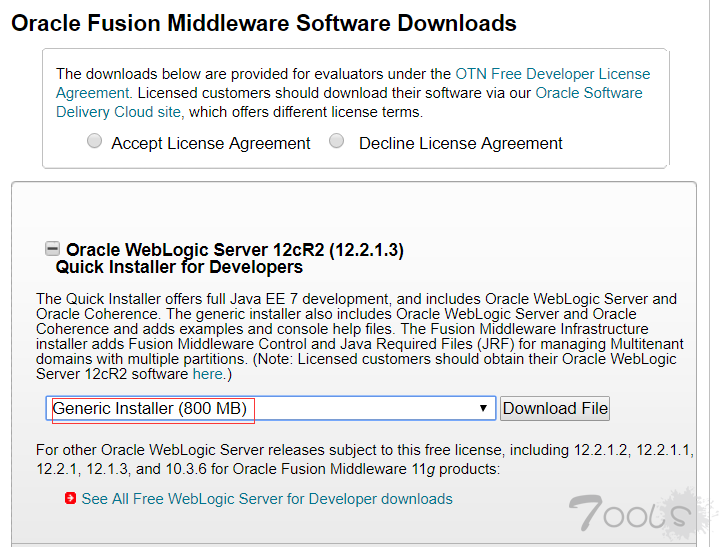

投稿文章:WebLogic任意文件上传漏洞(CVE-2019-2618)复现

WebLogic组件介绍 WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。 将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的

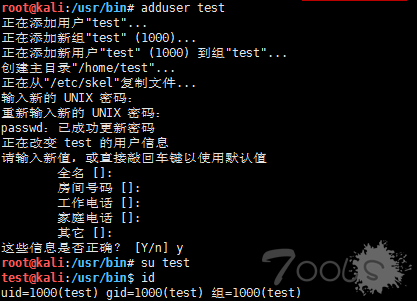

投稿文章:利用suid进行提权

首先创建一个普通用户test,是一个普通用户的权限(即最低权限的用户),并利用su切换进test用户,利用id可以查看权限: 利用suid进行提权的话,需要先找到设置了suid的可执行文件,find /usr/bin –perm –u=s这样通过find命令,搜索/usr/bin目录下,通过参数perm –us=s就可以搜索到/usr/bin目录下所

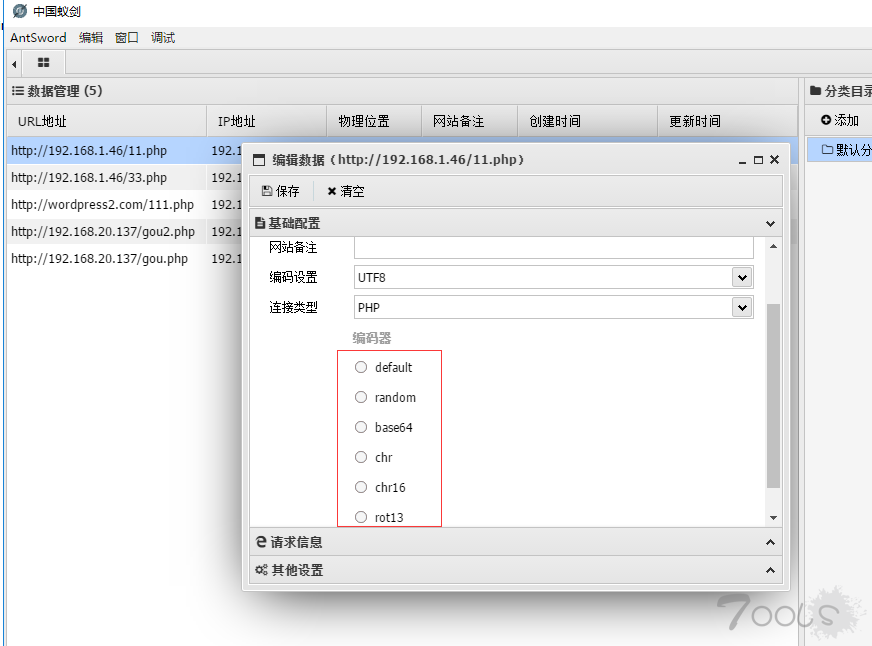

蚁剑流量分析到改装蚁剑之waf 绕过

1. 蚁剑流量分析1. 环境如下靶机 windows 2008 R2 攻击机器 win10 蚁剑2.0.4 1. 木马如下:<?php eval($_POST) ?>蚁剑编辑器有如下几种还有一种传递方式加上这个mulipart 发包之后。数据包会像如下这样multipart/form-dataPOST http://www.example.com HTTP/1.1Content-Type:multipart/form-data; bo

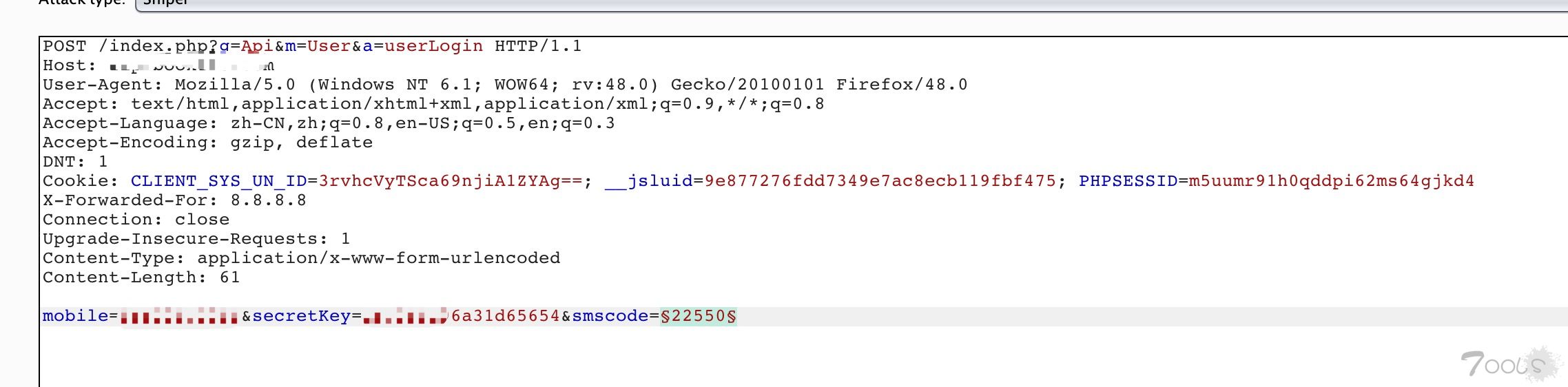

记一次从cs架构挖洞

前言Author : Fidcer在对一个企业进行渗透测试时发现他们有一个客户端程序,对其进行测试挖到高危漏洞。注:很多图片都丢失了所以放不出来,有问题可以直接问。。。0x00 登陆验证码可被爆破首先通过Wireshark在登陆处进行抓包,再通过burp把数据包构造出来对验证码进行爆破就可以了0x01 构造cookie任意

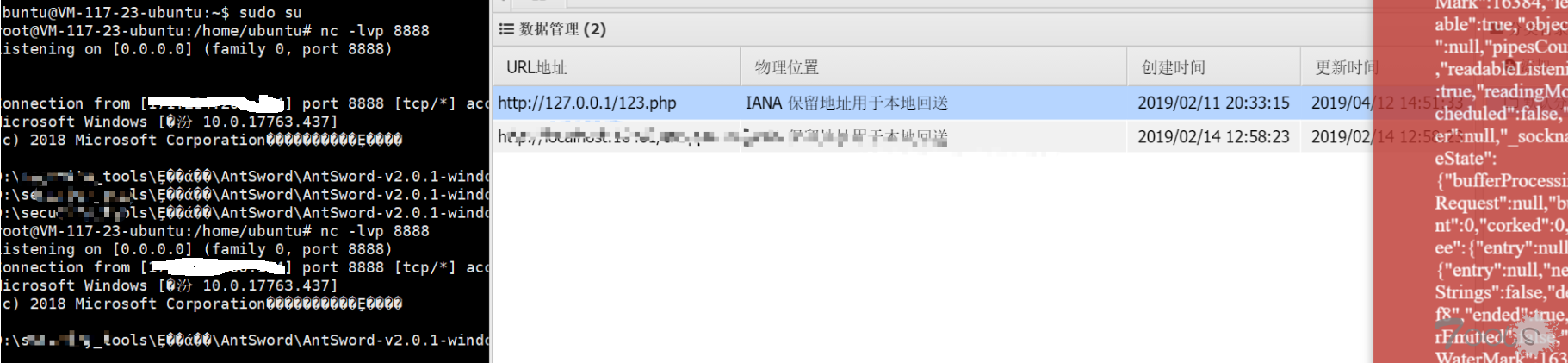

无需下载直接反弹shell-蚁剑XSS/RCE之window/linux环境

今天爆出蚁剑的XSS到RCE,但是公布的是perl的利用方式,分享一个windows下直接反弹的姿势。**使用AntSword要么主机安装有nodejs环境,要么使用官方提供的解析器,所以都是支持nodjs,因此可以基于nodejs直接在windows/linux环境反弹shell.**PS:其实能执行CMD,通过powershell,bitsadmin,certutil等下

分享个过狗、360网站卫士、JSP Webshell

之前在一次项目中,发现后台可以编辑网站模板,经过一波怼,发现几乎上传不上由于JSP 的content-type 类型为 text/html故利用这个特性 采用html中的Unicode 16进制编码 成功 上传,后查看进程 发现存在360网站卫士、腾讯网站防护..<%@ page import="java.util.*,java.io.*,java.net.*"%><%\u0069\u0066

【原创翻译】基于机器学习的密码强度检测

#【原创翻译】基于机器学习的密码强度检测> 原文:Machine Learning based Password Strength Classification>> 地址:http://web.archive.org/web/20170606022743/http://fsecurify.com/machine-learning-based-password-strength-checking/近期,我想做一些机遇机器学习和网络安全的项目。这是另一个

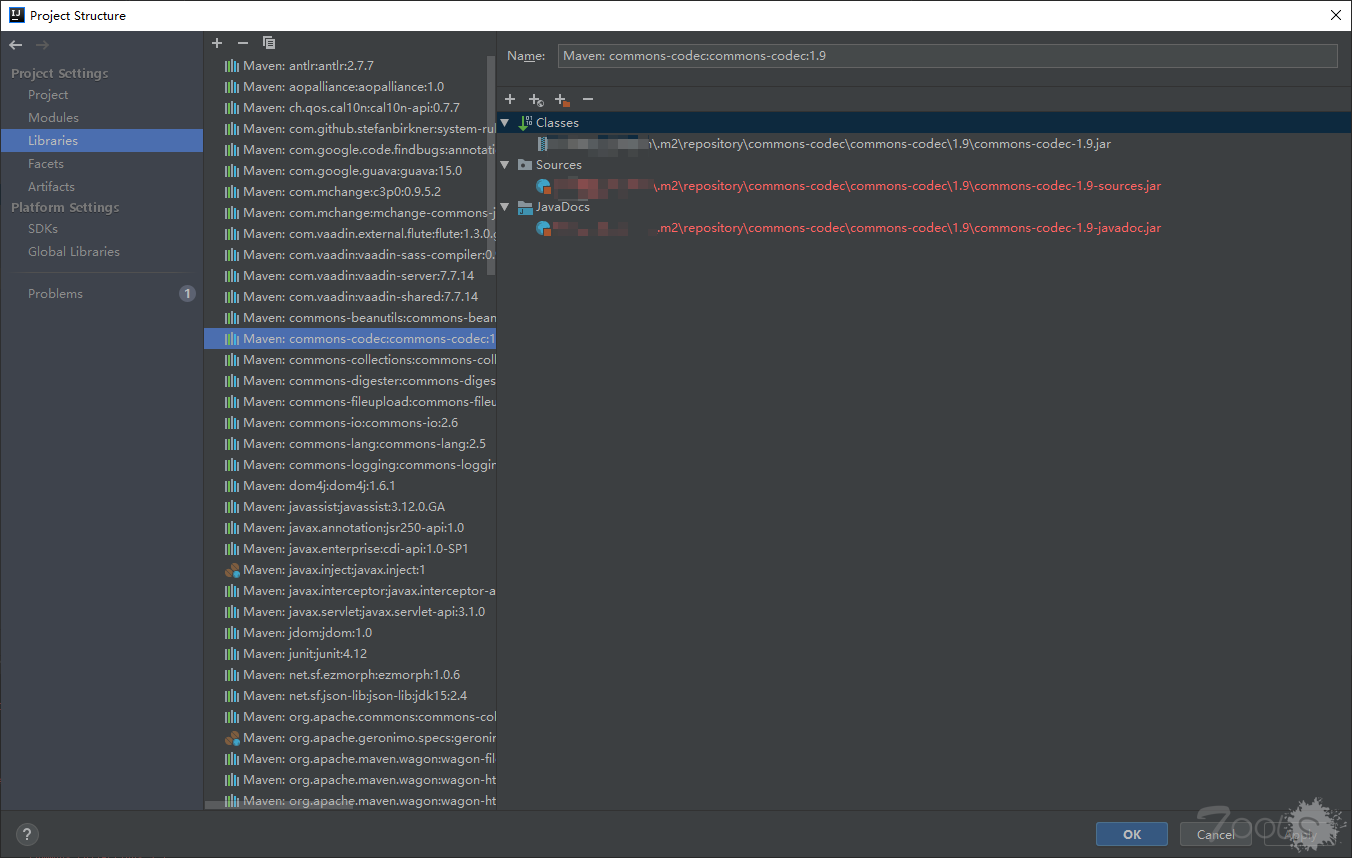

Intellij IDEA调试ysoserial等Java项目的方法

用Intellij IDEA调试Java项目是研究Java安全的必备技能点,之前在其他地方分享过相关方法,这次在土司也分享一下,省点复活币 。以 https://github.com/frohoff/ysoserial 为例,下载源码,然后用Intellij IDEA打开。如果这个项目里面包含了pom.xml文件,说明这个是用maven打包的项目,这时候Intelliy

踩一踩windows下配置@Shrimp表哥的xss平台遇到的坑

环境:Windows Service 2012 R2中文版腾讯云服务器(基础网络)先贴表哥的帖子https://www.t00ls.com/viewthread.php?tid=35901&highlight=xss%E5%B9%B3%E5%8F%B0因为@Shrimp表哥在他的博客上说了很多次不会的直接wamp搭建,我也买了两个服务器,一个ubuntu系统,一个window系统进行搭建。这个文章首先