RU-APT-ChainReaver-L 劫持可信网站与GitHub仓库,发动大规模跨平台供应链攻击

一场复杂精密的网络威胁正在蔓延,攻击者通过被篡改的镜像网站与 GitHub 代码仓库,向多个操作系统平台用户投递恶意软件。 这项代号为 RU-APT-ChainReaver-L 的攻击行动,是近期曝出的最精心策划的供应链攻击之一,同时影响 Windows、macOS 及 iOS 平台。 该行动运用了多项高级规避技术,包括使用有效证书进行代码签名、构造欺骗性重定向链,以及通过合法云服务分发恶意软件,传统安全系统极难检测。

一场复杂精密的网络威胁正在蔓延,攻击者通过被篡改的镜像网站与 GitHub 代码仓库,向多个操作系统平台用户投递恶意软件。

这项代号为 RU-APT-ChainReaver-L 的攻击行动,是近期曝出的最精心策划的供应链攻击之一,同时影响 Windows、macOS 及 iOS 平台。

该行动运用了多项高级规避技术,包括使用有效证书进行代码签名、构造欺骗性重定向链,以及通过合法云服务分发恶意软件,传统安全系统极难检测。

攻击基础设施规模空前

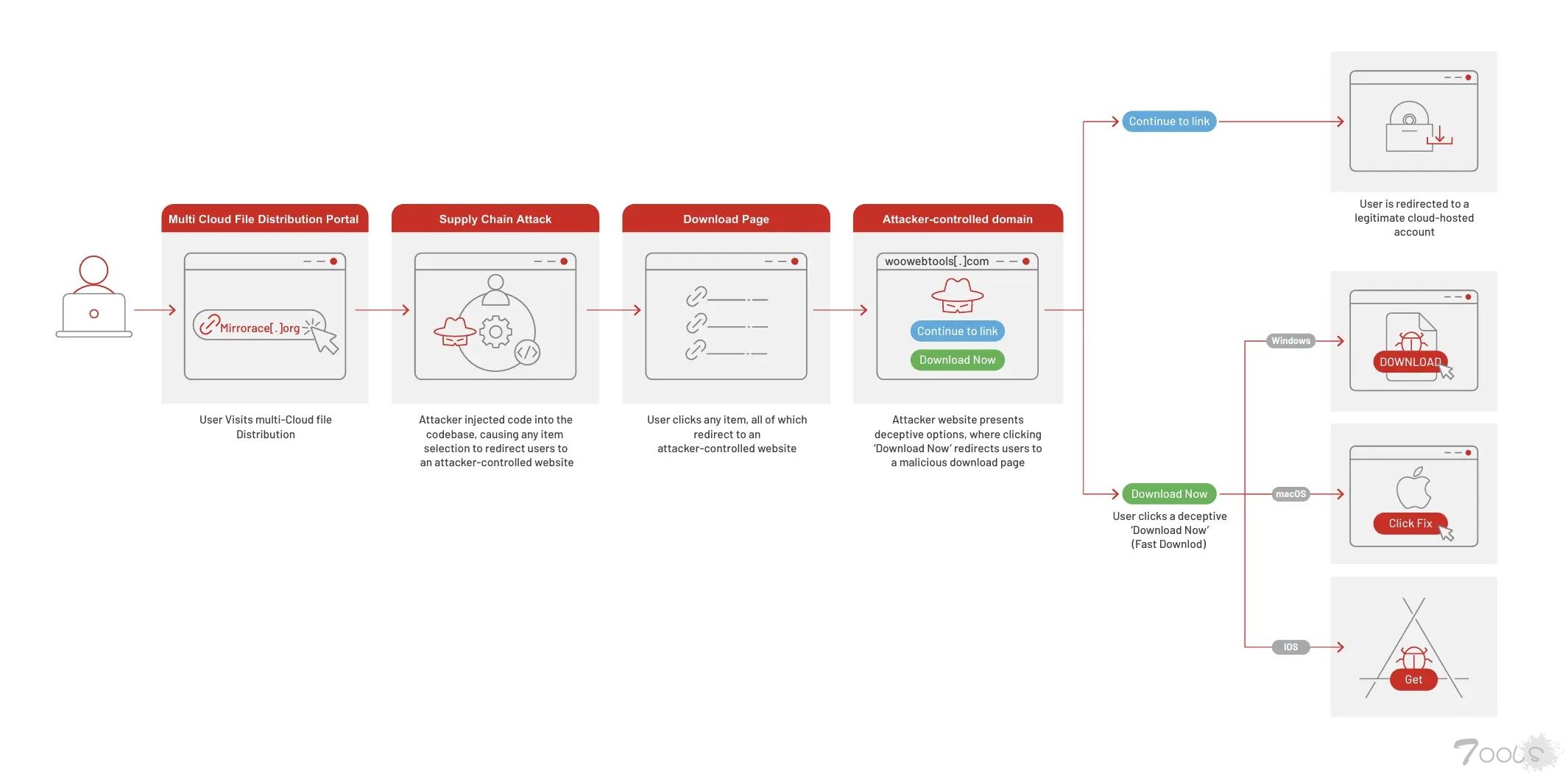

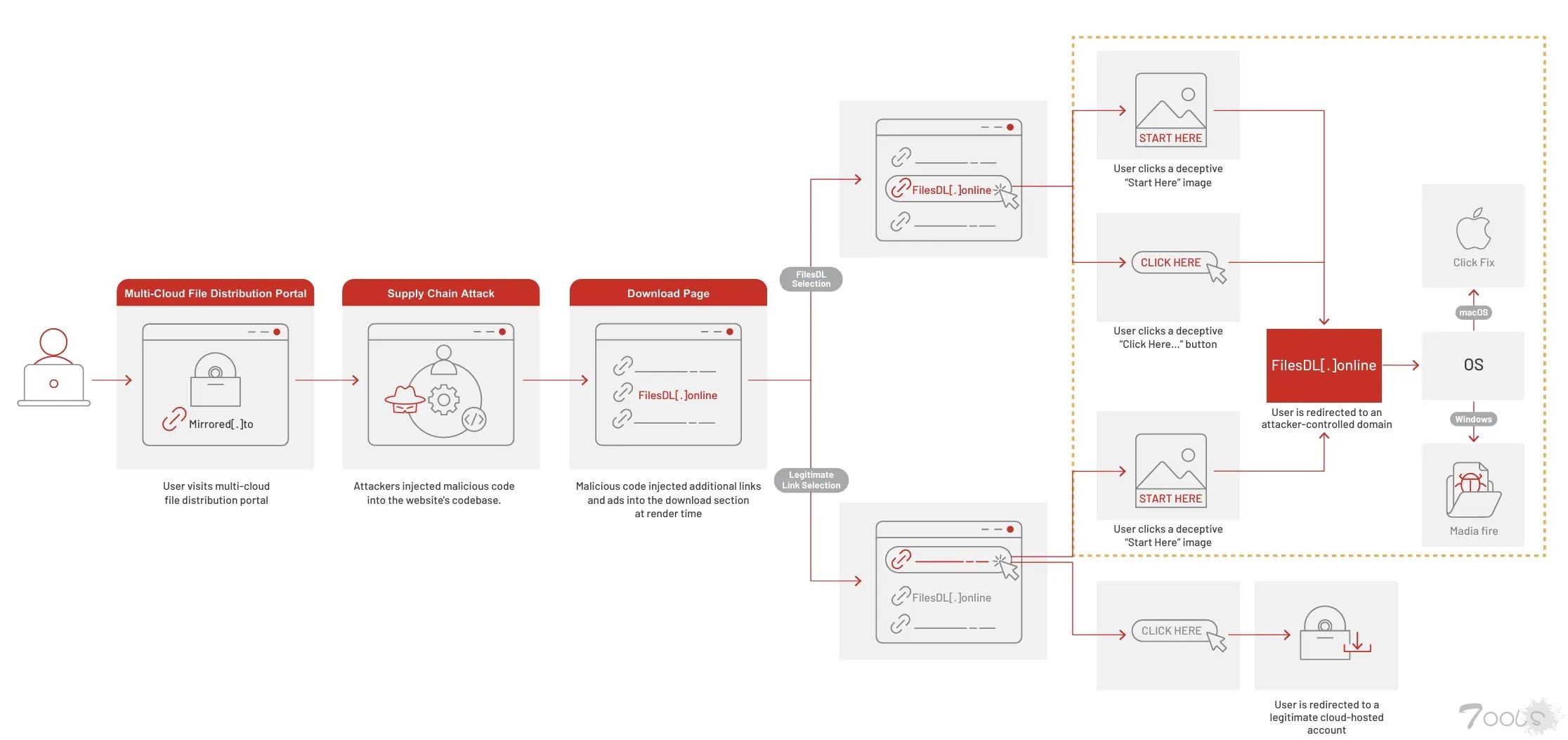

该行动的基础设施展现出惊人的规模与复杂性。攻击者已入侵两家主流文件镜像服务——Mirrored.to 与 Mirrorace.org,二者被全球大量软件下载网站广泛使用。

通过在上述平台注入恶意代码,攻击者将可信基础设施转化为信息窃取恶意软件的投递通道。当用户尝试通过这些被入侵服务下载文件时,请求会被导向多个中间跳转页面,这些页面在保持外观合法性的同时,专门设计用以规避安全检测。

发现与溯源

GRAPH 分析师在调查暗网市场上出现的大批用户凭证时,首次识别出这一攻击活动。研究团队将这些被盗账户追溯至一个已活跃数月、高度协同的感染行动。

通过其扩展检测与响应平台及威胁狩猎行动,GRAPH 研究人员绘制出覆盖 逾 100 个域名 的攻击基础设施图谱,其中包括命令与控制服务器、感染页面及重定向跳板。

该行动的操控者持续更新其工具与基础设施,以极短周期修改恶意软件特征码与投递方式,以规避杀毒软件检测。

针对不同操作系统的攻击手法

攻击手法因受害者操作系统而异:

- Windows 用户:被重定向至 MediaFire、Dropbox 等云存储服务,其中存放着受密码保护的压缩包,内含已签名的恶意软件,在安全软件眼中看似合法。

- macOS 用户:遭遇 ClickFix 攻击,欺骗性页面诱骗用户手动执行终端命令,从而下载并安装 MacSync Stealer 窃密软件。

- iOS 用户:被引导至苹果 App Store 中的欺诈性 VPN 应用,这些应用随后会对其设备发起钓鱼攻击。

GitHub 武器化与恶意软件能力

该行动对 GitHub 的利用,展现了攻击者对安全团队盲点的深刻理解。

GRAPH 研究人员发现,攻击者共入侵 50 个 GitHub 账户——其中许多注册于数年前,拥有成熟的活动历史——用以托管恶意仓库。

这些账户主要于 2025 年 11 月 被劫持,随后被改造为分发破解软件与激活工具的平台,专门针对搜索盗版软件的用户。

该 Windows 恶意软件为信息窃取器,具备以下功能:捕获屏幕截图、提取加密货币钱包数据、盗取即时通讯软件数据库及浏览器凭据,同时复制桌面、文档和下载文件夹中的文件。

GRAPH 分析师指出,捕获的样本中包含来自多家公司的有效代码签名证书,这极大增加了检测与防御的难度。

macOS MacSync Stealer 采用无文件式内存执行,窃取的数据包括:浏览器数据、Ledger 与 Trezor 等加密货币钱包、SSH 密钥及 AWS 凭据。

组织应部署以下多层防御策略:

用户教育是关键防线:由于感染高度依赖社会工程学,提升用户安全意识至关重要。

终端多层防护:部署具备异常进程行为与可疑文件访问模式检测能力的 EDR 系统。

网络监控重点:聚焦文件共享服务及新注册域名的连接行为。

阻断直连互联网:用户系统下载请求应强制路由至文件分析平台,通过静态分析、动态分析及机器学习进行深度检测。

评论2次

这个攻击手法够厉害的啊,看来还是以后使用自己破解的软件,用着放心啊。

### 结论 RU-APT-ChainReaver-L攻击以供应链污染为核心,通过劫持可信基础设施(镜像站点、GitHub仓库)投递恶意负载,结合证书签名、重定向链和诱导性社会工程学手段突破多层防御。攻击链的关键路径是**合法基础设施(Source)→用户终端(Sink)**,需从源头阻断恶意分发通道并强化终端行为监控。 --- ### 分析路径 #### L1 攻击面识别 **污染源(Source)**: 1. 被劫持的镜像站点(Mirrored.to/Mirrorace.org) 2. GitHub账户托管的恶意仓库(50+旧账户,模拟长期活跃性) 3. 非法云存储(MediaFire/Dropbox)及恶意App Store应用 **漏洞 Sink(Sink)**: 1. **Windows**:用户手动解压密码保护压缩包,执行已签名恶意文件 2. **macOS**:诱导用户输入终端命令,触发无文件内存执行(MacSync Stealer) 3. **iOS**:信任欺诈性App Store应用,触发钓鱼攻击 #### L2 假设与验证 假设:攻击者通过替换镜像站点合法文件为恶意版本实现污染。 **验证路径**: 1. 对被劫持镜像站点的历史文件哈xi进行离线对比,搜索替换痕迹。 2. 使用工具(如curl -v)跟踪下载URL的重定向链,检查是否存在异常跳转(如绕过CDN到特定C2)。 3. 分析GitHub恶意仓库的提交记录,验证是否存在异常提交(如深夜提交、代码逻辑突变)。 #### L3 边界/异常场景 **测试点**: 1. **GitHub账户行为异常**:检查被劫持账户的SSH Key、访问IP、仓库访问日志是否出现非常见地域登录。 2. **签名证书有效性**:逆向Windows样本,提取签名证书链并交叉核对发行机构,确认是否复用合法但被泄露的证书。 3. **终端执行链边界**:在macOS中监控终端命令`osascript`或`launchd`异常调用,定位ClickFix攻击的触发条件。 #### L4 防御反推与修复 攻击者通过以下手段规避防御: 1. **证书签名**:利用合法证书绕过终端签名验证(需依赖证书透明度日志)。 2. **重定向链混淆**:使用多层CDN跳转,隐藏C2真实IP。 3. **无文件攻击**:macOS样本内存加载规避静态检测。 **防御措施**: 1. **源头阻断**: - 建立可信镜像站点白名单,禁用非常规下载源。 - 监控GitHub仓库的代码提交频率、分支篡改事件(如合并恶意fork分支)。 2. **终端防护**: - 部署EDR规则拦截特定域名请求(如MediaFire/Dropbox的API接口)。 - 对终端执行的压缩包密码进行定期采集分析,识别固定模式(如`123qwe`)。 3. **流量监控**: - 建立DNS查询沙箱,捕获请求被劫持站点的子域名模式。 - 分析App Store下载流量,识别伪装成VPN的可疑应用特征(如请求`icloud.com`的异常端口)。 --- ### 验证步骤(最小化操作) 1. **重定向链分析**: ```bash curl -v https://mirrorace.org/[目标文件] | grep Location ``` 检查最终跳转是否指向已知恶意C2域名(如`*.trackstat.net`)。 2. **GitHub仓库异常检测**: ```python import requests # 获取目标仓库的最近提交记录 resp = requests.get("https://api.github.com/repos/{user}/{repo}/commits") commits = resp.json() # 检查提交时间是否在非正常时段(如UTC+3凌晨) for commit in commits: print(commit['commit']['author']['date'], commit['commit']['message']) ``` 3. **Windows样本证书追溯**: 使用`sigcheck -t [恶意文件路径]`验证签名证书是否存在于微软证书透明度日志,或是否已被吊销。 --- ### 修复建议 1. **强制代理下载流量**: - 将所有下载流量强制路由至企业沙箱,执行动态执行流分析(如检测终端命令注入、内存加载行为)。 2. **证书链信任管理**: - 通过Windows组策略禁用不受信代码签名机构(`certutil -addstore TrustedPeople [证书导出路径]`逆向排除)。 3. **行为基线配置**: - 在macOS中通过`sysdiagnose`工具捕获终端会话日志,建立正常`osascript`调用模式基线,触发异常时告警。 4. **用户教育**: - 模拟ClickFix攻击场景测试,培训用户识别诱导执行终端命令的钓鱼页面(如伪造的`brew install`指令)。 --- **关键结论**:攻击链依赖合法基础设施的“信任背书”,需通过源头流量管控(阻断被劫持站点)和终端行为深度监控(拦截无文件执行)形成防御闭环。