拿MYHACK社工库图解

截止发帖,已经搞坏了他的BLOG,博主如何看到了,只能说抱歉了,重新复制一份wp-include 下的 pluggable.php 即可,这里没录像,只有过程中的一部分截图,没技术可言,当水帖看吧

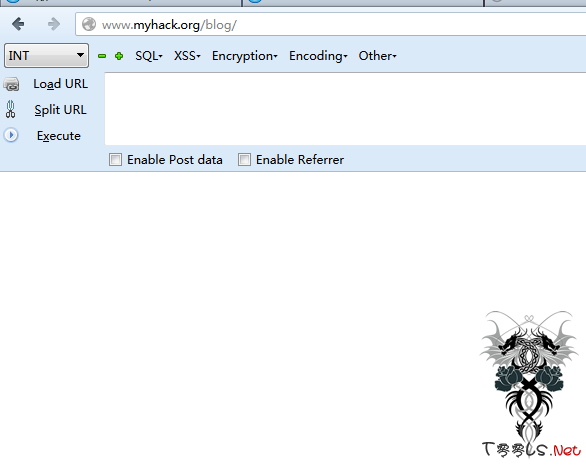

1. 首先探测网站上有哪些信息,发现共两套程序,一套供数据查询的PHP框架 和 用wordpress搭建的BLOG

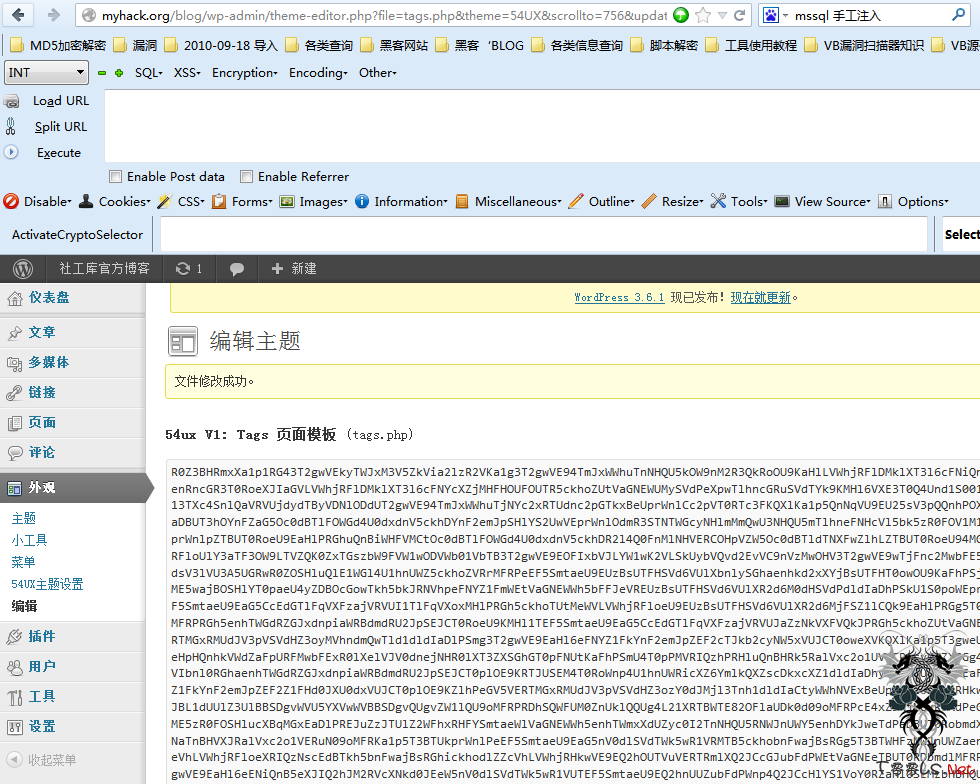

2.使用工具wpscan扫描了一翻博客,查看是否有利用资料,通过扫描出的信息,去下载源码分析,最后搞定了BLOG

3. 通过主题修改搞SHELL时,发现服务器安装了360网站卫士和安全狗…网上发布的过什么安全狗的都被拦截了,加密大马能写入主题PHP,访问又被拦截,只能自己重写一份,访问正常

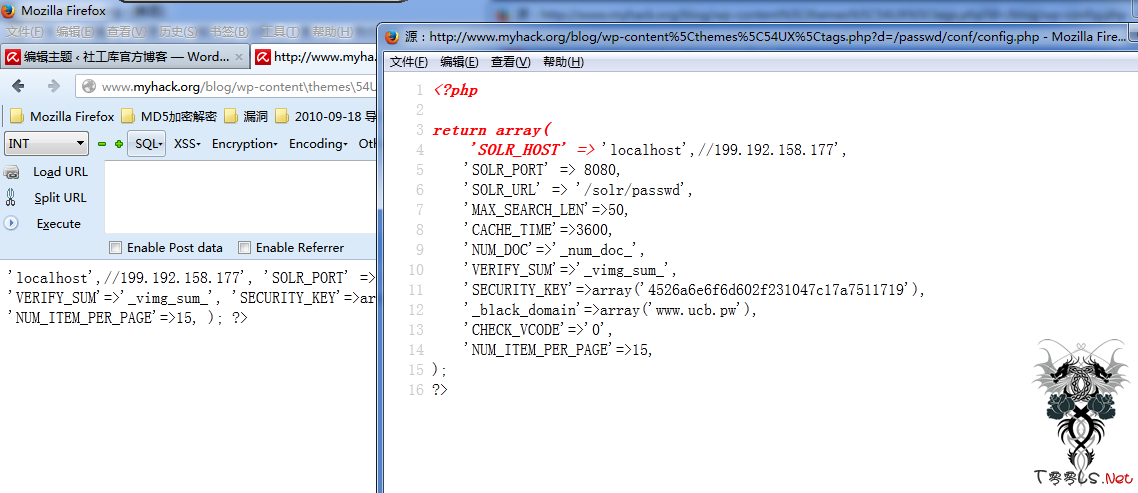

4.重写php代码 链接数据库,收集信息中,wp_users中的密码解密不了,唉

5.重写php代码 打包文件回来继续分析,网站和BLOG数据库各一份,分析发现查询数据库使用的solr-4.3.0 进行的索引,里面文件太多,打包不了

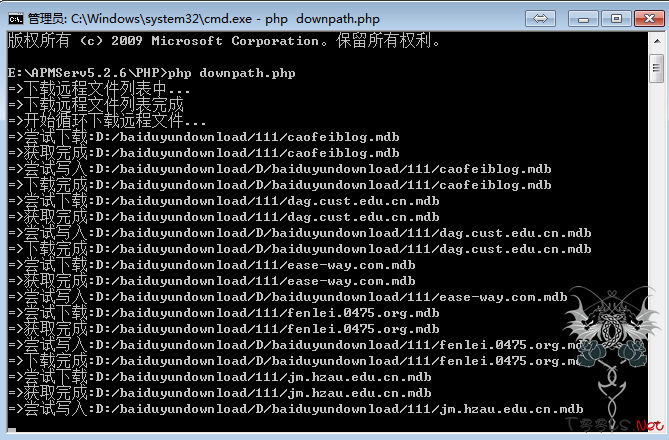

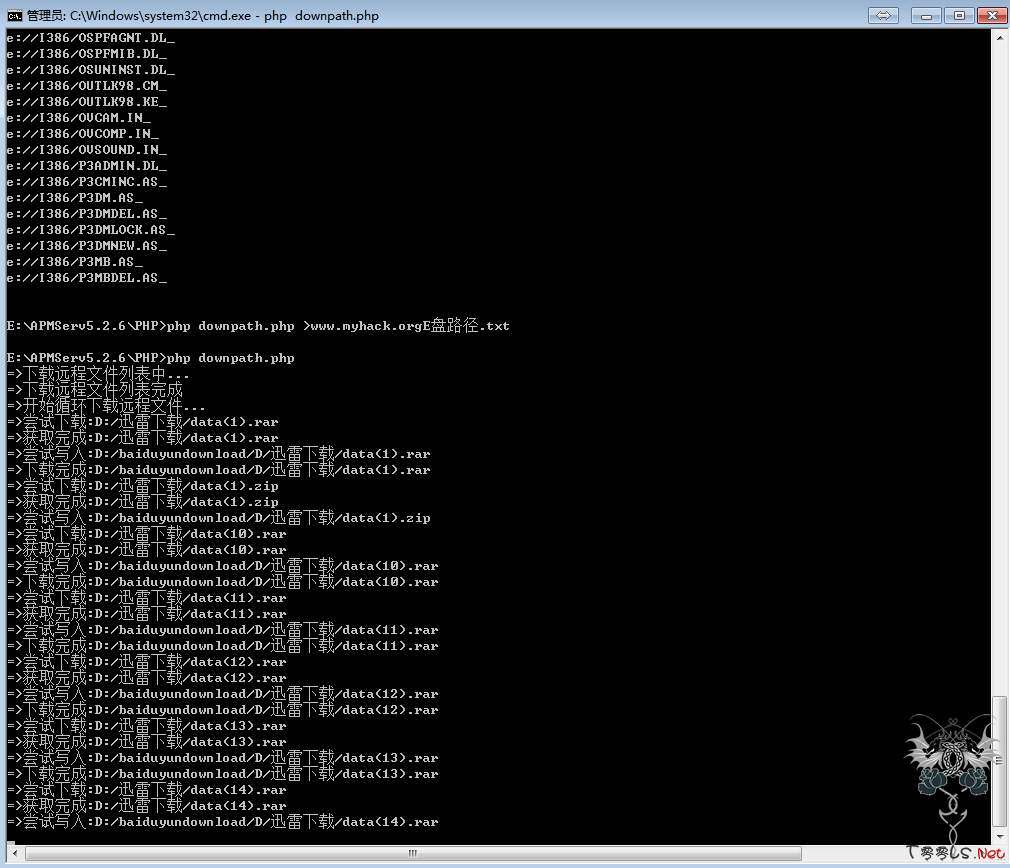

6.重写PHP代码 ,用上了以前写的自己写的打包工具,配置好后,开始一个一个下载中

下载回来后,真心坑,论坛里截图上的大部分都没有,一定是我打开的方式不对

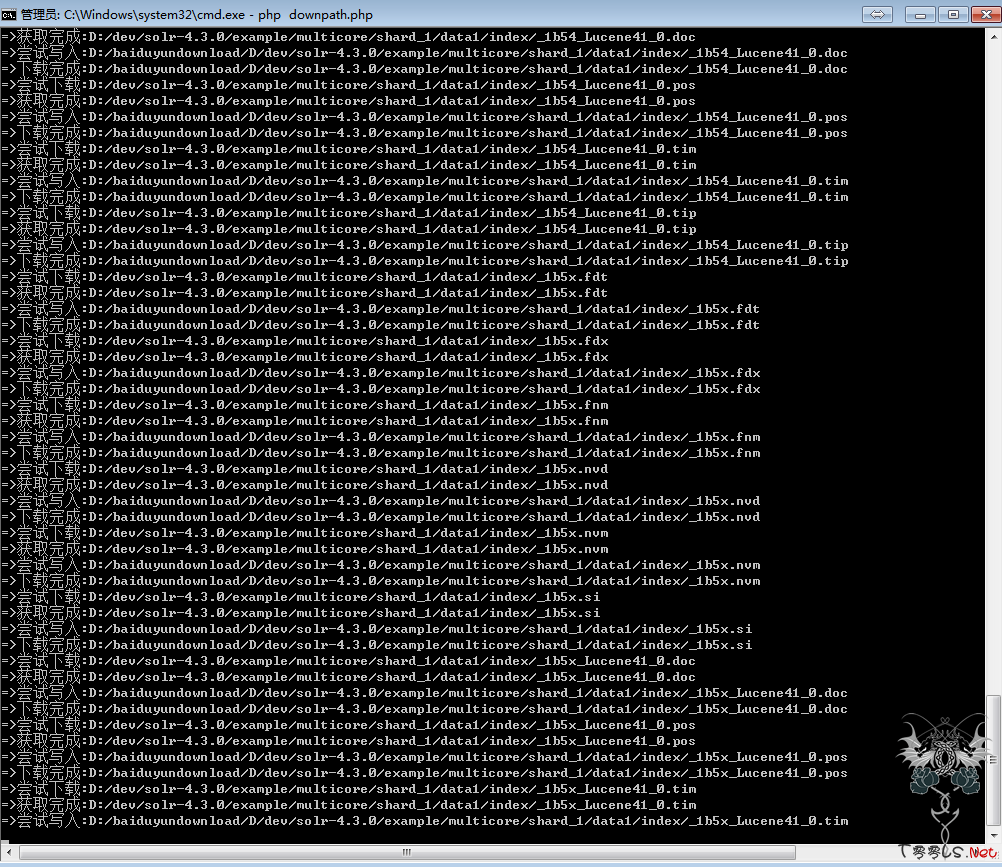

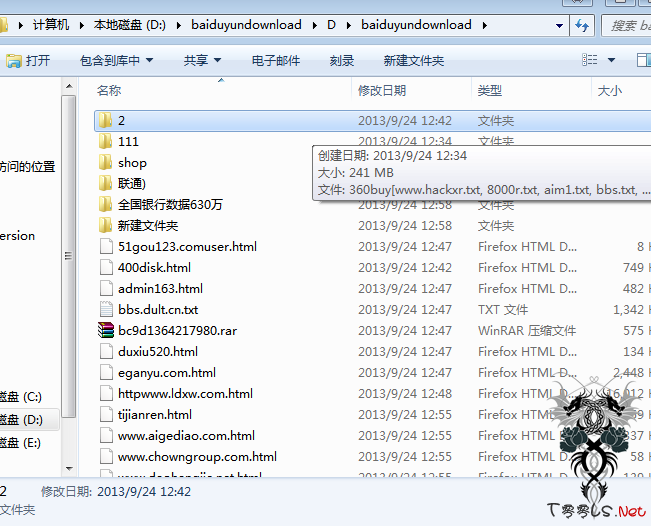

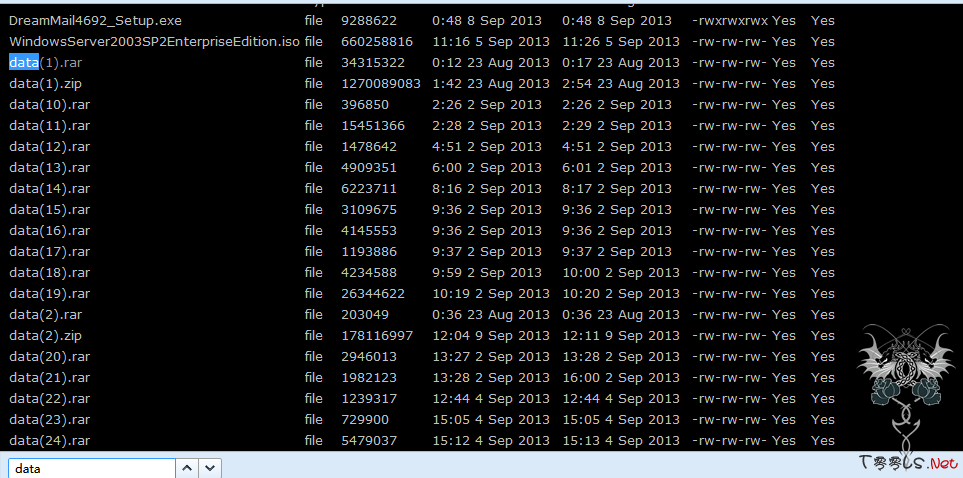

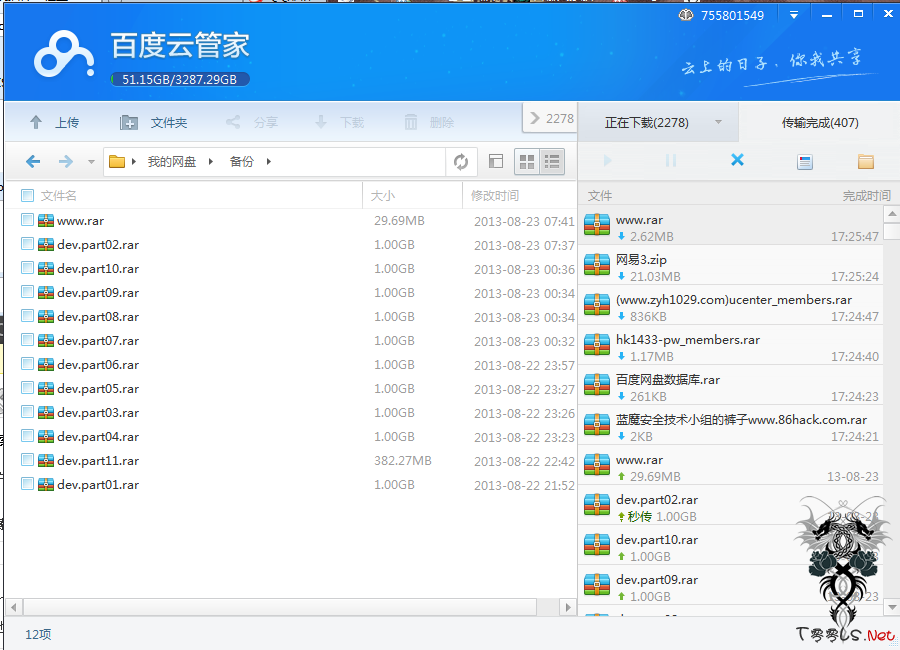

于是重新修改本地的downpath.php 下载了整个D盘和E盘的目录结构图,查看到d:\迅雷下载很多data.rar文件,难道是已经打包好了?那就都下在一份吧

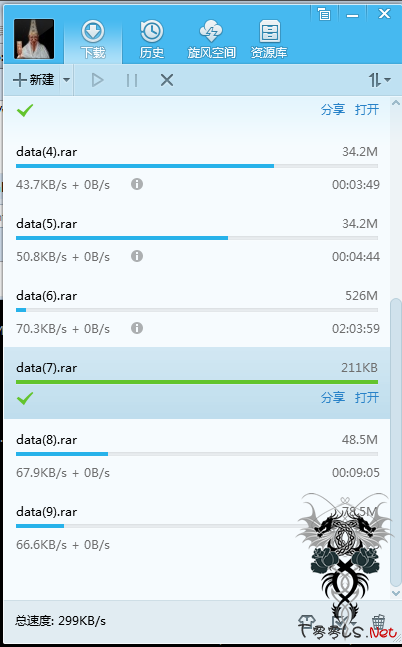

下载回来时,发现很多大文件都没下载,才发现被拦截了,那就重写代码,复制大文件到WEB目录,这样下载才正常了

查看下载回来时的数据,发现真心坑,那些文件之所以那么大,是打包整个数据库的原因,33M的data(1).rar 里面会员就800多条…

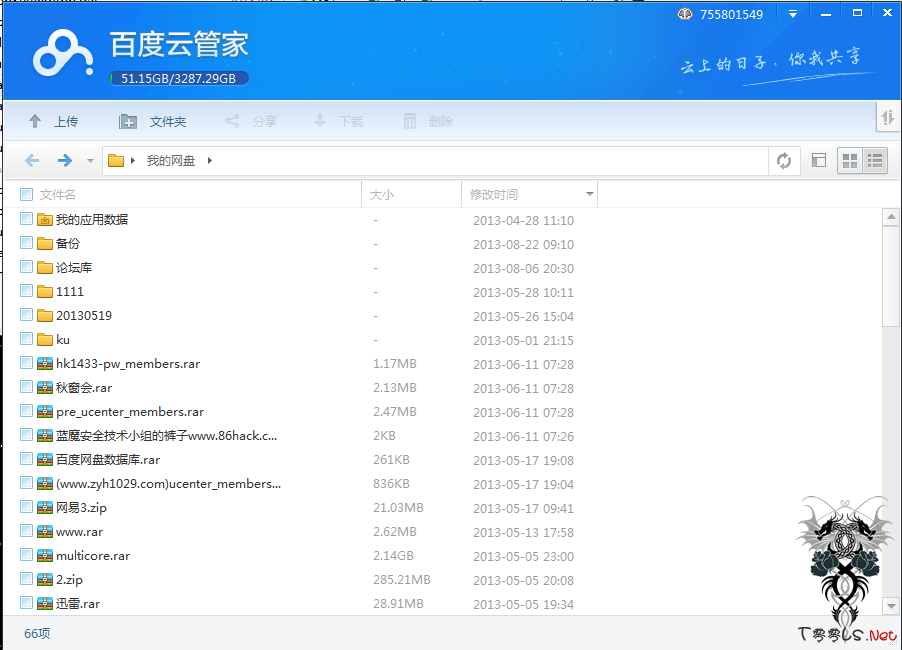

这里还是没有论坛截图上那些截图涉及的,同时想过一个问题,这个数据库和网站都是在卖的,那之前的那种读取文件下载又不能用,WEB目录也没找到那些数据库,只能证明卖的数据库已经是在网盘里了,之前看到D盘有个目录baiduyundownload 这不是百度云吗,我本地下载一个百度云安装测试,发现默认百度云帐号是保存在本地的

好吧,上去翻翻发现在C:\Program Files 下 由于之前的打包代码被删除了,就直接BLOG后台安装了一个文件管理插件,去打包了一份百度云回来,点击EXE直接来惊喜

猜测下面的这张图就应该是拿来卖的吧,不清楚。

最后想到ADMIN密码破解不了,去修改pluggable.php 发现被拦截了,那就一部分一部分的检测,看看哪里出问题了,好吧,一时没想过来,等到点击时,才想到这样的话,那我不是不能访问了,果断点击浏览器上的X,不过来不及了,BLOG毁了

博主看到了,自己修复吧,拒绝报复,呵呵

支持下:

http://www.xiyv.net

评论87次

“通过扫描出的信息,去下载源码分析,最后搞定了BLOG”求此部分信息.另外楼主是从前那个村长么

他是西域的管理 村长

村长你活啦?

wpscan是windowsxi统的?

只能说数据量真小

看图,库库成了亮点

很多库,很多mdb,

裤子在哪????

靠 楼主太强很了 支持啊

能公布裤子是最好了

娃娃问的肯定说的是0x557创始人那个村长。

那个不是0x557村长

撸主,放出方法就更牛掰了

「通过扫描出的信息,去下载源码分析,最后搞定了BLOG」 是 WP 插件還是 WP 程序的漏洞才能進後台的 ?

劫持seay博客d是你?

怎么进后台的,关键的东西没说.gif)

“通过扫描出的信息,去下载源码分析,最后搞定了BLOG” 0day?

好牛!这么犀利的大破黑心站,真是大快人心啊!

求库,把库公开了吧!

发图不发种,菊花万人捅

楼主大牛,顶赞