英雄救美之完爆伪基站作者

看到朋友圈一个妹子手机收到了短信,我一看晚上无聊没事做就去看看吧。

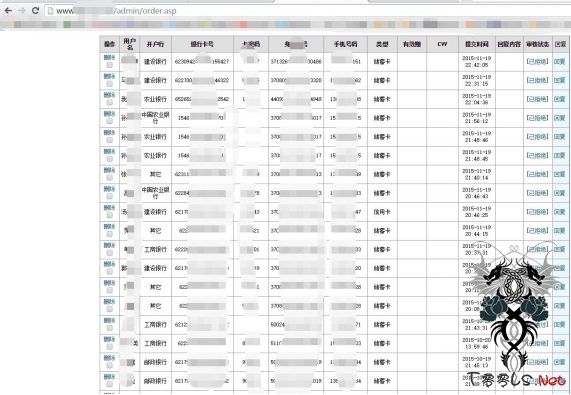

打开网站之后才发现这个貌似在哪看到过,界面貌似有点熟悉,在T00ls里看到过,我就试试越权发现也是存在的,后台数据也是挺多的。

貌似还都是最新的数据,还有好多条。

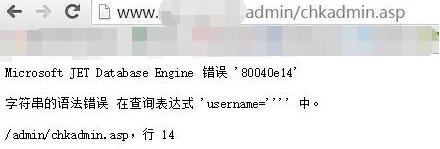

当我在登陆框输入了一个‘符号之后发现报错了,那就是应该存在Post注入了。

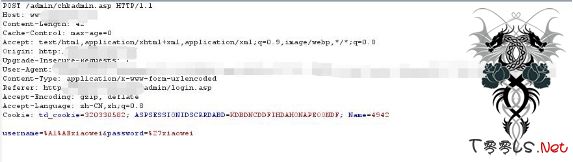

打开Burp抓个http看看。

接下来就是sqlmap Post注入了,保存下来放在sqlmap文件下,命名为1.txt.

打开sqlmap 输入 sqlmap.py -r 1.txt -p username ,为什么要填username? 因为爆了的是这个字段,所以填这个。

The End

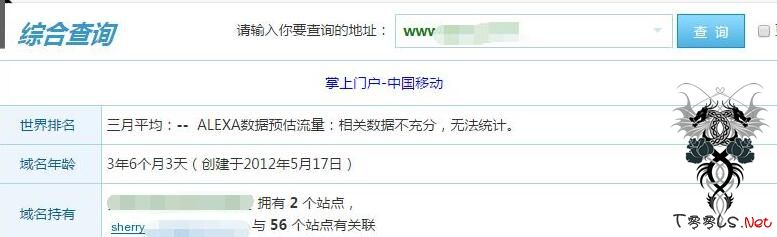

域名绑定的邮箱爆了更多的信息

自评TCV 0

评论43次

小子,原来是你,居然把我爆出来了

只是运气好而已 =-=

个人信息应该是假的吧....

为什么还有这么多人去相信这个呢?不明白。。。。

骗妹子就该日

这个站我貌似搞过好熟悉啊!

一般这样的站点都不大可能是自己写的,找找web特征,利用搜索引擎应该能抓到一些其它站点,利用同样的方式搞下。

这种伪基站除了越权还有一个xss 之前通过xss搞下了不少伪基站

根據經驗 這種一般去相對於偏遠的地區(例如:城中村、縣鎮)那裡的人網絡知識很低,收益比較理想(雖然不是很富裕,但是上當的很多)而且風險也大大降低....

我认识一哥们 是钓鱼QQ的 人家服务器里 又是安全狗+iis狗。。 只能说楼主运气好。

这个好像是注入HTTP呀,怎么是POST注入啊,求解

可以拨打110了

这种伪基站除了越权还有一个xss 之前通过xss搞下了不少伪基站

思路学xi了 支持楼主

搞钓鱼还搞个有注入的页面 太不专业了

我只是科普一下post注入罢了

遇到过搞游xi的骗子 IP 服务器什么的都拿下了 自己又不是jc 然并卵。。。。

经常收到。。

搞钓鱼还搞个有注入的页面 太不专业了

现在这样的 诈骗好多啊。。。我朋友前几年还被骗过。。。。我又一次 都差点上当 - -!

治安不好,这种搭建也方便

@xiaowei 请问 1.txt 的里面写的是什么?是抓包下来的那些字段?如果能够指定爆破username?为什么不用sqlmap.py -u "tragert"

抓包里面就是写的burp抓的啊,他报错报的是username段