利用burpsuite去掉AWVS标识

好久没来论坛了发个帖子冒个泡泡.....

Tips:

在用AWVS扫描的时候,有时候网站有防火墙或者WAF的时候,AWVS就扫不出来任何东西了或者直接就死掉了。这时候也就是说WAF或者防火墙的规则中有能识别AWVS的标识,于是设置了一下AWVS的代理抓取下数据包看看数据包中有哪些特征字段:

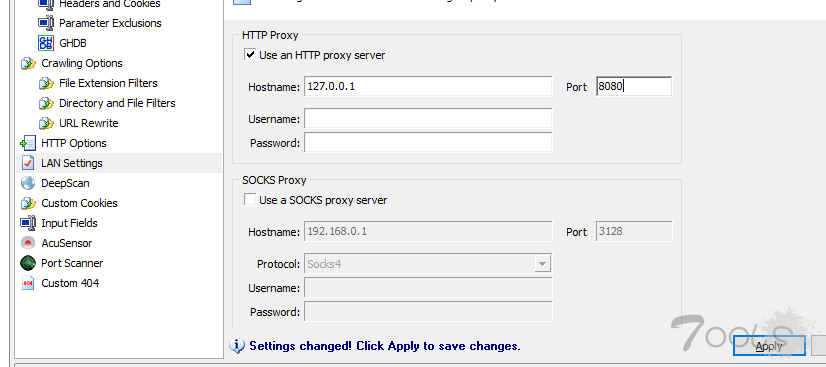

(1)AWVS设置代理

Configuration->Scanning->Options->LAN Settings

(2)试用AWVS扫描任意一个站点,burp截取数据包.

通过分析数据宝发现特征字段:

Acunetix-Aspect: enabled

Acunetix-Aspect-Password: 082119f75623eb7abd7bf357698ff66c

Acunetix-Aspect-Queries: filelist;aspectalerts

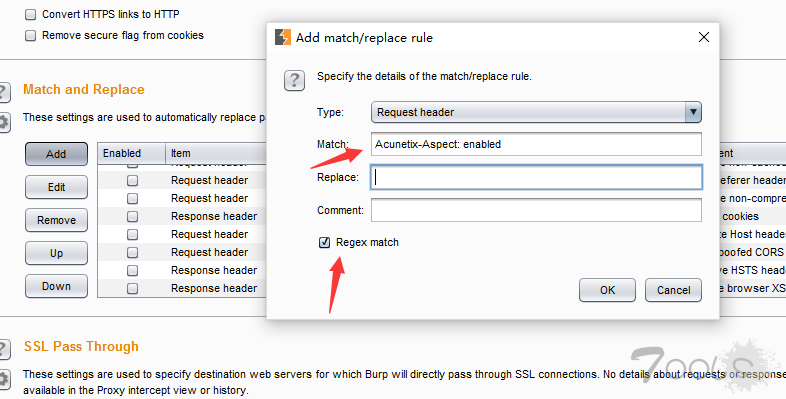

(3)接下里可利用burpsuite正则的功能在每一次发包时都将特征字典替换为空.

(4)替换完成后将Intercept置为off开启自动代理模式.

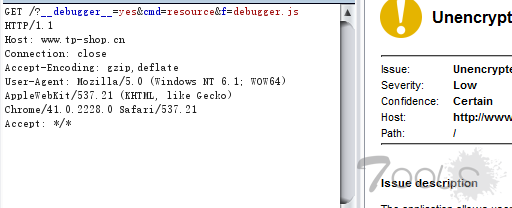

这个时候在在看数据包,每一次的发包中已经不存在AWVS的特征字段了

当然这个WAF或者防火墙的规则可能更复杂,比如监控你发包的速度等,所以效果可能不是很明显,不过在绕过某些低防护规则的时候是非常好用的.

自评TCV:1

Tips:

在用AWVS扫描的时候,有时候网站有防火墙或者WAF的时候,AWVS就扫不出来任何东西了或者直接就死掉了。这时候也就是说WAF或者防火墙的规则中有能识别AWVS的标识,于是设置了一下AWVS的代理抓取下数据包看看数据包中有哪些特征字段:

(1)AWVS设置代理

Configuration->Scanning->Options->LAN Settings

(2)试用AWVS扫描任意一个站点,burp截取数据包.

通过分析数据宝发现特征字段:

Acunetix-Aspect: enabled

Acunetix-Aspect-Password: 082119f75623eb7abd7bf357698ff66c

Acunetix-Aspect-Queries: filelist;aspectalerts

(3)接下里可利用burpsuite正则的功能在每一次发包时都将特征字典替换为空.

(4)替换完成后将Intercept置为off开启自动代理模式.

这个时候在在看数据包,每一次的发包中已经不存在AWVS的特征字段了

当然这个WAF或者防火墙的规则可能更复杂,比如监控你发包的速度等,所以效果可能不是很明显,不过在绕过某些低防护规则的时候是非常好用的.

自评TCV:1

评论33次

正规的扫描器都喜欢标记自己

这些在去年就讨论过,然后各自攻击工具集合。另外提一点,burp扛不住,如果过滤wvs,会发生burp崩溃

这个我测试了,还是挺稳定的 用的是最新的1.7的burp版本,没有发生崩溃现象

这些在去年就讨论过,然后各自攻击工具集合。另外提一点,burp扛不住,如果过滤wvs,会发生burp崩溃

这个我测试了,还是挺稳定的 用的是最新的1.7的burp版本,没有发生崩溃现象

这些在去年就讨论过,然后各自攻击工具集合。另外提一点,burp扛不住,如果过滤wvs,会发生burp崩溃

现在很多waf都对市面上常见的扫面的请求的head进行了拦截过滤

其实就是waf拦截了header里面的一些字段,算是awvs的特征。。。用burp来改的话估计占用资源会比较多,速度堪忧。。。不知道用nginx反向代理把头部特征都删除行不行?

我记得之前看过一个文章说把扫描器的UA头改成百度蜘蛛的UA头也能过防护软件来扫描,看完这篇文章我觉得楼主的思路加上改UA头会更加完美。

以前找过、好像可以在awvs里修改来着- -

可以 修改配置文件,写成爬虫!~

^Acunetix-Aspec.+

这些特征码,在WVS的哪些配置文件里面呢?

那能不能在awvs里设置不带这些特征呢

有些waf 就拦截这些东西

这个小技巧有创意,这样一些支持代理的扫描器也可以用这个来绕过waf了