DNSpooq错误使数百万台设备暴露于DNS缓存中毒

广泛使用的DNS软件包中存在安全漏洞,攻击者可利用该漏洞将用户发送到恶意网站或远程劫持其设备

以色列安全公司JSOF称,由于智能手机、台式机、服务器、路由器和其他物联网设备中常见的dnsmasq、DNS转发和缓存软件存在7个安全漏洞,数百万台设备可能容易受到域名系统(DNS)缓存中毒和远程代码执行攻击,发现了安全漏洞。

这个开源工具中的漏洞被统称为DNSpooq,它们会影响各种设备和固件,包括一些世界领先的科技公司生产的设备和固件。

“一些Dnsopoq漏洞允许DNS缓存中毒,其中一个Dnsopoq漏洞可能允许潜在的远程代码执行,从而允许接管许多品牌的家庭路由器和其他网络设备,数百万设备受到影响,超过一百万个实例直接暴露在互联网上,他警告说。据肖丹说,有将近120万台dnsmasq服务器暴露在互联网上,还有更多易受攻击的设备局限于内部网络,但也面临风险。

DNS攻击:他们如何试图引导你伪造网页

研究人员发现,有不少于40家供应商在各种产品以及各种固件和软件中使用dnsmasq。名单中包括思科、华硕、AT&T、康卡斯特、西门子、戴尔、Linksys、高通、摩托罗拉和IBM等大牌,仅举几例。设备是否受到影响以及受到影响的程度取决于它们如何使用dnsmasq。

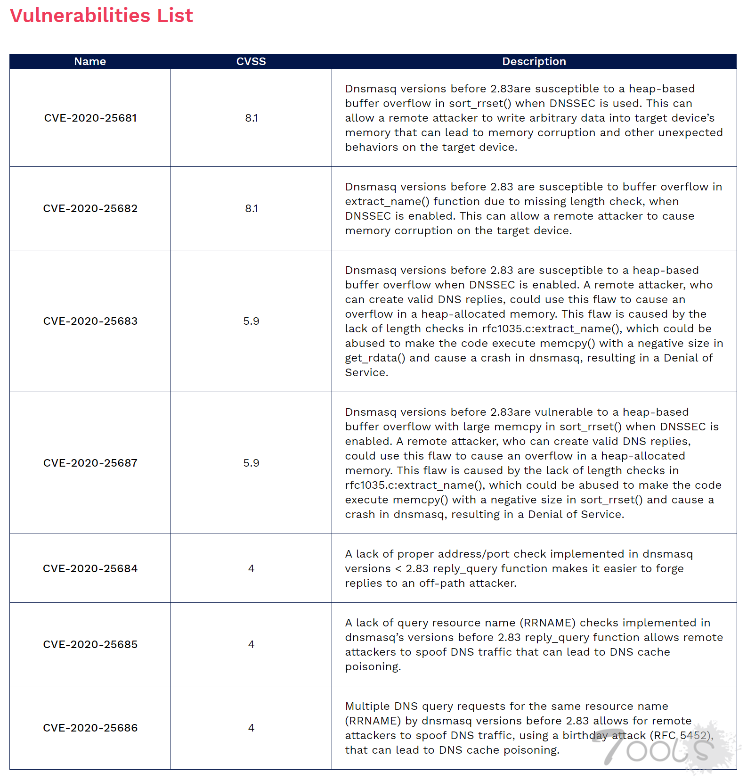

DNSpooq由七个分为两组的漏洞组成,其中三个允许DNS缓存中毒攻击,四个缓冲区溢出漏洞,其中一个可能导致远程代码执行和设备接管。

研究人员说:“如果用户认为他们浏览的是一个网站,但实际上是被路由到另一个网站,那么路由设备DNS转发服务器的DNS缓存中毒可能会导致不同类型的欺诈。”。他们接着补充说,每个易受DNS缓存中毒影响的设备也可能被攻击者接管。

虽然安全漏洞本身的风险有限,但一旦链接和组合起来,它们也可用于进行分布式拒绝服务(DDoS)攻击以及可在设备和网络之间传播恶意软件的可攻击攻击。

研究人员在2020年8月披露了这些漏洞,并在本月禁运结束后公布了他们的发现。JSOF在DNSpooq的技术白皮书中强调了一些解决方法,同时建议大家应用最好的“解毒剂”——更新到dnsmasq版本2.83。与此同时,多家供应商发布了各自的建议、缓解措施、解决方法和修补程序,这些内容现在整齐地列在卡内基梅隆大学CERT协调中心的网站上。网络安全和基础设施安全局(CISA)也为使用易受攻击产品的组织提供了一些建议。

2020年6月,JSOF发现并披露了19个安全漏洞,这些漏洞统称为Ripple20,并被发现影响数百万连接设备使用的流行TCP/IP软件库。

Amer Owaida

20 Jan 2021 - 10:12PM

评论0次