某APT于去年利用11个0day横扫三大操作系统

Google零项目团队最近更新:某APT于去年利用11个0day横扫三大操作系统,该神秘黑客组织在去年的一年中至少利用11个0day漏洞进行水坑攻击以入侵Windows、iOS和Android操作系统。

2020年10月,Google Project Zero团队发现了七个在野外被积极使用的零日漏洞。这些漏洞是通过少数网站上的“水坑”攻击来利用实现的,这些网站都有一个共同特征, 那便是指向两个托管了Android,Windows和iOS设备漏洞利用链的攻击服务器。

在今年三月中旬新发表的一篇博客文章中,谷歌Project Zero团队研究人员Maddie Stone透露了去年10月发现的漏洞利用链的更多细节,并警示最新发现与2020年2月的攻击活动【1】有关,涉及到多个零日漏洞的使用,似乎是20年2月攻击的最新迭代。

文章中表示在 2020年2月攻击活动的背后黑手沉寂了几个月后,在去年的10月卷土重来。攻击者在数十个网站中将受害者重定向到漏洞利用服务器,并利用了更多的0day漏洞实现攻击行为。

Stone :" 刚开始分析,我们就发现了不止一台攻击服务器。它们通过水坑攻击提供了不同的漏洞利用链。一台服务器针对Windows用户,另一台则是针对Android设备。两台攻击服务器均使用Chrome漏洞利用程序进行远程代码执行。Chrome和Windows的利用漏洞均为0day,而对于Android设备是n-day的漏洞利用,但结合20年2月份的漏洞利用技术来看,我们团队一致认为该黑客组织依然掌握着可被利用的Android 0day, 但遗憾的是在10月份的分析中没发现更多的Android 0day痕迹。"

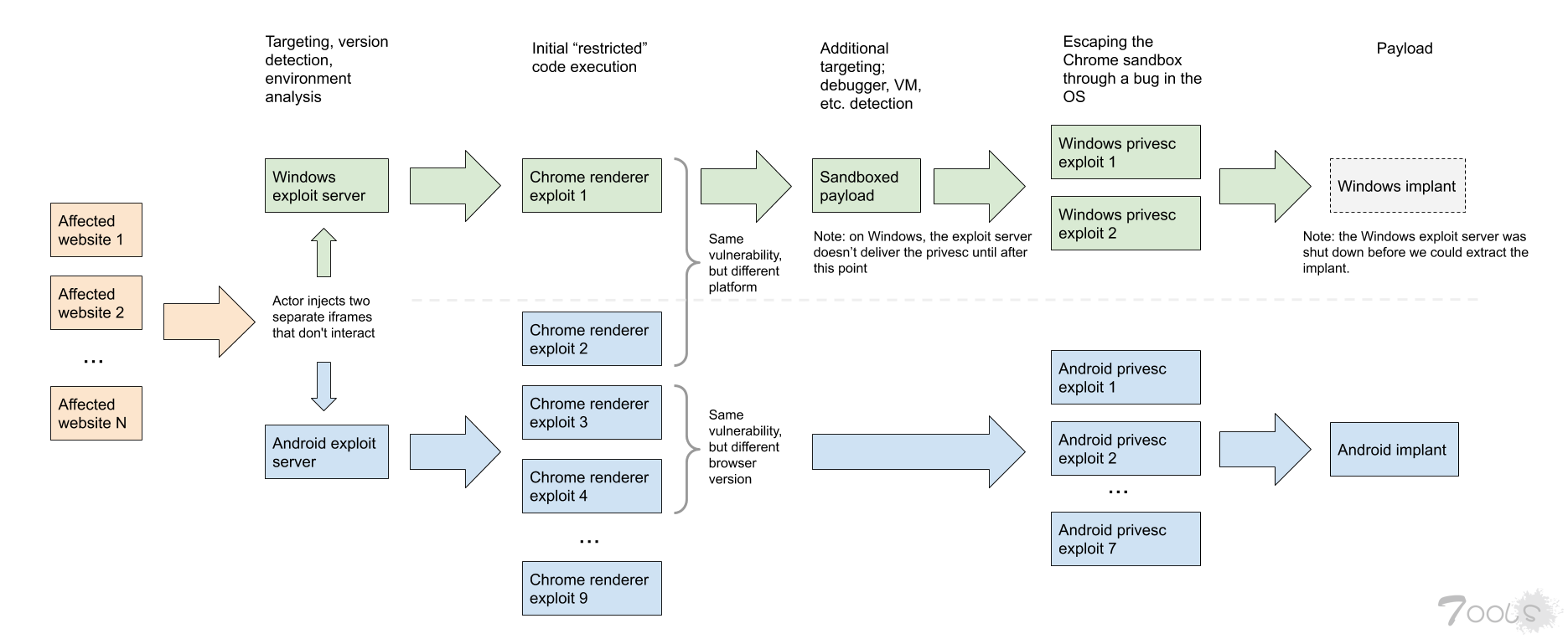

(去年10月份攻击流程分析 )

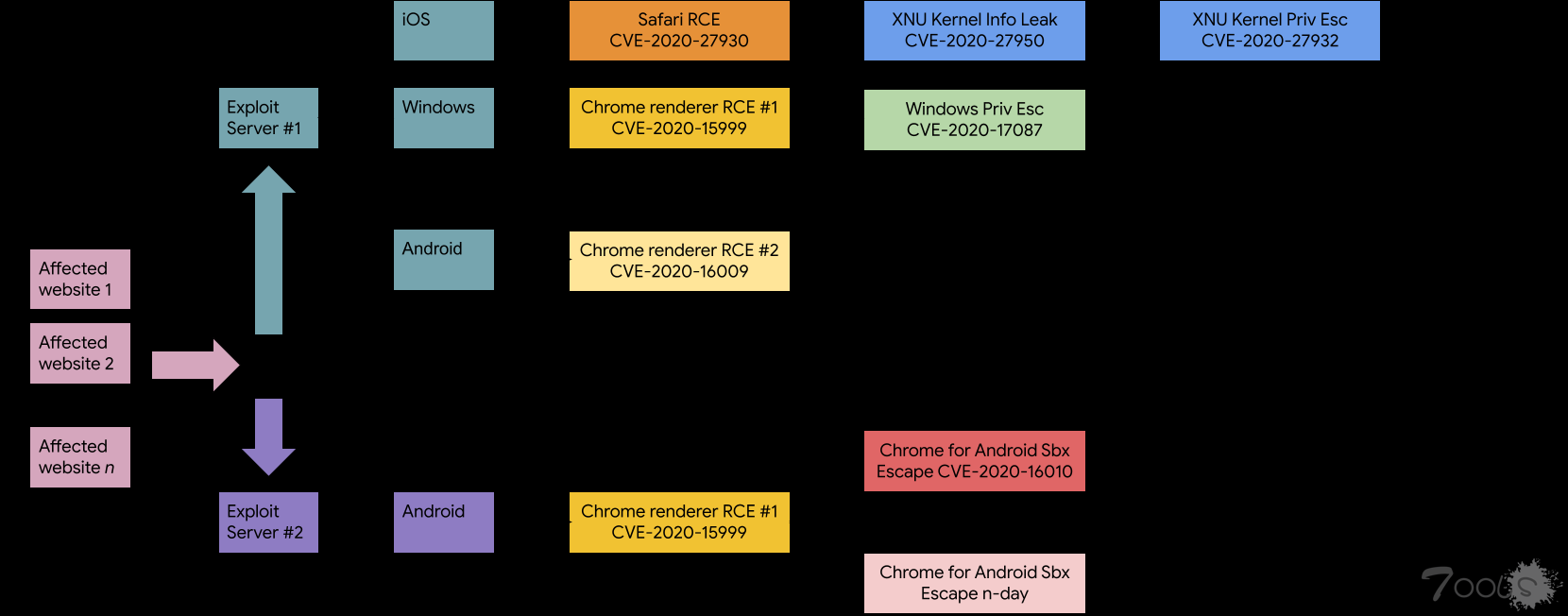

以下是这两个漏洞利用服务器的摘要:

利用服务器1:

最初仅响应iOS和Windows用户代理

自团队开始提取漏洞利用程序以来,仍然活跃了一个多星期

在谷歌浏览器修补了CVE-2020-15999后,将Chrome渲染器RCE替换为新的 0day : CVE-2020-16009 (这该怎么吐槽呢)

漏洞利用服务器2宕机后,对Android用户代理进行了简短响应(尽管我们只能获得新的Chrome渲染器RCE)

利用服务器2:

响应Android用户代理

从我们开始提取漏洞利用程序起,只保持活跃状态约36个小时

根据经验,响应的IP地址块比漏洞利用服务器#1小得多

所有平台的漏洞利用都进行了混淆和反分析检查,但是每个平台的混淆都是不同的。例如,iOS是唯一一个利用临时密钥对漏洞利用进行加密的平台,这意味着无法仅从数据包转储中恢复该漏洞利用,而得在我们这边设个中间人(MITM)来动态重写漏洞利用程序

总的来说谷歌的Project Zero团队在本次攻击活动中共收获了:

1条使用Google Chrome浏览器实现对全补丁Windows 10的完整利用链

2个部分链,针对运行Android 10、使用谷歌Chrome和三星浏览器的2个全补丁的Android设备

适用于iOS 11-13的RCE漏洞和适用于iOS 13的特权升级漏洞(尽管该漏洞在iOS 14.1之前一直存在)

*注意:在服务器仍处于活动状态时,我们仅测试了iOS,Android和Windows 。缺乏其他漏洞利用链并不意味着这些链不存在。

下面列出了此攻击者利用的七个0day。我们已在其他的漏洞分析文章中【2】提供了每个漏洞的技术细节及其利用。

CVE-2020-15999 -Chrome Freetype堆缓冲区溢出

CVE-2020-17087 -cng.sys中的 Windows堆缓冲区溢出

CVE-2020-16009 -TurboFan地图弃用中的Chrome类型混淆

CVE-2020-16010 -适用于Android的Chrome浏览器堆缓冲区溢出

CVE-2020-27930 -通过Type 1字体进行Safari任意堆栈读取/写入

CVE-2020-27950 -Mach消息预告片中的iOS XNU内核内存公开

CVE-2020-27932 -iOS内核类型与旋转栅门的混淆

在攻击服务器2关闭后,Project Zero团队无法收集任何Android本地特权升级。团队在攻击服务器1的exp编译时间花费了很久,导致获取到权限提升漏洞适用于iOS。

这些漏洞涵盖了相当广泛的问题-从JIT漏洞到大量的字体错误缓存。总体而言,每个漏洞利用程序本身都对漏洞利用程序开发和所利用的漏洞表现出了专业的理解。在Chrome Freetype为0天的情况下,该漏洞利用方法对于“零项目”而言是新颖的。弄清楚如何触发iOS内核特权漏洞的过程并非易事。混淆方法多种多样且费时。

研究员表示:"这些漏洞类型覆盖广泛,从现代即时编译(JIT)漏洞到大量的字体缓存错误漏洞都有。总体上攻击者对每个漏洞本身和对漏洞利用程序开发都表现出了专业的理解。以Chrome Freetype零日漏洞为例,其漏洞利用方法就是Project Zero从未见过的。找到如何触发iOS内核权限漏洞的过程可不容易。混淆方法各不相同,一个个搞定也相当耗时。”

参考链接:

【1】

https://googleprojectzero.blogspot.com/2021/01/introducing-in-wild-series.html

【2】

https://googleprojectzero.blogspot.com/2021/01/in-wild-series-windows-exploits.html

https://googleprojectzero.blogspot.com/2021/01/in-wild-series-android-post-exploitation.html

https://googleprojectzero.blogspot.com/2021/01/in-wild-series-android-exploits.html

评论3次

apt很厉害啊,

不得不说现在人脑洞确实大开了

APT还是很厉害的,居然都横扫三大xi统了